Desde

la semana pasada, un nuevo grupo de piratas informáticos llamado "JHT"

secuestró una cantidad significativa de dispositivos de Cisco

pertenecientes a organizaciones en Rusia e Irán, y dejó un mensaje que

decía: "No juegues con nuestras elecciones" con una bandera

estadounidense ( en arte ASCII).

MJ Azari Jahromi, ministro iraní de Comunicaciones y Tecnología de la Información, dijo que la campaña impactó aproximadamente 3.500 conmutadores de red en Irán, aunque la mayoría de ellos ya fueron restaurados.

Según los informes, el grupo de piratería está apuntando a instalaciones vulnerables de Cisco Smart Install Client, una utilidad plug-and-play heredada diseñada para ayudar a los administradores a configurar y desplegar equipos de Cisco de forma remota, que está habilitada de forma predeterminada en los conmutadores Cisco IOS e IOS XE. 4786.

Algunos investigadores creen que el ataque implica una vulnerabilidad de ejecución remota de código recientemente divulgada (CVE-2018-0171) en Cisco Smart Install Client que podría permitir a los atacantes tomar el control total del equipo de red.

Sin embargo, dado que aparentemente el hack reajusta los dispositivos específicos, lo que los hace inaccesibles, Cisco cree que los hackers simplemente han usado mal el protocolo Smart Install para sobrescribir la configuración del dispositivo, en lugar de explotar una vulnerabilidad.

"Se puede abusar del protocolo Cisco Smart Install para modificar la configuración del servidor TFTP, filtrar archivos de configuración mediante TFTP, modificar el archivo de configuración, reemplazar la imagen IOS y configurar cuentas, lo que permite la ejecución de comandos IOS", explica la compañía.

La firma de seguridad china Qihoo 360 Netlab también confirma que esa campaña de piratería lanzada por el grupo JHT no involucra la vulnerabilidad de ejecución de código recientemente divulgada; en cambio, el ataque se debe a la falta de autenticación en el protocolo de instalación inteligente de Cisco, presentado en marzo del año pasado.

MJ Azari Jahromi, ministro iraní de Comunicaciones y Tecnología de la Información, dijo que la campaña impactó aproximadamente 3.500 conmutadores de red en Irán, aunque la mayoría de ellos ya fueron restaurados.

Según los informes, el grupo de piratería está apuntando a instalaciones vulnerables de Cisco Smart Install Client, una utilidad plug-and-play heredada diseñada para ayudar a los administradores a configurar y desplegar equipos de Cisco de forma remota, que está habilitada de forma predeterminada en los conmutadores Cisco IOS e IOS XE. 4786.

Algunos investigadores creen que el ataque implica una vulnerabilidad de ejecución remota de código recientemente divulgada (CVE-2018-0171) en Cisco Smart Install Client que podría permitir a los atacantes tomar el control total del equipo de red.

Sin embargo, dado que aparentemente el hack reajusta los dispositivos específicos, lo que los hace inaccesibles, Cisco cree que los hackers simplemente han usado mal el protocolo Smart Install para sobrescribir la configuración del dispositivo, en lugar de explotar una vulnerabilidad.

"Se puede abusar del protocolo Cisco Smart Install para modificar la configuración del servidor TFTP, filtrar archivos de configuración mediante TFTP, modificar el archivo de configuración, reemplazar la imagen IOS y configurar cuentas, lo que permite la ejecución de comandos IOS", explica la compañía.

La firma de seguridad china Qihoo 360 Netlab también confirma que esa campaña de piratería lanzada por el grupo JHT no involucra la vulnerabilidad de ejecución de código recientemente divulgada; en cambio, el ataque se debe a la falta de autenticación en el protocolo de instalación inteligente de Cisco, presentado en marzo del año pasado.

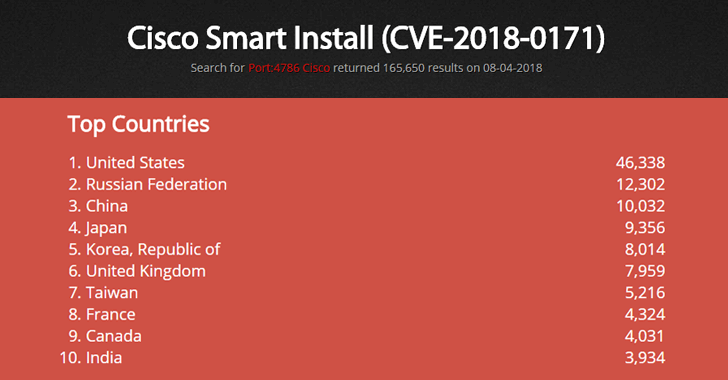

De acuerdo con el motor de escaneo de Internet Shodan, más de 165,000

sistemas aún están expuestos en Internet ejecutando Cisco Smart Install

Client sobre el puerto TCP 4786.

Debido a que Smart Install Client se ha diseñado para permitir la administración remota de conmutadores de Cisco, los administradores del sistema deben habilitarlo, pero deben limitar su acceso utilizando las listas de control de acceso de la interfaz (ACL).

Los administradores que no usan la característica de instalación inteligente de Cisco deben deshabilitarla por completo con el comando de configuración: "no vstack".

Aunque los ataques recientes no tienen nada que ver con CVE-2018-0171, los administradores aún son muy recomendables para instalar parches para abordar la vulnerabilidad, ya que con detalles técnicos y pruebas de concepto (PoC) ya disponibles en Internet, los hackers podrían lanzar fácilmente su próximo ataque aprovechando este defecto.

Debido a que Smart Install Client se ha diseñado para permitir la administración remota de conmutadores de Cisco, los administradores del sistema deben habilitarlo, pero deben limitar su acceso utilizando las listas de control de acceso de la interfaz (ACL).

Los administradores que no usan la característica de instalación inteligente de Cisco deben deshabilitarla por completo con el comando de configuración: "no vstack".

Aunque los ataques recientes no tienen nada que ver con CVE-2018-0171, los administradores aún son muy recomendables para instalar parches para abordar la vulnerabilidad, ya que con detalles técnicos y pruebas de concepto (PoC) ya disponibles en Internet, los hackers podrían lanzar fácilmente su próximo ataque aprovechando este defecto.

Autor: Mohit Kumar

Fuente: https://thehackernews.com/

0 Comentarios