Se está

llevando a cabo una nueva campaña de distribución para una variante STOP

Ransomware llamada KeyPass basada en la cantidad de víctimas que se han

visto. Desafortunadamente, cómo se está distribuyendo el ransomware se desconoce en este momento.

No se sabe mucho sobre cómo se distribuye este ransomware aparte de lo que la gente ha publicado en los foros de BleepingComputer. Según algunas publicaciones, el ransomware apareció después de que el usuario descargara e instalara cracks como KMSpico. Otros informes indican que apareció por sí solo y que la víctima no instaló nada.

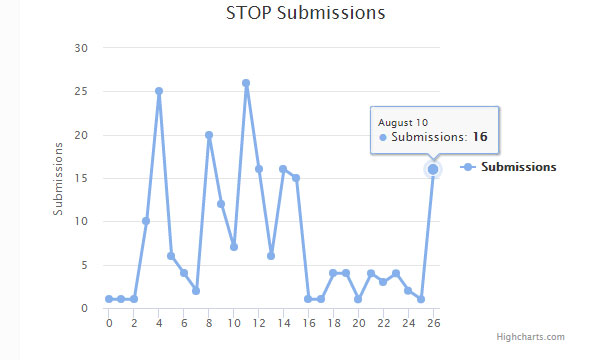

En base a los envíos a ID Ransomware, se ha incrementado la actividad de esta variante desde el 8 con presentaciones de más de 20 países.

Puede ver este aumento en las presentaciones de ID Ransomware en el siguiente gráfico.

No se sabe mucho sobre cómo se distribuye este ransomware aparte de lo que la gente ha publicado en los foros de BleepingComputer. Según algunas publicaciones, el ransomware apareció después de que el usuario descargara e instalara cracks como KMSpico. Otros informes indican que apareció por sí solo y que la víctima no instaló nada.

En base a los envíos a ID Ransomware, se ha incrementado la actividad de esta variante desde el 8 con presentaciones de más de 20 países.

Puede ver este aumento en las presentaciones de ID Ransomware en el siguiente gráfico.

Cuando

un usuario se infecta con el ransomware KeyPass, sus archivos serán

encriptados y luego se les agregará la extensión .KEYPASS. Por ejemplo, un archivo llamado test.jpg se cifraría y cambiaría a test.jpg..KEYPASS.

Cuando

un usuario se infecta con el ransomware KeyPass, sus archivos serán

encriptados y luego se les agregará la extensión .KEYPASS. Por ejemplo, un archivo llamado test.jpg se cifraría y cambiaría a test.jpg..KEYPASS.El ransomware también creará notas de rescate llamadas! KEYPASS_DECRYPTION_INFO !!! .txt que contienen instrucciones para enviar un correo electrónico a keypass@bitmessage.ch o keypass@india.com para obtener instrucciones de pago.

KeyPass Ransom NoteCómo protegerse del KeyPass RansomwareComo no se conoce cómo se distribuye el KeyPass Ransomware, para protegerse debe seguir estas pautas generales. El

paso más importante es tener siempre una copia de seguridad confiable y

probada de sus datos que se pueda restaurar en caso de una emergencia,

como un ataque de ransomware.También

debe asegurarse de que no tenga ningún equipo que ejecute servicios de

escritorio remoto conectados directamente a Internet. En

su lugar, coloque las computadoras que ejecutan el escritorio remoto

detrás de las VPN para que solo puedan acceder a ellas quienes tengan

cuentas VPN en su red.También

es importante una buena solución de software de seguridad que incorpore

detecciones de comportamiento para combatir el ransomware y no solo el

uso de detecciones de firmas o heurísticas. Por

ejemplo, Emsisoft Anti-Malware y Malwarebytes Anti-Malware contienen

detección de comportamiento que puede evitar que muchas, si no la

mayoría, las infecciones de ransomware encripten una computadora.Por

último, pero no menos importante, asegúrese de practicar los siguientes

hábitos de seguridad, que en muchos casos son los pasos más importantes

de todos:- Respaldo, Respaldo, Respaldo!- No descargue grietas, ya que son la principal fuente de infecciones.

KeyPass Ransom NoteCómo protegerse del KeyPass RansomwareComo no se conoce cómo se distribuye el KeyPass Ransomware, para protegerse debe seguir estas pautas generales. El

paso más importante es tener siempre una copia de seguridad confiable y

probada de sus datos que se pueda restaurar en caso de una emergencia,

como un ataque de ransomware.También

debe asegurarse de que no tenga ningún equipo que ejecute servicios de

escritorio remoto conectados directamente a Internet. En

su lugar, coloque las computadoras que ejecutan el escritorio remoto

detrás de las VPN para que solo puedan acceder a ellas quienes tengan

cuentas VPN en su red.También

es importante una buena solución de software de seguridad que incorpore

detecciones de comportamiento para combatir el ransomware y no solo el

uso de detecciones de firmas o heurísticas. Por

ejemplo, Emsisoft Anti-Malware y Malwarebytes Anti-Malware contienen

detección de comportamiento que puede evitar que muchas, si no la

mayoría, las infecciones de ransomware encripten una computadora.Por

último, pero no menos importante, asegúrese de practicar los siguientes

hábitos de seguridad, que en muchos casos son los pasos más importantes

de todos:- Respaldo, Respaldo, Respaldo!- No descargue grietas, ya que son la principal fuente de infecciones.- No abra archivos adjuntos si no sabe quién los envió.

- No abra archivos adjuntos hasta que confirme que la persona realmente los envió, Escanee archivos adjuntos con herramientas como VirusTotal.

- No conecte los Servicios de Escritorio remoto directamente a Internet. En cambio, asegúrese de que solo se pueda acceder iniciando sesión en una VPN primero.

- ¡Asegúrese de que todas las actualizaciones de Windows estén instaladas tan pronto como salgan! También asegúrese de actualizar todos los programas, especialmente Java, Flash y Adobe Reader. Los programas antiguos contienen vulnerabilidades de seguridad que son comúnmente explotadas por los distribuidores de malware. Por lo tanto, es importante mantenerlos actualizados.

- Asegúrese de utilizar algún tipo de software de seguridad instalado que use detecciones de comportamiento o tecnología de lista blanca. El listado en blanco puede ser difícil de entrenar, pero si estás dispuesto a comprarlo, podrías obtener los mayores dividendos.

- Use contraseñas fijas y nunca reutilice la misma contraseña en múltiples sitios.

- ¡BACKUP! Fuente: https://www.bleepingcomputer.com/news/security/

0 Comentarios