La pandilla de Evil Corp pirateó docenas de sitios web de periódicos estadounidenses propiedad de la misma compañía para infectar a los empleados de más de 30 grandes empresas privadas estadounidenses utilizando alertas de actualización de software falsas mostradas por el marco malicioso basado en JavaScript SocGholish.

Las computadoras de los empleados se utilizaron como un punto de acceso a las redes empresariales de sus empresas como parte de lo que parece una serie de ataques dirigidos desde vehículos.

Symantec confirmó que "el código inyectado por SocGholish ha comprometido a" docenas de sitios web de periódicos estadounidenses propiedad de la misma empresa matriz ".

Algunas de las organizaciones a las que apunta WastedLocker podrían haberse visto comprometidas cuando un empleado navegaba por las noticias en uno de sus sitios web ", dice Symantec.

Investigadores del equipo de inteligencia de amenazas de Symantec que descubrieron estos ataques dicen que la compañía propietaria de los sitios de noticias comprometidos recibió una alerta y se eliminó el código malicioso.

Symantec dijo anteriormente en un informe publicado el 26 de junio que impidió que la pandilla Evil Corp desplegara cargas de ransomware WastedLocker en ataques contra 31 grandes compañías privadas, incluidas 30 corporaciones estadounidenses, incluidas "11 compañías que cotizan en bolsa, ocho de las cuales son compañías Fortune 500".

"Al menos 31 organizaciones de clientes han sido atacadas, lo que significa que el número total de ataques puede ser mucho mayor", explicaron los investigadores de Symantec.

"Los atacantes habían violado las redes de organizaciones objetivo y estaban en el proceso de sentar las bases para organizar ataques de ransomware".

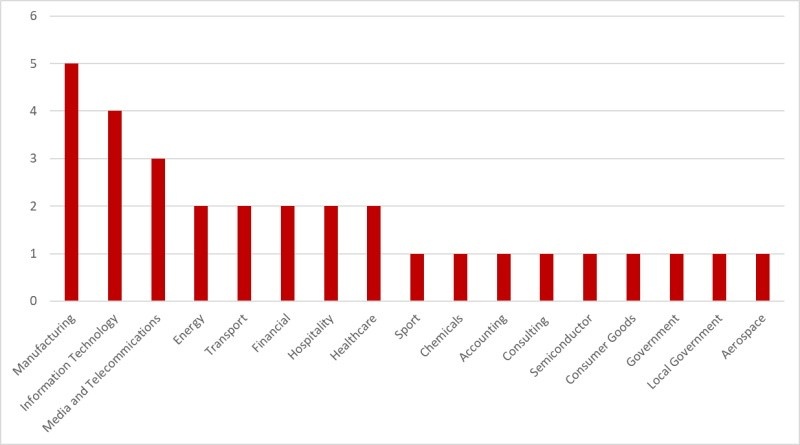

Evil Corp dirigió los ataques a una gran variedad de sectores de la industria, centrándose en la fabricación (cinco de los 31 objetivos), con tecnología de la información (cuatro organizaciones) y telecomunicaciones (tres entidades) también incluidas en los tres sectores más seleccionados.

"Si los atacantes no hubieran sido interrumpidos, los ataques exitosos podrían haber provocado millones de daños, tiempo de inactividad y un posible efecto dominó en las cadenas de suministro", agregó Symantec.

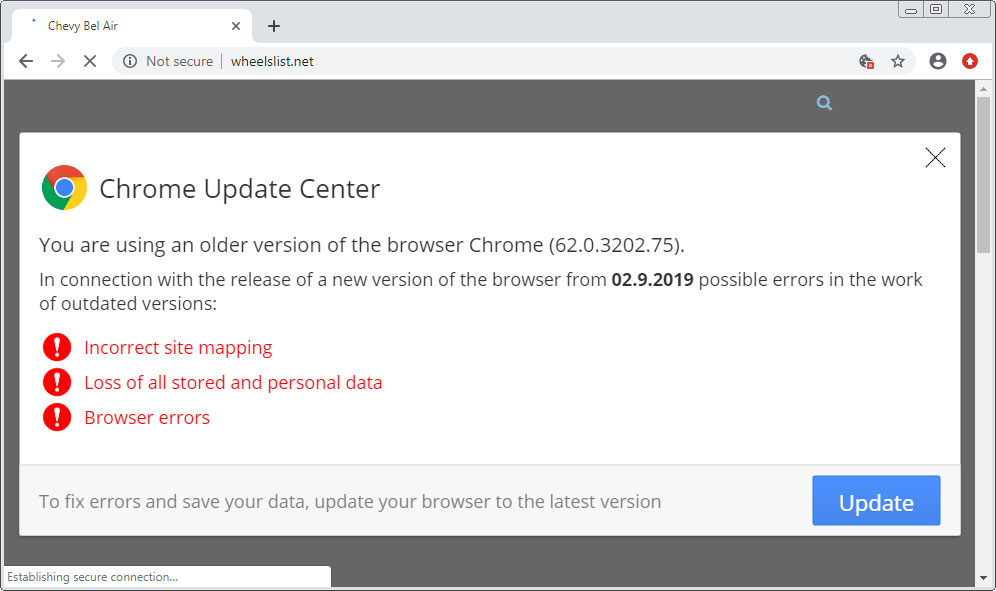

Como explicaron los investigadores de Symantec, los ataques de Evil Corp comenzaron con el marco SocGholish utilizado para infectar objetivos que visitaron más de 150 sitios web pirateados (docenas de ellos eran sitios web de periódicos de EE. UU. Como se menciona en la actualización de hoy).

Esto se realiza mostrando alertas falsas de actualización de software que entregan cargas útiles de malware en los dispositivos de los objetivos en forma de actualizaciones falsas de programas.

Después de que el empleado de una empresa se infectara, los piratas informáticos utilizaron el software de emulación de amenazas Cobalt Strike y varias herramientas de vivir de la tierra para "robar credenciales, escalar privilegios y moverse a través de la red" con el objetivo final de cifrar las computadoras con WastedLocker Secuestro de datos.

Antes de implementar el ransomware, también deshabilitaron Windows Defender en toda la red de las víctimas utilizando scripts de PowerShell y herramientas legítimas.

Si las cargas útiles de WastedLocker se implementan con éxito utilizando la herramienta PsExec de Windows Sysinternals, encripta los datos de las víctimas y elimina los volúmenes de sombra de Windows para borrar las copias de seguridad y las instantáneas de archivos para que la recuperación sea imposible.

El grupo de ciberdelincuencia Evil Corp (también conocido como la pandilla Dridex) está activo desde al menos 2007 y distribuyó el kit de herramientas de malware Dridex que luego se utilizó para difundir las cargas útiles de malware de otros actores de amenazas.

También participaron en la distribución del ransomware Locky, así como en su propia variedad de ransomware conocida como BitPaymer hasta 2019.

Dos de sus miembros fueron acusados por el Departamento de Justicia de los Estados Unidos en diciembre de 2019 por involucrarse en fraudes bancarios internacionales y esquemas de piratería informática que resultaron en el robo de más de $ 100 millones.

Desde entonces, Evil Corp actualizó sus tácticas y ahora está nuevamente involucrado en el "negocio" del ransomware, desplegando su nuevo ransomware WastedLocker en ataques dirigidos contra empresas y pidiendo rescates de millones de dólares.

Fuente: https://www.bleepingcomputer.com/

0 Comentarios