La edición de ZDNet contó una historia entretenida que sucedió en China esta primavera. El caso es que en abril de 2020 se produjo una verdadera epidemia en China, cuando decenas de miles de usuarios y empresas fueron atacados por el ransomware WannaRen, inspirado en el mismísimo malware WannaCry. Los autores de WannaRen imitaron claramente a WannaCry y también incluyeron el exploit EternalBlue en su código, por lo que el ransomware se extendió rápidamente por las redes corporativas.

Aparentemente, los autores de WannaRen no estaban preparados para tal escala y caos y, como resultado, ellos mismos ayudaron a los especialistas en seguridad de la información a hacer frente a las consecuencias de los ataques al proporcionar a los expertos una clave de descifrado.

Los analistas de Qihoo 360 atribuyen la autoría del ransomware WannaRen a un pequeño grupo de piratería llamado Hidden Shadow , que ha estado activo durante muchos años. Anteriormente, este grupo se dedicaba principalmente a la distribución de malware a través de sitios piratas, y su arsenal incluía programas para robar contraseñas, keyloggers, troyanos de acceso remoto y mineros.

El ransomware WannaRen fue adoptado por piratas informáticos en abril de 2020. Aparentemente, el punto de distribución inicial fue un instalador modificado para el editor de texto Notepad ++, publicado en el Xixi Software Center. El hecho es que el acceso al sitio web oficial Notepad ++ está bloqueado en China debido a la posición anti-china de los desarrolladores, y el Centro de Software Xixi es uno de los sitios de descarga de software más grandes de China. Debido a la gran popularidad de este recurso, pronto miles de usuarios chinos y taiwaneses se infectaron con WannaRen y comenzaron a pedir ayuda para descifrar los archivos.

Pero WannaRen infligió el mayor daño, ni siquiera a los usuarios domésticos normales, sino a las empresas. Después de instalar la versión maliciosa de Notepad ++, el instalador inyectó un troyano de puerta trasera en la máquina, implementó el exploit EternalBlue para la distribución lateral a través de la red y también usó un script de PowerShell para descargar e instalar el ransomware WannaRen o un módulo para minar la criptomoneda Monero.

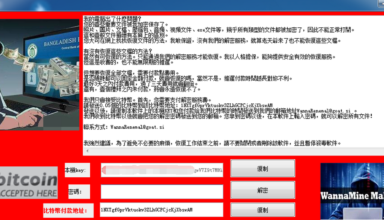

Después de bloquear la computadora del usuario y cifrar los archivos a los que se adjuntó la extensión .wannaren, el ransomware mostró a la víctima una nota de rescate que mostraba al líder norcoreano Kim Jong-un y le exigía que pagara 0,05 bitcoins (aproximadamente 550 dólares) por el descifrado.

Los investigadores creen que, a juzgar por el tamaño del rescate, el grupo Hidden Shadow no tenía previsto distribuir WannaRen de forma tan amplia y rápida. Una semana después del inicio de las infecciones masivas, aparentemente por temor a una reacción de las autoridades chinas, los autores del ransomware se pusieron en contacto con los especialistas de la empresa china de seguridad de la información Huorong Security. En las cartas que los investigadores publicaron en su blog , los autores de WannaRen proporcionaron a los especialistas una clave de cifrado privada (es decir, la clave necesaria para descifrar los archivos afectados), y también pidieron a la empresa que desarrollara una utilidad gratuita para descifrar los datos lo antes posible y distribuirlos entre las víctimas.

El mismo día, los expertos en seguridad de Huorong lanzaron una utilidad gratuita para descifrar archivos y, unas horas después , los ingenieros de otra empresa china, QiAnXin Technology, también publicaron una herramienta similar para las víctimas, que también siguió de cerca el desarrollo de la situación.

Sin embargo, WannaRen logró infectar no solo a empresas chinas, sino también extranjeras. Además, no todas las víctimas conocen la existencia de herramientas de descifrado gratuitas y no todo el mundo está preparado para confiar en las herramientas creadas por las empresas chinas de seguridad de la información. Por lo tanto, esta semana, los especialistas de Bitdefender lanzaron su propia utilidad para ayudar a las víctimas de WannaRen.

Actualmente, las infecciones de WannaRen parecen casi haberse detenido, y las víctimas ahora pueden recuperar sus datos de forma gratuita utilizando una de las soluciones anteriores.

0 Comentarios