Las agencias de ciberseguridad en Asia y Europa han emitido múltiples alertas de seguridad con respecto al resurgimiento de ataques de malware Emotet basados en correo electrónico dirigidos a empresas en Francia, Japón y Nueva Zelanda.

"Los correos electrónicos contienen archivos adjuntos o enlaces maliciosos que se anima al receptor a descargar", dijo el Equipo de Respuesta a Emergencias Informáticas (CERT) de Nueva Zelanda . "Estos enlaces y archivos adjuntos pueden parecer facturas genuinas, documentos financieros, información de envío, currículums, documentos escaneados o información sobre COVID-19, pero son falsos".

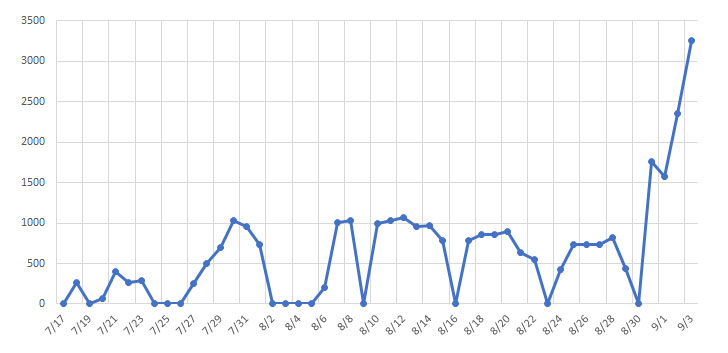

Haciendo eco de preocupaciones similares, el CERT de Japón (JPCERT / CC) advirtió que encontró un aumento rápidoen la cantidad de direcciones de correo electrónico de dominio nacional (.jp) que se han infectado con el malware y que pueden utilizarse indebidamente para enviar correos electrónicos no deseados en un intento de propagar aún más la infección.

Identificado por primera vez en 2014 y distribuido por un grupo de amenazas rastreado como TA542 (o Mummy Spider), Emotet ha evolucionado desde sus raíces originales como un simple troyano bancario a una "navaja suiza" modular que puede servir como descargador, ladrón de información, y spambot dependiendo de cómo se implemente.

En los últimos meses, la cepa de malware se ha vinculado a varias campañas de malspam impulsadas por botnets e incluso ha sido capaz de entregar cargas útiles más peligrosas, como el ransomware Ryuk, alquilando su botnet de máquinas comprometidas a otros grupos de malware.

El nuevo repunte en la actividad de Emotet coincide con su regreso el 17 de julio después de un período de desarrollo prolongado que duró desde el 7 de febrero a principios de este año, con el malware enviando hasta500.000 correos electrónicos todos los días de la semana dirigidos a organizaciones europeas.

"Alrededor del 7 de febrero, Emotet entró en un período de tiempo en el que dejaron de enviar spam y comenzaron a trabajar en el desarrollo de su malware", describió Binary Defense en un informe el mes pasado que detalla un exploit (llamado EmoCrash) para evitar que el malware afecte a los nuevos sistemas.La reciente ola de ataques, que normalmente se propaga a través de campañas de correo electrónico de phishing a gran escala que involucran archivos adjuntos maliciosos de Microsoft Word o ZIP protegidos con contraseña, ha aprovechado una técnica llamada secuestro de hilos de correo electrónico, usándola para infectar dispositivos con los troyanos bancarios TrickBot y QakBot .

Funciona mediante la filtración de conversaciones de correo electrónico y archivos adjuntos de buzones de correo comprometidos para crear señuelos de phishing convincentes que toman la forma de una respuesta maliciosa a los hilos de correo electrónico existentes y en curso entre la víctima infectada y otros participantes para que los correos electrónicos parezcan más creíbles.

"TA542 también construye correos electrónicos de phishing sobre la base de la información recopilada durante el compromiso de los buzones de correo, que envía a listas de contactos exfiltradas, o más simplemente falsifica la imagen de entidades, víctimas anteriores", dijo la Agencia Nacional de Ciberseguridad de Francia ( ANSSI ).

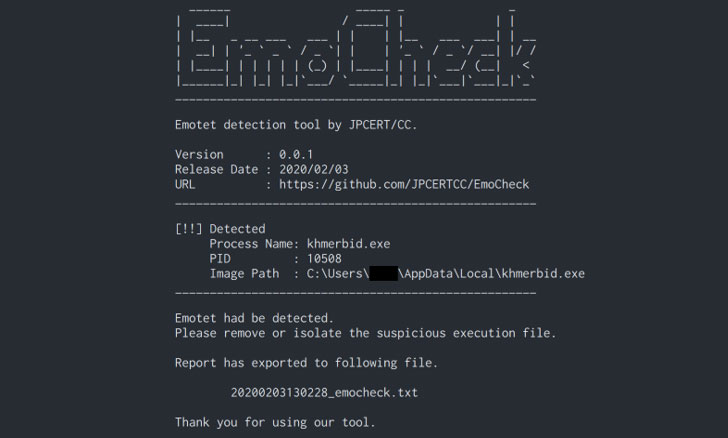

Además de utilizar la herramienta EmoCheck de JPCERT / CC para detectar la presencia del troyano Emotet en una máquina con Windows, se recomienda que los registros de red se escaneen de forma rutinaria en busca de cualquier conexión a la infraestructura conocida de comando y control (C2) de Emotet.

Fuente: https://thehackernews.com/

0 Comentarios