Sin embargo, incluso entonces, muchos expertos escribieron que si al principio Microsoft pudo desactivar la infraestructura TrickBot, lo más probable es que la botnet “sobreviva” y, finalmente, sus operadores pongan en funcionamiento nuevos servidores de control, continuando su actividad. Desafortunadamente, esto es lo que sucedió. En las últimas semanas, TrickBot ha recibido muchas actualizaciones: se han detectado nuevos métodos de ofuscación , nueva infraestructura de gestión y nuevas campañas de spam .

Peor aún, según un informe conjunto reciente de Advanced Intelligence y Eclypsium, TrickBot no solo continúa funcionando y actualizándose, sino que también adquiere nuevas funcionalidades, por ejemplo, ha aprendido a interferir con el trabajo de UEFI / BIOS.

El nuevo módulo responsable de esta actividad alarmó enormemente a los especialistas, ya que permite que el malware se afiance en el sistema infectado e incluso "sobreviva" a la reinstalación del SO. Los analistas también escriben que las funciones de este módulo se pueden utilizar para lograr otros objetivos, por ejemplo:

- transformación remota del dispositivo en un "ladrillo" a nivel de firmware;

- evitar los mecanismos de seguridad como BitLocker, ELAM, el modo seguro virtual de Windows 10, Credential Guard, así como las protecciones de los puntos finales, incluidos A / V, EDR, etc.

- ataque de seguimiento dirigido a vulnerabilidades Intel CSME, algunas de las cuales requieren acceso a la memoria flash SPI;

- Reversión de actualizaciones de ACM o microcódigo que corrigieron las vulnerabilidades de la CPU, incluidos Spectre, MDS, etc.

En esencia, esta es la primera vez que se encuentra una funcionalidad de este tipo en malware con motivación financiera. Hasta hace poco, LoJax y MosaicRegressor se consideraban el único malware que podía interferir con UEFI o BIOS . Además, ambos malware fueron creados por piratas informáticos del gobierno (LoJax - ruso y MosaicRegressor - chino).

Afortunadamente, por ahora, el nuevo módulo TrickBot solo verifica el controlador SPI para ver si la protección del BIOS está habilitada, pero de hecho no realiza ningún cambio en el firmware. “Sin embargo, el malware ya contiene código para leer, escribir y borrar el firmware”, enfatizan los expertos.

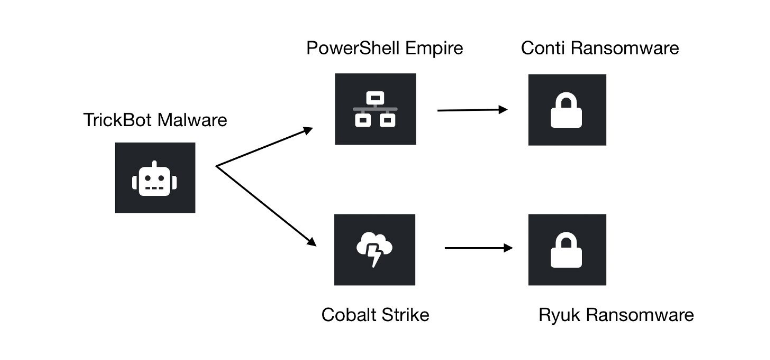

Aunque la peligrosa funcionalidad aún no es completamente funcional, la mera presencia de este código en TrickBot implica que sus creadores planean usarlo de alguna manera. Por ejemplo, de esta manera, los operadores de TrickBot podrán mantener un acceso más confiable a las redes de las grandes corporaciones, o utilizar el nuevo módulo en ataques de ransomware, con la propagación del que TrickBot suele estar asociado. Entonces, si los representantes de la empresa afectada se niegan a pagar, el módulo TrickBot puede usarse para destruir los sistemas de la víctima, dicen los expertos.

También puede utilizar este módulo para evitar que los expertos que se especializan en respuesta a incidentes recopilen pruebas importantes de ataques (simplemente limitando la capacidad del sistema para arrancar).

"Las posibilidades son casi infinitas", resumen Advanced Intelligence y Eclypsium.

Según Eclypsium, los autores de TrickBot no desarrollaron este código desde cero. El análisis mostró que los delincuentes adaptaron el código disponible públicamente para sus propósitos:

"Específicamente, TrickBot usa el controlador RwDrv.sys de la popular herramienta RWEverything para comunicarse con el controlador SPI, verificar si el Registro de control del BIOS está desbloqueado y si se pueden realizar cambios en el área del BIOS", escriben los expertos.

Fuente: https://xakep.ru/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios