Los analistas de Google estudiaron las vulnerabilidades de día cero que descubrieron en 2020 y concluyeron que casi una cuarta parte de los problemas son nuevas variaciones de errores ya conocidos que habían recibido parches previamente. Los autores del informe escriben que muchos problemas podrían haberse evitado si los desarrolladores corrigieran inmediatamente sus productos de manera más completa.

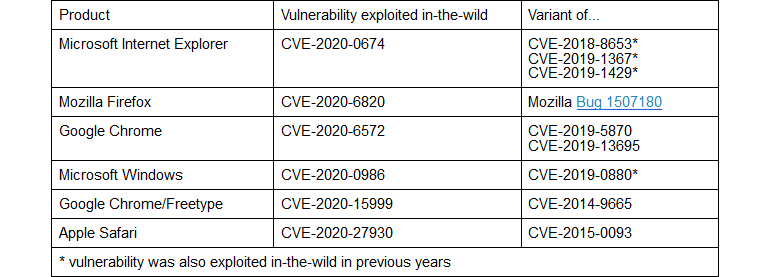

En 2020, gracias al trabajo del equipo de Google Project Zero, se identificaron un total de 24 vulnerabilidades de día cero, que fueron explotadas activamente por piratas informáticos. Seis de ellos (en Chrome, Firefox, Internet Explorer, Safari y Windows) resultaron ser nuevas versiones de vulnerabilidades conocidas anteriormente. Los atacantes simplemente estudiaron cuidadosamente los informes de errores antiguos, descubrieron los problemas originales y luego crearon nuevas versiones de exploits para ellos.

“En algunos exploits, fue suficiente cambiar una o dos líneas de código para obtener un nuevo exploit funcional para una vulnerabilidad de día cero”, dicen los expertos.

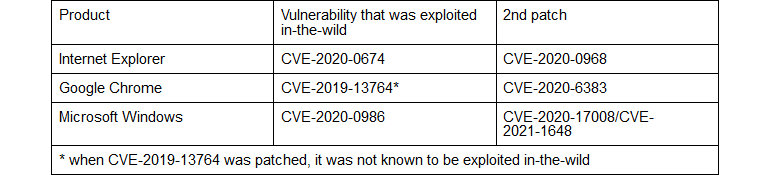

Además, otros tres problemas que se descubrieron el año pasado y afectaron a Chrome, Internet Explorer y Windows no se solucionaron por completo, es decir, eventualmente requirieron parches adicionales. De hecho, si los piratas informáticos estudiaran detenidamente las correcciones publicadas, podrían descubrir una forma de permitirles continuar explotando errores y ataques.

Los expertos de Google Project Zero aconsejan a sus colegas que analicen más profundamente las vulnerabilidades de día 0 y aprendan a trabajar con tales problemas. Una vez que se creó el equipo Google Project Zero específicamente para buscar e investigar las vulnerabilidades de día cero, y ahora sus expertos dicen que los errores de día cero son una especie de "ventana" que le permite mirar dentro de las cabezas de los atacantes, aprender tanto como sea posible. posible sobre posibles vectores de ataque, clases de problemas y cómo tratarlos.

Fuente: https://xakep.ru/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios