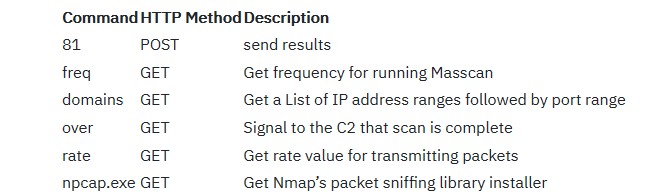

Este nuevo módulo, denominado masrv, utiliza la herramienta masscan de código abierto , un escáner de puerto masivo con su propia pila TCP / IP y capaz de escanear grandes franjas de Internet en cuestión de minutos.

Trickbot utiliza el módulo de escáner de red para mapear las redes de las víctimas y enviar información a casa en cualquier dispositivo con puertos abiertos.

El módulo se implementa como un archivo DLL de Windows, con una arquitectura de 32 o 64 bits, según el sistema que haya infectado el malware.

"Las dos DLL que observamos son compilaciones de depuración y registran su ejecución en la salida estándar", como dijo el equipo de Kryptos Logic Vantage en un informe publicado el lunes .

Esto sugiere que el módulo se encuentra en una fase de prueba, con la banda de Trickbot todavía probando aguas para ver si el uso de un mapeo de red podría ayudarlos a aumentar la cantidad de dispositivos infectados y la eficiencia de su malware.

Toda la información sobre los dispositivos de red con puertos abiertos se filtra al servidor de comando y control del malware para que los operadores del malware decidan si vale la pena agregar las máquinas descubiertas a la botnet.

TrickBot ha lanzado anteriormente una herramienta de reconocimiento independiente conocida como LightBot en forma de un script de PowerShell que se utiliza para explorar la red de una víctima infectada en busca de objetivos de alto valor.

"Este nuevo módulo es una indicación de la inversión continua del actor para mejorar su conjunto de herramientas de reconocimiento de red, incluso después de los recientes esfuerzos de interrupción", agregaron los investigadores de Kryptos Logic.

Microsoft y otras empresas de seguridad interrumpieron la botnet Trickbot luego de una operación coordinada que llevó al desmantelamiento de los servidores Trickbot C2 en octubre de 2020. A pesar de que esta operación logró deshabilitar aproximadamente el 94% de la infraestructura crítica de Trickbot, la botnet difícil de eliminar se recuperó en enero de 2021 con una nueva serie de correos electrónicos y señuelos de phishing.

Malware actualizado con frecuencia

Trickbot es una variedad de malware que apareció en octubre de 2016 como malware bancario modular. Desde entonces, se actualizó continuamente con nuevos módulos y funciones.

Aunque inicialmente se usó solo para recopilar datos confidenciales, Trickbot se ha convertido en un cuentagotas de malware altamente peligroso y frecuente que entregará cargas útiles de malware adicionales, generalmente mucho más peligrosas.

Esto suele suceder después de que toda la información útil, incluida la información del sistema, las credenciales y cualquier archivo interesante, ya se haya recopilado y exfiltrado.

Trickbot es particularmente peligroso para las empresas, ya que se propaga a través de las redes corporativas y, si obtiene acceso de administrador a un controlador de dominio, robará la base de datos de Active Directory para recopilar más credenciales de red.

El mes pasado, los desarrolladores de Trickbot agregaron otro módulo nuevo diseñado para sondear dispositivos infectados en busca de vulnerabilidades UEFI , lo que le daría al malware el control máximo sobre las máquinas comprometidas.

Con acceso al firmware UEFI, la banda Trickbot podría establecer una persistencia que no se puede eliminar incluso después de reinstalar el sistema operativo o reemplazar las unidades de almacenamiento.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios