Según los expertos, en tan solo dos meses, el malware de Android FluBot infectó a más de 60.000 dispositivos, y el 97% de sus víctimas se encuentran en España.

Por primera vez, los expertos de ThreatFabric notaron FluBot a principios de este año, y ahora los analistas de la firma suiza PRODAFT han elaborado un informe detallado sobre el malware .

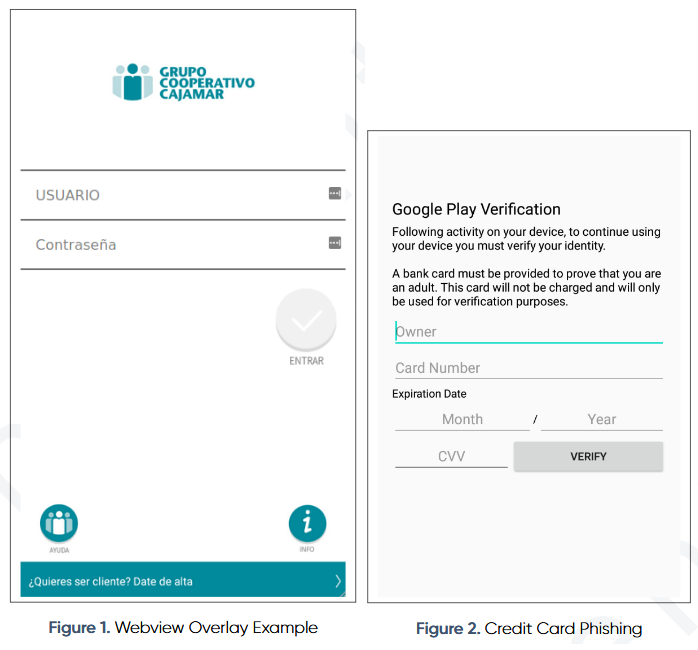

Los expertos describen un troyano bancario peligroso que es capaz de mostrar pantallas de inicio de sesión falsas sobre otras aplicaciones. Por lo tanto, el malware recopila credenciales de banca electrónica y detalles de tarjetas de pago de sus víctimas.

La impresionante cantidad de infecciones FluBot se debe probablemente a la presencia de un mecanismo similar a un gusano en su código de malware, gracias al cual los atacantes pueden descargar la libreta de direcciones de la víctima a su servidor de comando y control y enviar spam SMS desde allí.

"Actualmente, se han recopilado más de 11 millones de números de teléfono de dispositivos infectados, lo que representa el 25% de la población total de España", escriben los investigadores. "Estimamos que el malware es capaz de recopilar casi todos los números de teléfono de España en seis meses si no se toman medidas".

Estos mensajes SMS contienen varios señuelos para obligar al destinatario a seguir el enlace. Los enlaces generalmente conducen a sitios pirateados donde los operadores de FluBot colocan su malware oculto dentro de archivos APK.

Si un usuario descarga e instala una "aplicación" de este tipo, ignorando todas las advertencias del sistema operativo sobre los peligros de instalar aplicaciones de fuentes de terceros, FluBot está infectado.

El malware no tiene control total sobre el dispositivo a menos que el propio usuario le otorgue acceso al servicio de Accesibilidad. Si se obtienen los derechos, el malware puede ejecutar comandos y simular tocar la pantalla, mientras permanece invisible para el propietario del dispositivo. Como resultado, FluBot es capaz de interceptar y bloquear notificaciones de aplicaciones, configurarse como la aplicación de SMS predeterminada, usar USSD y hacer llamadas telefónicas y robar listas de contactos. La accesibilidad también permite que el troyano muestre pantallas de phishing sobre otras aplicaciones legítimas.

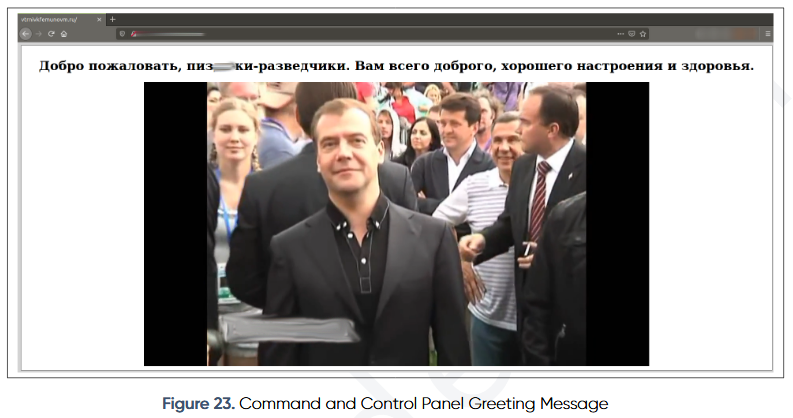

Los expertos de PRODAFT escriben que pudieron acceder al panel de control de FluBot, lo que les permitió determinar la cantidad de dispositivos infectados. Los investigadores ya han notificado a la policía española de sus hallazgos para que las autoridades puedan tomar medidas contra la botnet.

Fuente: https://xakep.ru/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios