La operación de ransomware REvil ha agregado una nueva capacidad para encriptar archivos en el Modo seguro de Windows, probablemente para evadir la detección por parte del software de seguridad y para un mayor éxito al encriptar archivos.

El modo seguro de Windows es un modo de inicio especial que permite a los usuarios ejecutar tareas administrativas y de diagnóstico en el sistema operativo. Este modo solo carga el mínimo de software y controladores necesarios para que funcione el sistema operativo.

Además, cualquier programa instalado en Windows que esté configurado para iniciarse automáticamente no se iniciará en Modo seguro a menos que su ejecución automática esté configurada de cierta manera.

Una de las formas de crear una ejecución automática en Windows es crear entradas con las siguientes claves de registro:

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion

Las teclas 'Ejecutar' iniciarán un programa cada vez que inicie sesión, mientras que la tecla 'RunOnce' iniciará un programa solo una vez y luego eliminará la entrada del Registro.

Por ejemplo, la siguiente clave de registro iniciará automáticamente el programa C: \ Users \ test \ test.exe cuando inicie sesión en Windows.

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run]

"Inicio" = "C: \ Users \ test \ test.exe"

Sin embargo, la ejecución automática anterior no se iniciará en Modo seguro a menos que agregue un asterisco (*) al principio del nombre del valor como el siguiente:

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run]

"* Inicio" = "C: \ Users \ test \ test.exe"

REvil ahora incluye un modo de 'Modo seguro'

En una nueva muestra del ransomware REvil descubierto por MalwareHunterTeam , se agregó un nuevo argumento de línea de comandos -smode que obliga a la computadora a reiniciarse en modo seguro antes de encriptar un dispositivo.

Para hacer esto, REvil ejecutará los siguientes comandos para forzar a la computadora a arrancar en modo seguro con funciones de red la próxima vez que se reinicie Windows.

bootcfg /raw /a /safeboot:network /id 1

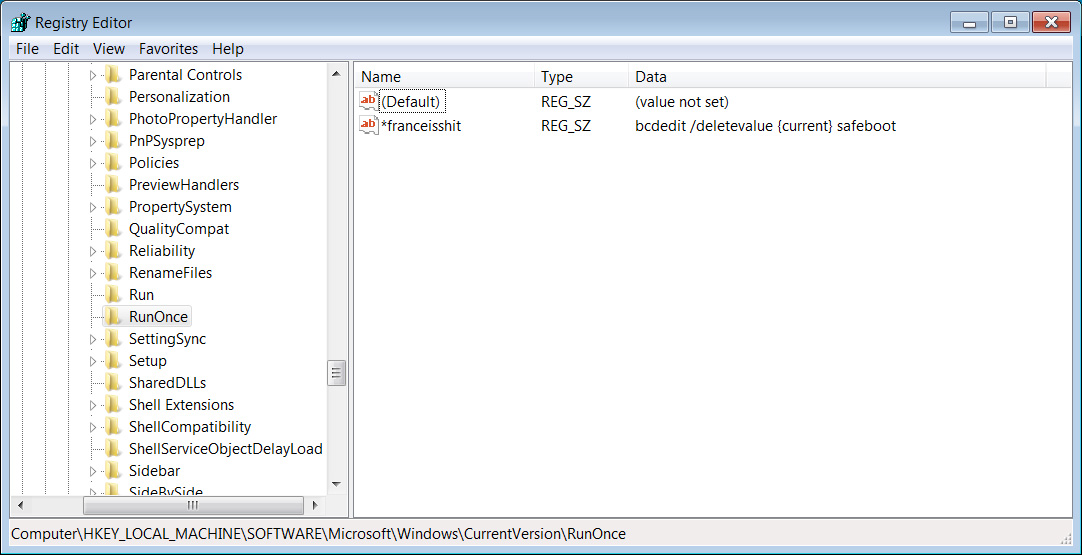

bcdedit /set {current} safeboot networkLuego crea una ejecución automática 'RunOnce' llamada '* franceisshit' que se ejecuta ' bcdedit /deletevalue {current} safeboot' después de que los usuarios inician sesión en Modo seguro.

Finalmente, el ransomware realiza un reinicio forzado de Windows que el usuario no puede interrumpir.

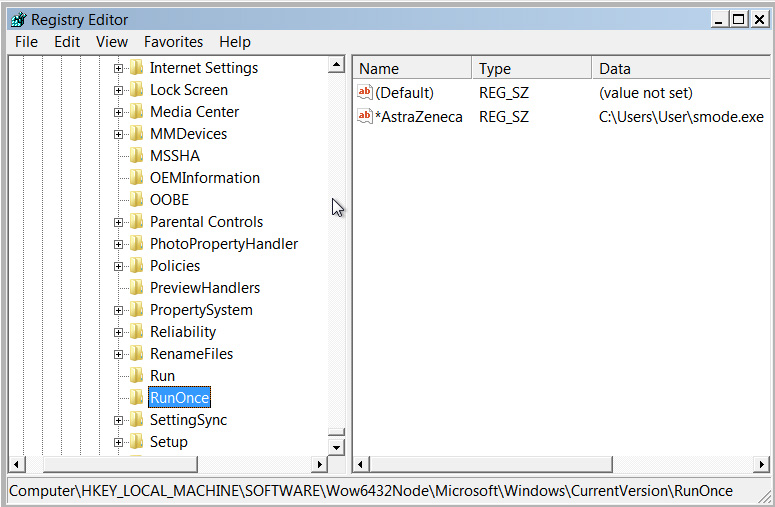

Justo antes de que finalice el proceso, se creará una ejecución automática RunOnce adicional llamada 'AstraZeneca', posiblemente sobre las recientes deliberaciones de Francia sobre el uso de la vacuna.

Esta ejecución automática reiniciará el ransomware REvil sin el argumento -smode cuando el siguiente usuario inicie sesión después de reiniciar el dispositivo.

Es importante recordar que estas dos entradas 'RunOnce' se ejecutarán después de iniciar sesión en Modo seguro y Windows las eliminará automáticamente.

Al reiniciar, el dispositivo se iniciará en modo seguro con funciones de red y se le pedirá al usuario que inicie sesión en Windows. Una vez que inicien sesión, el ransomware REvil se ejecutará sin el argumento -smode para que comience a cifrar los archivos en el dispositivo.

Windows también ejecutará el bcdedit /deletevalue {current} safebootcomando ' ' configurado por la clave de registro '* AstraZeneca' para que la máquina pueda reiniciarse en modo normal cuando finalice el ransomware.

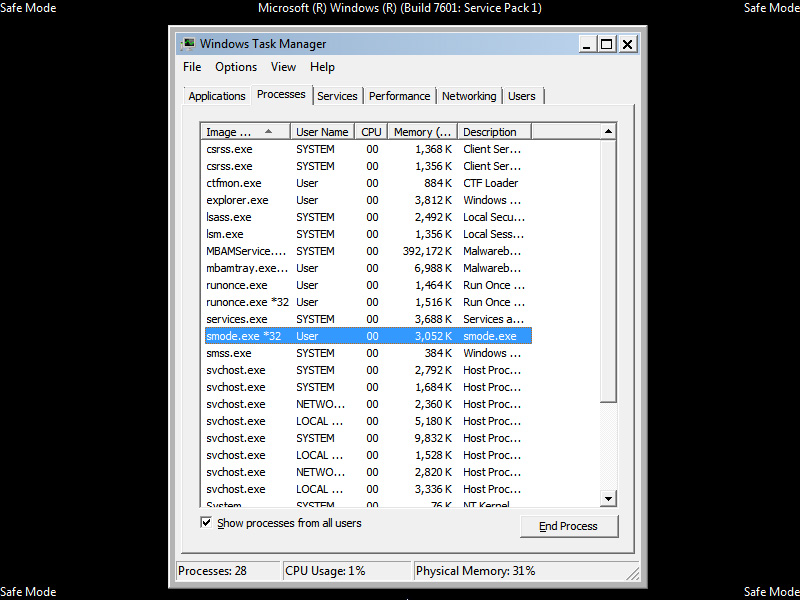

Mientras REvil está encriptando archivos, la pantalla del Modo seguro estará en blanco, pero aún es posible usar Ctrl + Alt + Delete para iniciar el Administrador de tareas de Windows. Desde allí, puede ver el ejecutable en ejecución, que en nuestra prueba se llama 'smode.exe', como se muestra a continuación.

Mientras se ejecuta, el ransomware evitará que los usuarios inicien programas a través del Administrador de tareas hasta que termine de cifrar el dispositivo.

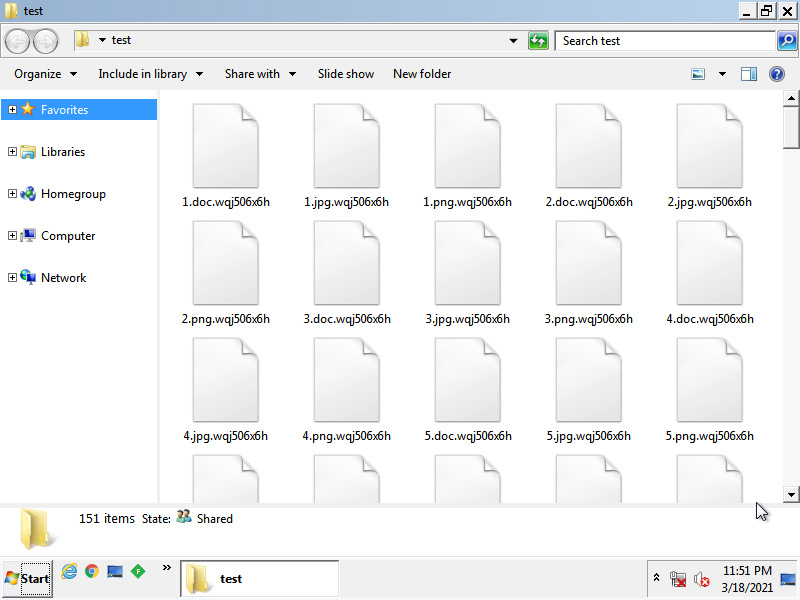

Una vez que el dispositivo esté encriptado, permitirá que continúe el resto de la secuencia de arranque, y el escritorio se mostrará con una nota de rescate y archivos encriptados.

Enfoque inusual

La nueva operación de modo seguro de REvil es un poco extraña, ya que requiere que los usuarios inicien sesión en el dispositivo después de reiniciar en modo seguro.

Además, una vez que inicien sesión en Modo seguro, se les presentará una pantalla en blanco y una fuerte paliza de las unidades a medida que el ransomware cifra el dispositivo.

Este comportamiento podría hacer que los usuarios sospechen instantáneamente e hibernen o apaguen sus computadoras para estar seguros.

Por esta razón, es posible que los atacantes estén ejecutando manualmente el nuevo comando de Modo seguro contra equipos específicos, como máquinas virtuales o servidores, que quieran cifrar sin problemas.

Independientemente de las razones, este es otro nuevo método de ataque que los profesionales de seguridad y los administradores de Windows deben tener en cuenta, ya que las bandas de ransomware evolucionan constantemente en sus tácticas.

REvil no es la única operación que utiliza el modo seguro para cifrar dispositivos.

En 2019, otro ransomware conocido como 'Snatch' también agregó la capacidad de cifrar un dispositivo en modo seguro utilizando un servicio de Windows.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios