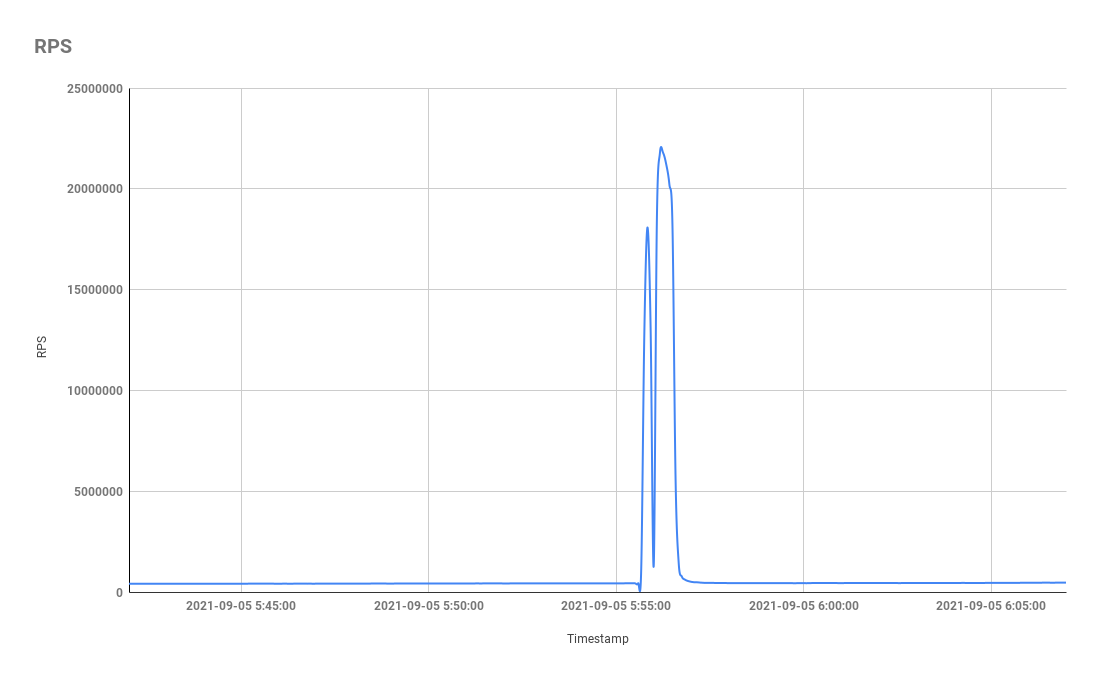

Una nueva botnet distribuida de denegación de servicio (DDoS) que siguió creciendo durante el verano ha estado golpeando al gigante ruso de Internet Yandex durante el mes pasado, y el ataque alcanzó su punto máximo a una tasa sin precedentes de 21,8 millones de solicitudes por segundo.

La botnet recibió el nombre de Mēris y obtiene su poder de decenas de miles de dispositivos comprometidos que los investigadores creen que son principalmente equipos de red potentes.

Botnet grande y potente

La noticia sobre un ataque DDoS masivo que golpeó a Yandex salió a la luz esta semana en los medios rusos, que lo describieron como el más grande en la historia de la Internet rusa, la llamada RuNet.

Los detalles han surgido hoy en una investigación conjunta de Yandex y su socio en la prestación de servicios de protección DDoS, Qrator Labs .

La información recopilada por separado de varios ataques desplegados por la nueva botnet Mēris (letón para 'plaga') mostró una fuerza de ataque de más de 30.000 dispositivos.

A partir de los datos que observó Yandex, los ataques a sus servidores se basaron en unos 56.000 hosts atacantes. Sin embargo, los investigadores han visto indicios de que la cantidad de dispositivos comprometidos puede estar más cerca de 250.000.

“Los miembros del equipo de seguridad de Yandex lograron establecer una visión clara de la estructura interna de la botnet. Los túneles L2TP se utilizan para comunicaciones entre redes. El número de dispositivos infectados, de acuerdo con las redes de bots internos que hemos visto, llega a 250 000 ”- Qrator Labs

La diferencia entre la fuerza atacante y la cantidad total de hosts infectados que forman Mēris se explica por el hecho de que los administradores no quieren exhibir todo el poder de su botnet, dice Qrator Labs en una publicación de blog hoy.

Los investigadores señalan que los hosts comprometidos en Mēris "no son la típica luz intermitente de IoT conectada a WiFi", sino dispositivos de alta capacidad que requieren una conexión Ethernet.

Mēris es la misma botnet responsable de generar el mayor volumen de tráfico de ataque que Cloudflare registró y mitigó hasta la fecha, ya que alcanzó un máximo de 17,2 millones de solicitudes por segundo (RPS).

Sin embargo, la botnet Mēris rompió ese récord cuando golpeó a Yandex, ya que su flujo el 5 de septiembre alcanzó una fuerza de 21,8 millones de RPS.

El historial de ataques de la botnet a Yandex comienza a principios de agosto con un strike de 5.2 millones de RPS y siguió aumentando en fuerza:

- 2021-08-07 - 5.2 millones de RPS

- 2021-08-09: 6.5 millones de RPS

- 2021-08-29: 9,6 millones de RPS

- 2021-08-31 - 10,9 millones de RPS

- 2021-09-05: 21,8 millones de RPS

Puntos de datos técnicos para dispositivos MikroTik

Para implementar un ataque, los investigadores dicen que Mēris se basa en el proxy SOCKS4 en el dispositivo comprometido, utiliza la técnica DDoS de canalización HTTP y el puerto 5678.

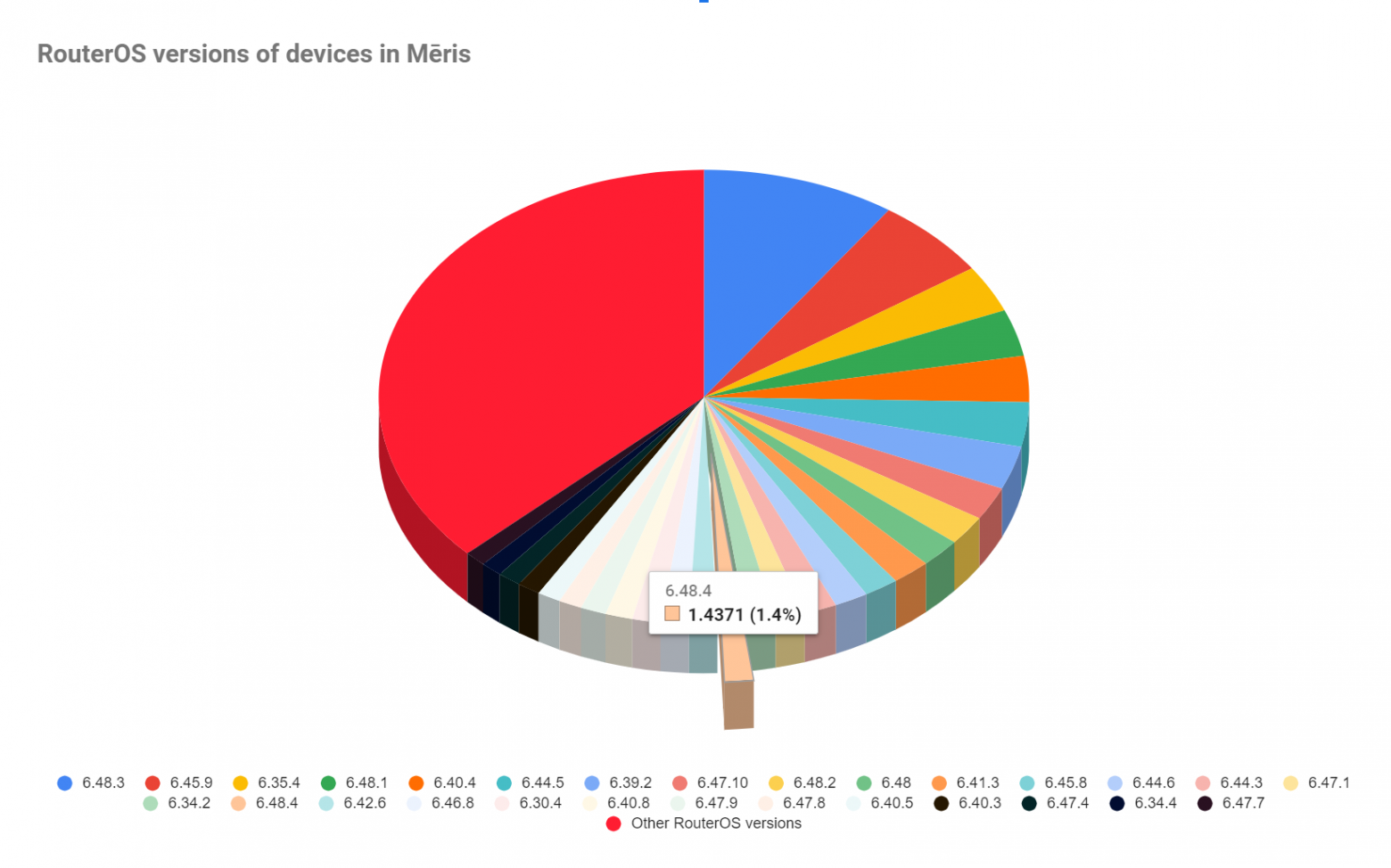

En cuanto a los dispositivos comprometidos utilizados, los investigadores dicen que están relacionados con MikroTik, el fabricante letón de equipos de red para empresas de todos los tamaños.

La mayoría de los dispositivos atacantes tenían puertos abiertos 2000 y 5678. Este último apunta al equipo MikroTik, que lo usa para la función de descubrimiento de vecinos (Protocolo de descubrimiento de vecinos MikroTik).

Qrator Labs descubrió que, si bien MikroTik brinda su servicio estándar a través del Protocolo de datagramas de usuario (UDP), los dispositivos comprometidos también tienen un Protocolo de control de transmisión (TCP) abierto.

Este tipo de disfraz podría ser una de las razones por las que sus propietarios hackearon los dispositivos sin que se dieran cuenta ”, creen los investigadores de Qrator Labs.

Al buscar en Internet público el puerto TCP abierto 5678, respondieron más de 328.000 hosts. Sin embargo, el número no son todos los dispositivos MikroTik, ya que los equipos LinkSys también usan TCP en el mismo puerto.

El puerto 2000 es para "servidor de prueba de ancho de banda", dicen los investigadores. Cuando está abierto, responde a la conexión entrante con una firma que pertenece al protocolo RouterOS de MikroTik.

MikroTik ha sido informado de estos hallazgos. El proveedor le dijo a la publicación rusa Vedomosti que no tiene conocimiento de una nueva vulnerabilidad que comprometa sus productos.

El fabricante de equipos de red también dijo que muchos de sus dispositivos continúan ejecutando firmware antiguo, vulnerable a un problema de seguridad explotado de forma masiva que se rastrea como CVE-2018-14847 y se parcheó en abril de 2018 .

Sin embargo, la gama de versiones de RouterOS que Yandex y Qrator Labs observaron en los ataques de la botnet Mēris varía enormemente e incluye dispositivos que ejecutan versiones de firmware más nuevas, como la actual estable (6.48.4) y su predecesora, 6.48.3.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios