Un nuevo troyano de acceso remoto (RAT) llamado Borat apareció en los mercados de la red oscura y ofrece funciones fáciles de usar para realizar ataques DDoS, eludir UAC e implementar ransomware.

Como RAT, Borat permite a los actores de amenazas remotas tomar el control completo del mouse y el teclado de su víctima, acceder a archivos, puntos de red y ocultar cualquier señal de su presencia.

El malware permite a sus operadores elegir sus opciones de compilación para crear pequeñas cargas útiles que presentan exactamente lo que necesitan para ataques altamente personalizados.

Borat fue analizado por investigadores de Cyble , quienes lo detectaron en la naturaleza y probaron el malware para un estudio técnico que reveló su funcionalidad.

Amplias características

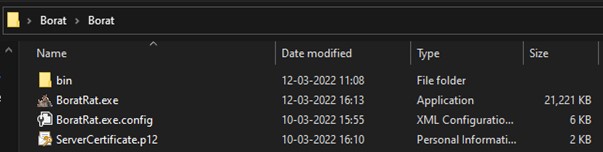

No está claro si Borat RAT se vende o se comparte libremente entre los ciberdelincuentes, pero Cycle dice que viene en forma de paquete que incluye un constructor, los módulos del malware y un certificado de servidor.

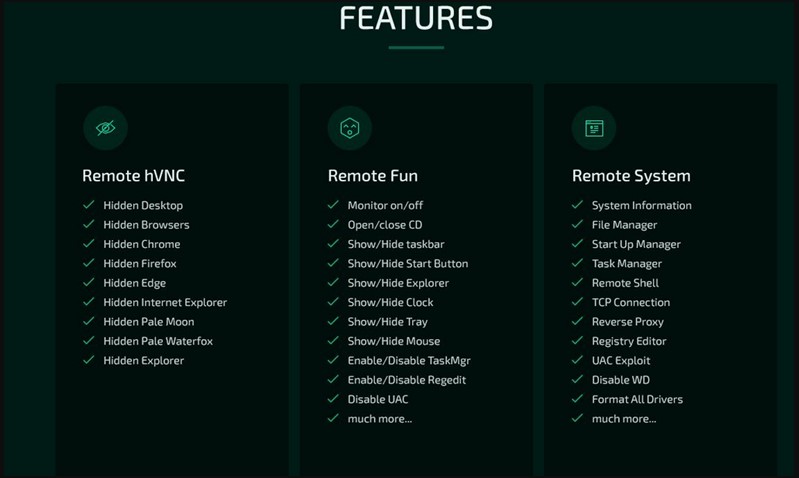

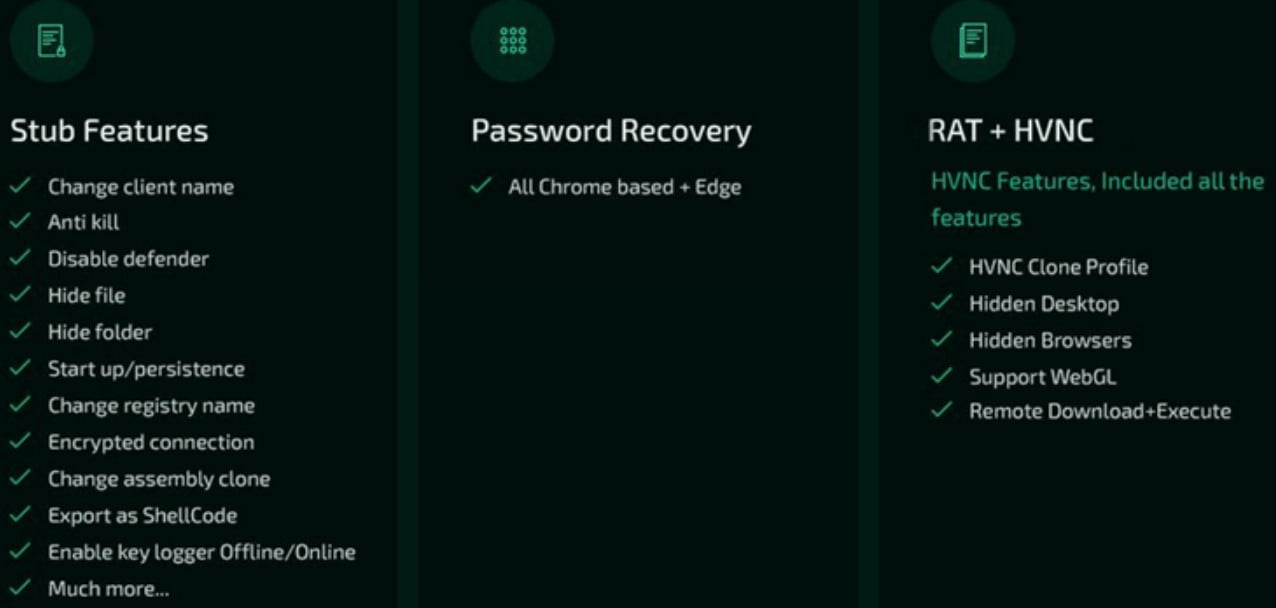

Las características del troyano, cada una con su propio módulo dedicado, incluyen lo siguiente:

- Registro de teclas : controle y registre las pulsaciones de teclas y guárdelas en un archivo txt

- Ransomware : implemente cargas útiles de ransomware en la máquina de la víctima y genere automáticamente una nota de rescate a través de Borat

- DDoS : dirija el tráfico de basura a un servidor de destino utilizando los recursos de la máquina comprometida

- Grabación de audio : grabe audio a través del micrófono, si está disponible, y guárdelo en un archivo wav

- Grabación de cámara web : grabe video desde la cámara web, si está disponible

- Escritorio remoto : inicie un escritorio remoto oculto para realizar operaciones con archivos, usar dispositivos de entrada, ejecutar código, iniciar aplicaciones, etc.

- Proxy inverso : configure un proxy inverso para proteger al operador remoto de la exposición de su identidad

- Información del dispositivo : recopila información básica del sistema

- Vaciado de procesos : inyecte código de malware en procesos legítimos para evadir la detección

- Robo de credenciales : robar credenciales de cuentas almacenadas en navegadores web basados en Chromium

- Robo de fichas de discordia : robar fichas de discordia de la víctima

- Otras funciones : interrumpir y confundir a la víctima al reproducir audio, intercambiar los botones del mouse, ocultar el escritorio, ocultar la barra de tareas, sostener el mouse, apagar el monitor, mostrar una pantalla en blanco o colgar el sistema

Como se señaló en el análisis de Cyble, las características anteriores hacen que Borat sea esencialmente un RAT, spyware y ransomware, por lo que es una amenaza potente que podría realizar una variedad de actividades maliciosas en un dispositivo. Con todo, aunque el desarrollador de RAT decidió nombrarlo en honor al personaje principal de la película de comedia Borat, encarnado por Sacha Baron Cohen, el malware no es una broma en absoluto.

Al investigar más profundamente para encontrar el origen de este malware, Bleeping Computer descubrió que el ejecutable de la carga útil se identificó recientemente como AsyncRAT , por lo que es probable que su autor haya basado su trabajo en él.

Por lo general, los actores de amenazas distribuyen estas herramientas a través de ejecutables enlazados o archivos que se hacen pasar por cracks para juegos y aplicaciones, así que tenga cuidado de no descargar nada de fuentes no confiables, como torrents o sitios sospechosos.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios