"Cuando se ejecuta, RedLine Stealer realiza un reconocimiento contra el sistema de destino (incluido el nombre de usuario, el hardware, los navegadores instalados, el software antivirus) y luego filtra los datos (incluidas las contraseñas, las tarjetas de crédito guardadas, las billeteras criptográficas, los inicios de sesión de VPN) a un mando y control remoto. servidor", dijo Bitdefender en un nuevo informe compartido con The Hacker News.

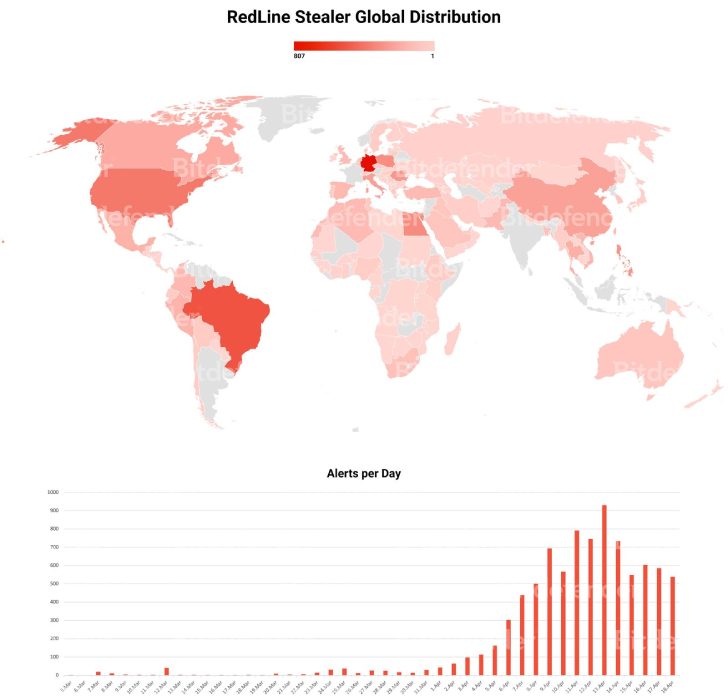

La mayoría de los contagios se localizan en Brasil y Alemania, seguidos de Estados Unidos, Egipto, Canadá, China y Polonia, entre otros.

Los kits de explotación o los paquetes de explotación son herramientas integrales que contienen una colección de vulnerabilidades diseñadas para aprovechar las vulnerabilidades del software de uso común al escanear los sistemas infectados en busca de diferentes tipos de fallas e implementar malware adicional.

El principal método de infección utilizado por los atacantes para distribuir kits de explotación, en este caso el kit de explotación de Rig , es a través de sitios web comprometidos que, cuando se visitan, sueltan el código de explotación para finalmente enviar la carga útil de RedLine Stealer para llevar a cabo ataques de seguimiento.

La falla en cuestión es CVE-2021-26411 (puntuación CVSS: 8.8), una vulnerabilidad de corrupción de memoria que afecta a Internet Explorer y que ha sido armada previamente por actores de amenazas vinculados a Corea del Norte. Microsoft lo abordó como parte de sus actualizaciones de Patch Tuesday para marzo de 2021.

"La muestra de RedLine Stealer entregada por RIG EK viene empaquetada en múltiples capas de encriptación [...] para evitar la detección", señaló la firma rumana de ciberseguridad, y el desempaquetado del malware avanza hasta en seis etapas.

RedLine Stealer, un malware que roba información que se vende en foros clandestinos, viene con funciones para filtrar contraseñas, cookies y datos de tarjetas de crédito guardados en los navegadores, así como billeteras criptográficas, registros de chat, credenciales de inicio de sesión de VPN y texto de archivos según los comandos recibidos de un servidor remoto.

Esta está lejos de ser la única campaña que implica la distribución de RedLine Stealer. En febrero de 2022, HP detalló un ataque de ingeniería social utilizando instaladores de actualización de Windows 11 falsos para engañar a los usuarios de Windows 10 para que descarguen y ejecuten el malware.

Fuente: https://thehackernews.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios