La pandilla de ransomware Black Basta se ha asociado con la operación de malware QBot para propagarse lateralmente a través de entornos corporativos pirateados.

QBot (QuakBot) es un malware de Windows que roba credenciales bancarias, credenciales de dominio de Windows y entrega más cargas útiles de malware en dispositivos infectados.

Las víctimas generalmente se infectan con Qbot a través de ataques de phishing con archivos adjuntos maliciosos. Aunque comenzó como un troyano bancario, ha tenido numerosas colaboraciones con otras pandillas de ransomware, incluidas MegaCortex, ProLock , DoppelPaymer y Egregor .

Black Basta se une a Qbot

Black Basta es una operación de ransomware relativamente nueva que comenzó de manera impresionante , violando a muchas empresas en un tiempo relativamente corto y exigiendo grandes pagos de rescate.

Los analistas de NCC Group descubrieron la nueva asociación entre Qakbot y Black Basta durante una respuesta reciente a un incidente en la que pudieron identificar las técnicas utilizadas por el actor de amenazas.

Si bien las pandillas de ransomware normalmente usan QBot para el acceso inicial, NCC dice que la pandilla Black Basta lo usó para propagarse lateralmente por toda la red.

Más específicamente, el malware crea de forma remota un servicio temporal en el host de destino y lo configura para ejecutar su DLL usando regsvr32.exe.

Una vez que Qakbot está en funcionamiento, puede infectar unidades y recursos compartidos de red, cuentas AD de fuerza bruta o usar el protocolo de intercambio de archivos SMB (Server Message Block) para crear copias de sí mismo o propagarse a través de recursos compartidos de administración predeterminados utilizando las credenciales de usuario actuales.

“Qakbot fue el método principal utilizado por el actor de amenazas para mantener su presencia en la red. También se observó al actor de amenazas usando balizas Cobalt Strike durante el compromiso”, explica el informe del Grupo NCC.

Los analistas también notaron que descubrieron un archivo de texto llamado “pc_list.txt” en la carpeta de Windows, que contenía una lista de direcciones IP internas de todos los sistemas en la red, probablemente generada por Qakbot.

Deshabilitar Windows Defender

En el reciente ataque observado por los respondedores de NCC, Black Basta demuestra las mismas características que se observaron desde que BleepingComputer informó inicialmente sobre él.

Estas características incluyen la modificación del ícono del fondo de pantalla, la eliminación de instantáneas, la adición de la extensión .basta en archivos cifrados y la generación de una identificación de empresa en las notas de rescate.

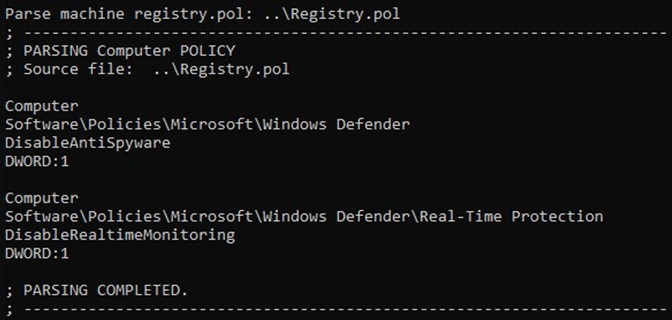

Sin embargo, NCC afirma que los actores de amenazas también deshabilitan Windows Defender para evadir la detección y minimizar las posibilidades de poner en peligro el éxito del paso de cifrado.

Los operadores de ransomware lograron este objetivo ejecutando comandos de PowerShell o creando un GPO en un controlador de dominio comprometido, que realizaría cambios en el Registro de Windows.

Qakbot puede moverse rápidamente dentro de redes comprometidas, robando credenciales de cuentas y cambiando a estaciones de trabajo adyacentes. Aún así, la carga útil del ransomware no se recupera de inmediato, por lo que siempre hay una ventana de oportunidad para los defensores antes de que ocurra una catástrofe.

El troyano tiene rutas de ataque intrincadas y variadas , cada una con sus propias oportunidades de detección, pero todas comienzan con la llegada de un correo electrónico malicioso. Por lo tanto, aquí es donde se debe prestar más atención, evitando abrir archivos adjuntos o hacer clic en enlaces incrustados.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios