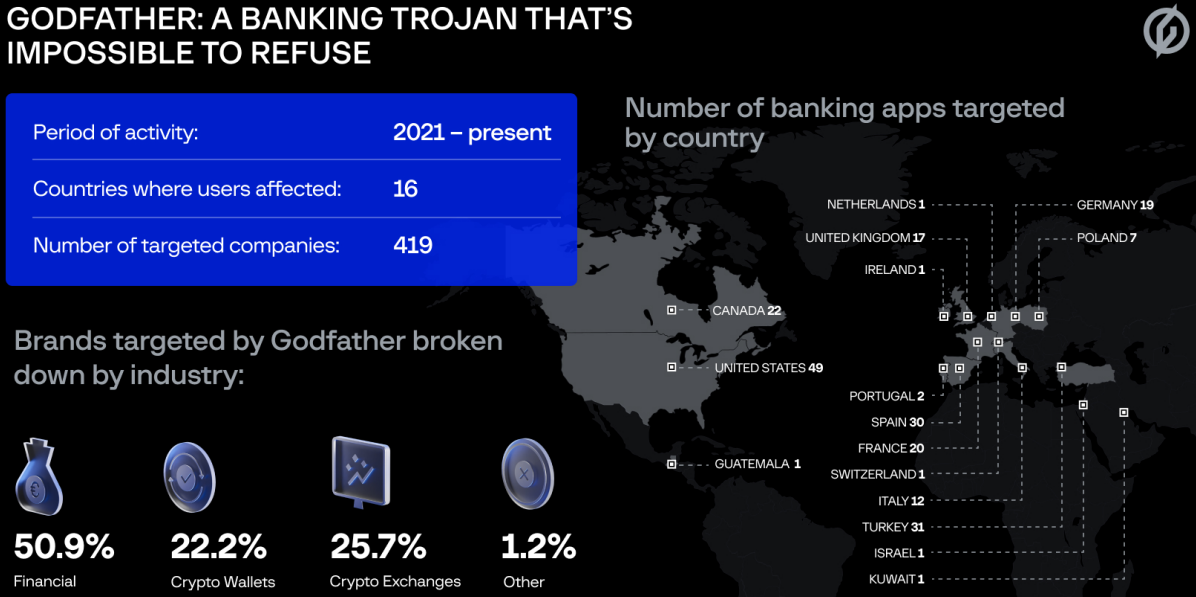

Un malware bancario para Android llamado 'Godfather' ha estado apuntando a usuarios en 16 países, intentando robar credenciales de cuenta para más de 400 sitios de banca en línea e intercambios de criptomonedas.

El malware genera pantallas de inicio de sesión superpuestas en la parte superior de los formularios de inicio de sesión de las aplicaciones bancarias y de intercambio de cifrado cuando las víctimas intentan iniciar sesión en el sitio, engañando al usuario para que ingrese sus credenciales en páginas HTML de phishing bien diseñadas.

El troyano Godfather fue descubierto por los analistas de Group-IB, quienes creen que es el sucesor de Anubis, un troyano bancario que alguna vez fue ampliamente utilizado y que gradualmente dejó de usarse debido a su incapacidad para eludir las nuevas defensas de Android.

ThreatFabric descubrió a Godfather por primera vez en marzo de 2021 , pero desde entonces ha experimentado mejoras y actualizaciones de código masivas.

Además, Cyble publicó ayer un informe que destaca un aumento en la actividad de Godfather, impulsando una aplicación que imita una herramienta de música popular en Turquía, descargada 10 millones de veces a través de Google Play.

Apuntando a bancos en todo el mundo

Group-IB ha encontrado una distribución limitada del malware en aplicaciones en Google Play Store; sin embargo, no se han descubierto los principales canales de distribución, por lo que se desconoce en gran medida el método de infección inicial.

Casi la mitad de todas las aplicaciones a las que se dirige El Padrino, 215, son aplicaciones bancarias, y la mayoría de ellas se encuentran en Estados Unidos (49), Turquía (31), España (30), Canadá (22), Francia (20), Alemania ( 19), y el Reino Unido (17).

Además de las aplicaciones bancarias, Godfather apunta a 110 plataformas de intercambio de criptomonedas y 94 aplicaciones de billetera de criptomonedas.

Curiosamente, el troyano está configurado para comprobar el idioma del sistema y, si está configurado en ruso, azerbaiyano, armenio, bielorruso, kazajo, kirguís, moldavo, uzbeko o tayiko, detiene su funcionamiento.

Esta es una fuerte indicación de que los autores de El padrino son de habla rusa y posiblemente residen en la región de la CEI (Comunidad de Estados Independientes).

El Padrino

Una vez instalado en el dispositivo, Godfather imita a 'Google Protect', una herramienta de seguridad estándar que se encuentra en todos los dispositivos Android. El malware incluso llega al extremo de emular una acción de escaneo en el dispositivo.

El objetivo de este análisis es solicitar acceso al Servicio de Accesibilidad desde lo que parece ser una herramienta legítima. Una vez que la víctima aprueba la solicitud, el malware puede otorgarse todos los permisos que necesita para realizar un comportamiento malicioso.

Esto incluye acceso a mensajes de texto y notificaciones, grabación de pantalla, contactos, hacer llamadas, escribir en un almacenamiento externo y leer el estado del dispositivo.

Además, se abusa del Servicio de accesibilidad para evitar que el usuario elimine el troyano, exfiltre las OTP (contraseñas de un solo uso) de Google Authenticator, procese comandos y robe el contenido de los campos PIN y contraseña.

Godfather extrae una lista de aplicaciones instaladas para recibir inyecciones coincidentes (formularios de inicio de sesión HTML falsos para robar credenciales) del servidor C2.

El malware también puede generar notificaciones falsas de aplicaciones instaladas en el dispositivo de la víctima para llevar a la víctima a una página de phishing, por lo que no tiene que esperar a que se abra la aplicación de destino.

Para las aplicaciones que no están en la lista, Godfather puede emplear sus funciones de grabación de pantalla para capturar las credenciales ingresadas por la víctima en los campos.

Además, el malware también acepta los siguientes comandos del C2, que ejecuta con privilegios de administrador en el dispositivo:

- startUSSD – Ejecutar una solicitud USSD

- sentSMS: envía SMS desde un dispositivo infectado (no procesado en versiones posteriores de malware)

- startApp: inicia una aplicación definida por el C2

- cahcecleaner: borre la caché de la aplicación para cualquier aplicación determinada por el C2

- BookSMS: envía SMS a todos los contactos. Probablemente utilizado para la propagación. No implementado en la última versión.

- startforward/stopforward: habilitar/deshabilitar el desvío de llamadas a un número especificado por el C2

- openbrowser: abre una página web arbitraria

- startocks5/stopsocks5 – Habilitar/deshabilitar un proxy SOCKS5

- killbot – Autoeliminación

- startPush: muestra notificaciones automáticas que, al hacer clic, abren una página web con una página falsa (phishing).

Además de lo anterior, el troyano presenta módulos que le permiten realizar acciones como registro de teclas, iniciar un servidor VNC, grabar la pantalla, bloquear la pantalla, filtrar y bloquear notificaciones, habilitar el modo silencioso, establecer una conexión WebSocket y atenuar la pantalla. .

Conexión con Anubis

El código fuente de Anubis se filtró en 2019, por lo que Godfather podría ser un nuevo proyecto de los mismos autores o un nuevo malware creado por un nuevo grupo de amenazas.

Las similitudes se extienden al método de recepción de la dirección C2, el procesamiento y la implementación de los comandos C2, el módulo web fake, el módulo proxy y el módulo de captura de pantalla.

Godfather ha omitido la inclusión de los módulos de encriptación de archivos, grabación de audio y seguimiento GPS de Anubis, pero ha agregado un módulo VNC, implementó un nuevo protocolo de comunicación y un algoritmo de encriptación de tráfico, y agregó un sistema para robar códigos de Google Authenticator.

En general, Godfather es un troyano peligroso y rico en funciones que se basa en el código probado del malware Anubis y se dirige a una extensa lista de aplicaciones y usuarios de Android de todo el mundo.

Para protegerse contra esta amenaza, solo descargue aplicaciones de Google Play, mantenga su dispositivo actualizado, use una herramienta AV, asegúrese de que Play Protect esté activo y mantenga la cantidad de aplicaciones instaladas al mínimo posible.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir... Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios