Los operadores de los troyanos de acceso remoto (RAT) StrRAT y Ratty están ejecutando una nueva campaña utilizando archivos MSI/JAR y CAB/JAR políglotas para evadir la detección de las herramientas de seguridad.

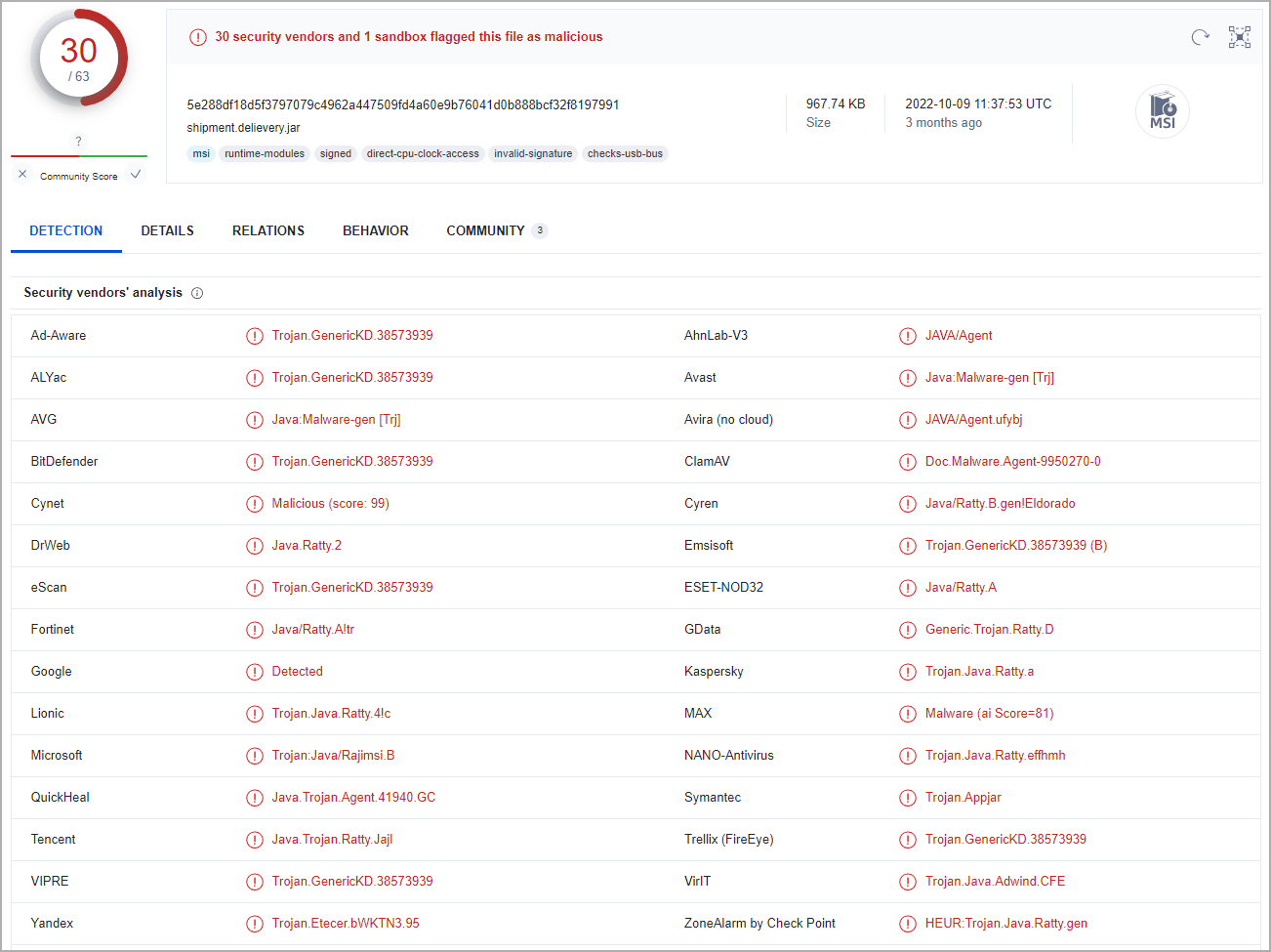

La campaña fue detectada por Deep Instinct , que informa que los actores de amenazas logran un éxito moderado al evadir la detección de los motores antivirus. Esto es notable teniendo en cuenta lo antiguas y bien documentadas que son las dos RAT en particular.

Los archivos Polyglot combinan dos o más formatos de archivo de una manera que hace posible que múltiples aplicaciones diferentes los interpreten y ejecuten sin errores.

Los actores de amenazas han estado utilizando archivos políglotas para ocultar códigos maliciosos, confundir soluciones de seguridad y eludir protecciones durante varios años.

Más recientemente, informamos sobre esta técnica empleada por el malware StrelaStealer que se dirige a las cuentas de Outlook y Thunderbird.

A pesar de los esfuerzos de Microsoft por abordar el problema mediante la implementación de un sistema de detección basado en firmas, existen formas de eludir esta protección, por lo que los archivos políglotas continúan utilizándose con fines maliciosos.

Campaña políglota RAT

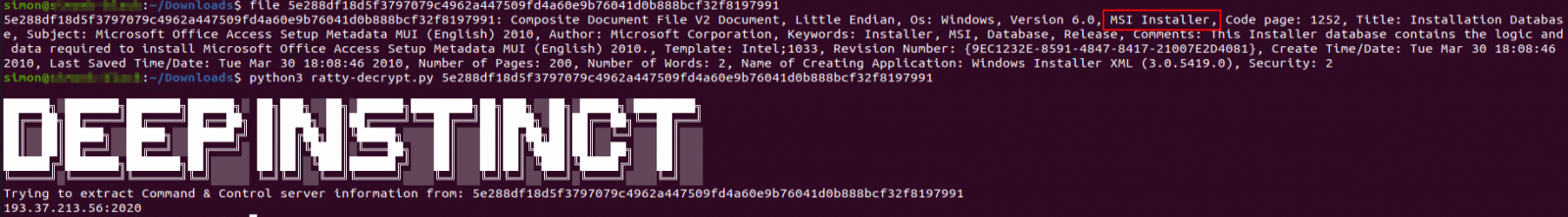

Un caso destacable que se viene empleando desde 2018 , y que también es lo que observó Deep Instinct en la última campaña de distribución de RAT, es la combinación de los formatos JAR y MSI en un único archivo.

Los archivos JAR son archivos identificados como tales por un registro al final, mientras que en MSI, el identificador de tipo de archivo es un "encabezado mágico" al principio del archivo, por lo que los actores de amenazas pueden combinar fácilmente los dos formatos en un solo archivo.

Este formato dual les permite ser ejecutados como un MSI en Windows y también ejecutados como un archivo JAR por el tiempo de ejecución de Java.

Los archivos JAR no son ejecutables, por lo que las herramientas antivirus no los revisan tan enérgicamente. Desafortunadamente, esto les permite ocultar el código malicioso y engañar al AV para que escanee la parte MSI del archivo, que debería salir limpia.

Deep Instinct notó combinaciones CAB/JAR en lugar de MSI en otros casos que involucraban a las mismas dos familias de RAT. Los CAB también son buenos candidatos para combinaciones políglotas con JAR porque también cuentan con un encabezado mágico para la interpretación del tipo de archivo.

Los políglotas utilizados en esta campaña son difundidos por Sendgrid y servicios de acortamiento de URL como Cutt.ly y Rebrand.ly, mientras que las cargas útiles obtenidas de StrRAT y Ratty se almacenan en Discord.

En términos de detección, los políglotas CAB/JAR devuelven seis positivos de 59 motores antivirus en Virus Total, mientras que 30 proveedores de seguridad identifican los políglotas MSI/JAR. Por lo tanto, la tasa de detección oscila entre el 10% y el 50%.

Deep Instinct informa que muchos de los políglotas examinados tanto para StrRAT como para Ratty usan la misma dirección C2 y están alojados en la misma empresa de alojamiento búlgara.

Por lo tanto, es posible que ambas cepas se utilicen en una misma campaña realizada por el mismo operador.

Fuente: https://www.bleepingcomputer.com/

0 Comentarios