Los analistas de Cisco Talos dicen que después de que Microsoft comenzó a bloquear las macros de VBA en los documentos de Office descargados de Internet (marcados como Mark Of The Web), los atacantes tuvieron que repensar sus cadenas de ataque. Por ejemplo, los piratas informáticos ahora utilizan cada vez más los archivos de complemento de Excel (.XLL) como vector de compromiso inicial.

Según los expertos, los documentos de Office distribuidos mediante correos electrónicos de phishing y otra ingeniería social siguen siendo uno de los vectores de ataque más populares para los atacantes. Dichos documentos tradicionalmente sugieren que las víctimas habilitan macros para ver contenido supuestamente inofensivo, pero en realidad activan la ejecución de malware oculto en segundo plano.

Para combatir estos abusos, a principios de este año, Microsoft comenzó a bloquear las macros de VBA en los documentos de Office descargados de Internet. Aunque la compañía admitió que recibió comentarios negativos de los usuarios debido a esto e incluso se vio obligado a revertir temporalmente esta decisión, como resultado, se continuó bloqueando las macros de VBA .

A pesar de que el bloqueo solo se aplica a las últimas versiones de Access, Excel, PowerPoint, Visio y Word, los atacantes han comenzado a experimentar con formas alternativas de infectar e implementar malware. Una de esas "innovaciones" fue el uso de archivos XLL , que Microsoft describe como "una especie de archivo DLL que solo se puede abrir en Excel", informan los investigadores.

"Los archivos XLL se pueden enviar por correo electrónico e incluso con los mecanismos normales de escaneo de malware, los usuarios pueden abrirlos sin saber que dichos archivos pueden contener código malicioso", escribe Cisco Talos.

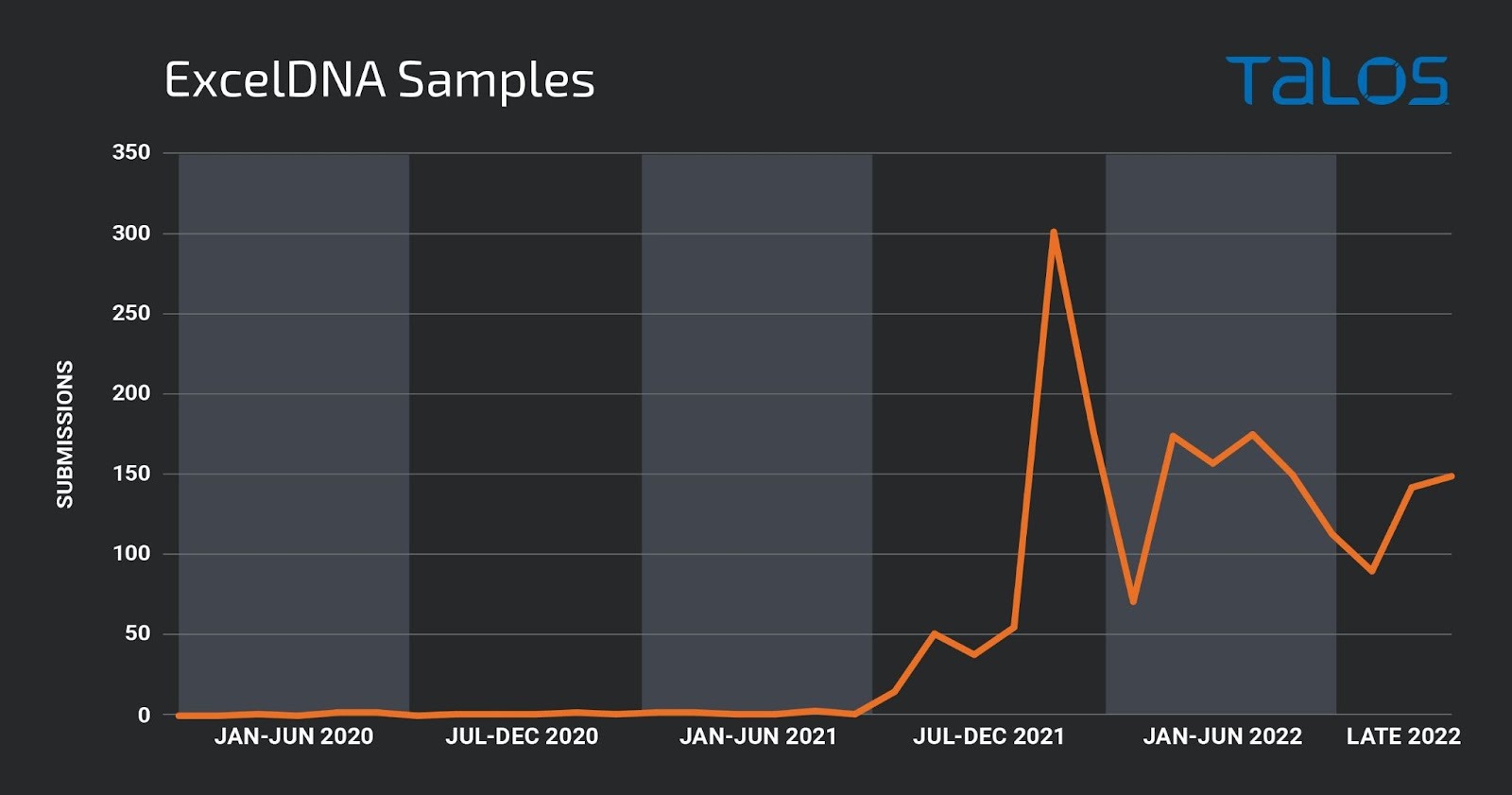

Según los expertos, los piratas informáticos combinan complementos escritos en C++ con complementos desarrollados con la herramienta gratuita Excel-DNA. Y si los primeros experimentos de este tipo de piratas informáticos se notaron hace unos años, en 2021-2022 tales ataques comenzaron a desarrollarse de manera mucho más activa.

Los investigadores escriben que XLL ya está siendo abusado por los grupos de piratas informáticos chinos APT10 y TA410 (y comenzaron en 2017); el grupo de habla rusa FIN7, que comenzó a usar archivos complementarios en sus campañas el verano pasado; el famoso cargador de malware Dridex y el cargador FormBook; así como otras familias importantes de malware, como AgentTesla, Ransomware Stop, Vidar, Buer Loader, Nanocore, IceID, Arkei, AsyncRat, BazarLoader, etc.

“A medida que más y más usuarios migran a nuevas versiones de Microsoft Office, es probable que en el futuro los piratas informáticos se alejen de los documentos VBA maliciosos y pasen a otros formatos (como XLL), o confíen en la explotación de vulnerabilidades recién descubiertas para ejecutar documentos maliciosos. en el espacio de aplicaciones de Office", resumen los analistas.

Fuente: https://xakep.ru/

No olvides Compartir... Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios