Los piratas informáticos están implementando nuevas variantes de malware de Linux en los ataques de ciberespionaje, como una nueva variante de PingPull y una puerta trasera no documentada previamente rastreada como 'Sword2033'.

PingPull es un RAT (troyano de acceso remoto) documentado por primera vez por la Unidad 42 el verano pasado en ataques de espionaje realizados por el grupo patrocinado por el estado chino Gallium, también conocido como Alloy Taurus. Los ataques se dirigieron a organizaciones gubernamentales y financieras en Australia, Rusia, Bélgica, Malasia, Vietnam y Filipinas.

La Unidad 42 continuó monitoreando estas campañas de espionaje y hoy informa que el actor de amenazas chino usa nuevas variantes de malware contra objetivos en Sudáfrica y Nepal.

PingPull en Linux

La variante de Linux de PingPull es un archivo ELF que actualmente solo 3 de 62 proveedores de antivirus marcan como malicioso.

Unit 42 pudo determinar que es un puerto del conocido malware de Windows al notar similitudes en la estructura de comunicación HTTP, los parámetros POST, la clave AES y los comandos que recibe del servidor C2 del actor de amenazas.

Los comandos que el C2 envía al malware se indican con un solo carácter en mayúscula en el parámetro HTTP, y la carga devuelve los resultados al servidor a través de una solicitud codificada en base64.

Los parámetros y los comandos correspondientes son:

- A – Obtener el directorio actual

- B – Lista de carpetas

- C – Leer archivo de texto

- D – Escribir un archivo de texto

- E – Eliminar archivo o carpeta

- F – Leer archivo binario, convertir a hexadecimal

- G – Escribir archivo binario, convertir a hexadecimal

- H – Copiar archivo o carpeta

- I – Cambiar el nombre de un archivo

- J – Crear un directorio

- K: archivo de marca de tiempo con una marca de tiempo especificada en formato "%04d-%d-%d %d:%d:%d"

- M – Ejecutar comando

Unit 42 comenta que los controladores de comandos utilizados en PingPull coinciden con los observados en otro malware llamado ' China Chopper ', un shell web muy utilizado en ataques contra servidores de Microsoft Exchange .

Sword2023 detalles

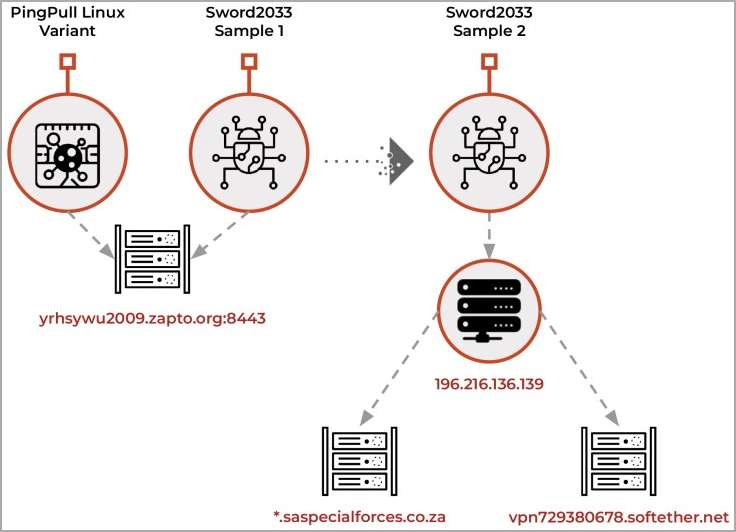

La Unidad 42 también encontró una nueva puerta trasera ELF que se comunicaba con el mismo servidor de comando y control (C2) que PingPull.

Esta es una herramienta más simple con funciones más básicas como cargar archivos en el sistema violado, filtrar archivos y ejecutar un comando con "; echo <número aleatorio>\n" adjunto.

El comando echo agrega datos aleatorios en el registro de ejecución, posiblemente para hacer que el análisis sea más desafiante u ofuscar su actividad.

La Unidad 42 descubrió una segunda muestra de Sword2023 asociada con una dirección C2 diferente que se hacía pasar por el ejército sudafricano.

La misma muestra se vinculó a una dirección VPN de Soft Ether, un producto que se sabe que Gallium usa en sus operaciones.

La firma de ciberseguridad comenta que esta no es una elección aleatoria, ya que en febrero de 2023, Sudáfrica participó en ejercicios militares conjuntos con Rusia y China.

En conclusión, Gallium continúa refinando su arsenal y amplía su rango objetivo utilizando las nuevas variantes de Linux de PingPull y la puerta trasera Sword2023 recientemente descubierta.

Las organizaciones deben adoptar una estrategia de seguridad integral para contrarrestar de manera efectiva esta amenaza sofisticada en lugar de depender únicamente de métodos de detección estáticos.

Fuente: https://www.bleepingcomputer.com/

0 Comentarios