Principales aspectos

- Kaspersky ICS CERT ha descubierto una serie de campañas de spyware dirigidas a empresas industriales. Los operadores de estas campañas buscan credenciales corporativas con el objetivo de cometer fraude financiero o venderlas a otros actores malintencionados.

- Correos electrónicos de phishing con archivos adjuntos maliciosos enviados desde buzones corporativos comprometidos a sus contactos.

- Los atacantes usan software espía estándar, pero limitan el alcance y la vida útil de cada muestra al mínimo.

- Se abusa de los servicios SMTP de las empresas industriales no solo para enviar correos electrónicos de spearphishing, sino también para recopilar datos robados por spyware como un C2 unidireccional.

- Hasta el 45 % de todas las computadoras atacadas parecen estar relacionadas con ICS (y tener acceso al servicio de correo electrónico corporativo).

- En general, hemos identificado más de 2000 cuentas de correo electrónico corporativas pertenecientes a empresas industriales robadas y maltratadas como C2 del próximo ataque.

- Muchos más (más de 7K en nuestra estimación) han sido robados y vendidos en la web o abusados de otras formas.

Ataques de spyware “anómalos”

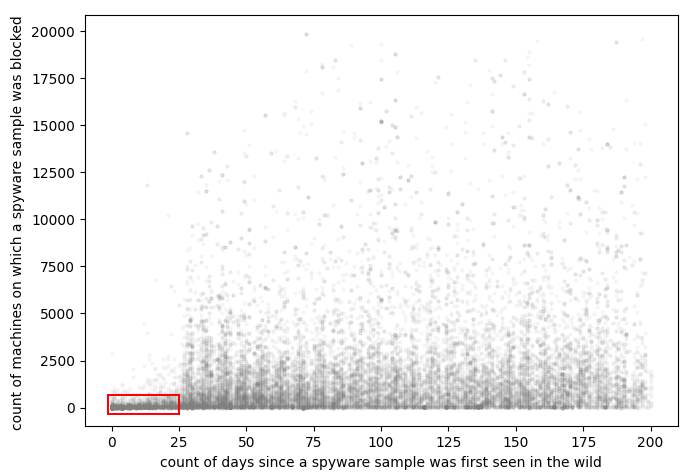

En 2021, los expertos de Kaspersky ICS CERT notaron una curiosa anomalía en las estadísticas sobre amenazas de spyware bloqueadas en computadoras ICS. Aunque el malware utilizado en estos ataques pertenece a familias conocidas de software espía (como AgentTesla/Origin Logger, HawkEye, Noon/Formbook, Masslogger, Snake Keylogger, Azorult, Lokibot, etc.), estos ataques se destacan de la corriente principal debido a un número muy limitado de objetivos en cada ataque y una vida útil muy corta de cada muestra maliciosa, como se muestra en el rectángulo rojo en el gráfico a continuación.

Muestras de spyware bloqueadas en computadoras ICS en el primer semestre de 2021, por número de máquinas (objetivos) y número de días transcurridos desde que se vieron por primera vez

La vida útil de los ataques "anómalos" se limita a unos 25 días. Y al mismo tiempo, la cantidad de computadoras atacadas es inferior a 100, de las cuales el 40-45% son máquinas ICS, mientras que el resto forma parte de la infraestructura de TI de las mismas organizaciones.

Esto se ha convertido en una tendencia: alrededor del 21,2 % de todas las muestras de software espía bloqueadas en computadoras ICS en todo el mundo en el primer semestre de 2021 formaron parte de esta nueva serie de ataques de corta duración y alcance limitado y, según la región, hasta una sexta parte de todas las computadoras atacadas. con software espía fueron atacados con esta táctica.

infraestructura C2

A diferencia del spyware genérico, la mayoría de las muestras "anómalas" se configuraron para usar C2 basados en SMTP (en lugar de FTP o HTTP(s)) como un canal de comunicación unidireccional, lo que significa que se planeó únicamente para el robo.

Distribución de muestras de spyware por tipo C2, “anómalo” vs. genérico

Tácticas, técnicas y procedimientos.

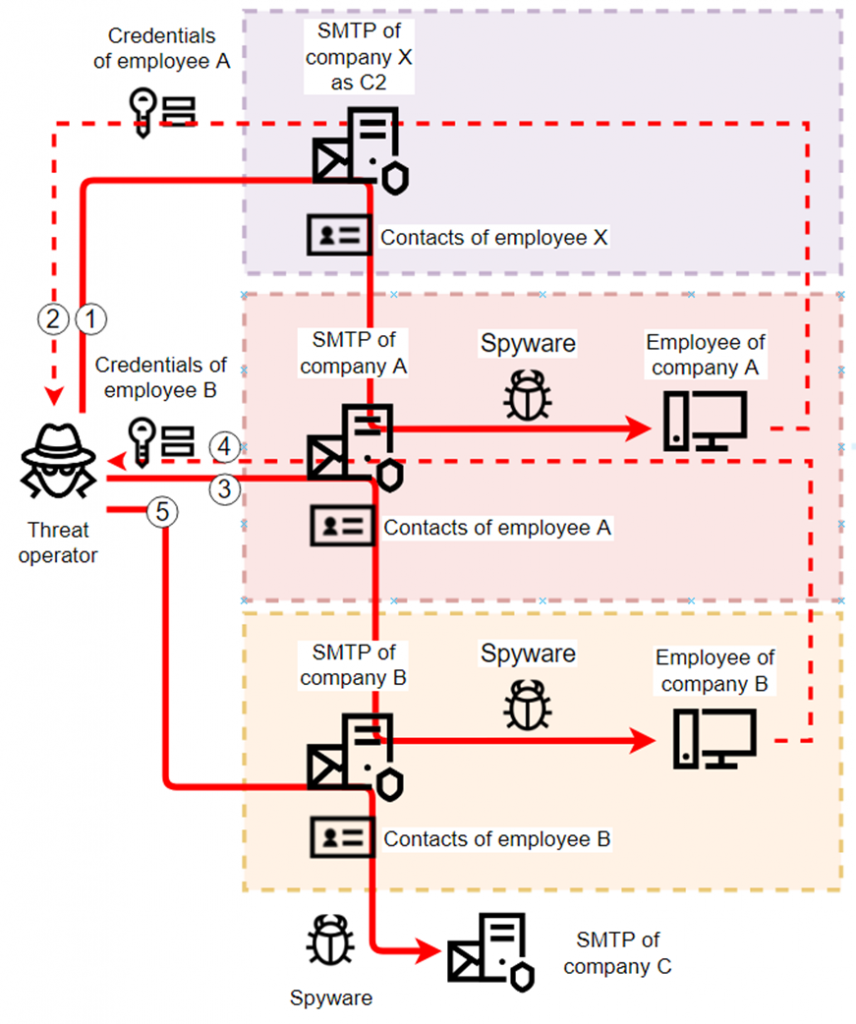

Creemos que los operadores de amenazas utilizan inicialmente los datos robados principalmente para propagar el ataque dentro de la red local de la organización atacada (a través de correos electrónicos de phishing) y para atacar a otras organizaciones con el fin de recopilar más credenciales.

Los atacantes usan buzones corporativos comprometidos en ataques anteriores como servidores C2 para nuevos ataques.

Entre los ataques de este tipo, hemos notado un gran conjunto de campañas que se propagan de una empresa industrial a otra a través de correos electrónicos de phishing difíciles de detectar disfrazados de correspondencia de las organizaciones víctimas y abusando de sus sistemas de correo electrónico corporativo para atacar a través de las listas de contactos. de buzones comprometidos.

Recopilación de credenciales y abuso por parte de actores de amenazas

Curiosamente, las tecnologías corporativas antispam ayudan a los atacantes a pasar desapercibidos mientras filtran las credenciales robadas de las máquinas infectadas haciéndolas 'invisibles' entre todos los correos basura en las carpetas de spam.

En general, hemos identificado más de 2000 cuentas de correo electrónico corporativas pertenecientes a empresas industriales abusadas como servidores C2 de próximo ataque como resultado de operaciones maliciosas de este tipo. Muchos más (más de 7K en nuestra estimación) han sido robados y vendidos en la web o abusados de otras formas.

Operadores de malware

La mayoría de los ataques son operados de forma independiente por individuos poco calificados y pequeños grupos. La mayoría están destinados a la comisión directa de delitos financieros. Pero algunos buscan credenciales utilizadas para acceder a servicios de redes corporativas (SMTP, SSH, RDP, VPN, etc.), para venderlas en mercados web.

Mercados

En esta investigación, identificamos más de 25 mercados diferentes donde se vendían los datos robados en las campañas de recopilación de credenciales dirigidas a empresas industriales que investigamos. En estos mercados, varios vendedores ofrecen miles de RDP, SMTP, SSH, cPanel y cuentas de correo electrónico, así como malware, esquemas de fraude y muestras de correos electrónicos y páginas web para ingeniería social.

Un análisis estadístico de los metadatos de más de 50 000 cuentas RDP comprometidas vendidas en mercados muestra que 1954 cuentas (3,9 %) pertenecen a empresas industriales.

Cuentas RDP comprometidas vendidas en mercados por tipos

Hay muchas formas en que se puede abusar de estos datos, incluso por parte de los actores más devastadores, como las pandillas de ransomware y los grupos APT. Como muestra un análisis de los mercados web, la demanda es mayor para las credenciales que brindan acceso a los sistemas internos de las empresas. Y la oferta parece estar satisfaciendo la demanda, ya que contamos casi 2000 cuentas RDP para empresas industriales que se venden en los mercados durante el período de análisis.

Hay más información disponible en el sitio web de Kaspersky ICS CERT .

Recomendaciones

Recomendamos tomar las siguientes medidas para garantizar la protección adecuada de una empresa industrial, las operaciones de su red de socios y el negocio:

- Considere implementar la autenticación de dos factores para el acceso al correo electrónico corporativo y otros servicios orientados a Internet (incluidos RDP, puertas de enlace VPN-SSL, etc.) que un atacante podría usar para obtener acceso a la infraestructura interna de su empresa y datos críticos para el negocio.

- Asegúrese de que todos los puntos finales, tanto en redes de TI como de TO, estén protegidos con una solución moderna de seguridad para puntos finales que esté configurada correctamente y se mantenga actualizada.

- Capacite regularmente a su personal para manejar sus correos electrónicos entrantes de manera segura y para proteger sus sistemas contra el malware que pueden contener los archivos adjuntos de correo electrónico.

- Revise regularmente las carpetas de correo no deseado en lugar de simplemente vaciarlas

- Supervisar la exposición de las cuentas de su organización a la web

- Considere el uso de soluciones de espacio aislado diseñadas para probar automáticamente los archivos adjuntos en el tráfico de correo electrónico entrante; asegúrese de que su solución de sandbox esté configurada para no omitir correos electrónicos de fuentes "confiables", incluidas las organizaciones asociadas y de contacto. Nadie está 100% protegido de un compromiso.

- Pruebe también los archivos adjuntos en los correos electrónicos salientes. Esto podría darle la oportunidad de darse cuenta de que está comprometido.

Fuente: https://securelist.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

1 Comentarios

Sin duda duda hay una gran cantidad de aplicaciones espias que nos pueden afectar, ya sea cuando estamos en el móvil o en la PC, este tipo de Spyware son maliciosos por donde se les vea.

ResponderEliminar