Con la prevalencia de la robótica creciendo en todas las facetas de

la vida cotidiana, los robots se están convirtiendo en una parte más

crucial de nuestro ecosistema. Contamos con ellos para fines militares

en el frente de guerra, dependemos de ellos para ayudar a los médicos en

la industria de la salud, e incluso son los primeros en responder y la

policía los utilizan. Esta no es una lista exhaustiva y si no tomamos

medidas para protegerlos, se convertirán en serias amenazas de

seguridad. En ciberseguridad, el primer paso para asegurar un recurso es

tradicionalmente el desarrollo de un modelo de amenaza. Un modelo de

amenaza puede ayudar a evaluar la probabilidad y el daño potencial, lo

que puede ser útil para minimizar o erradicar la amenaza.

Históricamente, la ciberseguridad en robótica

no ha sido una preocupación eminente, por lo que para determinar un

modelo de amenaza válido, estos sistemas deben ser estudiados y

monitorizados para conocer el alcance de los ataques que podrían

afectarles. Esto podría lograrse con un honeypot especialmente diseñado

para sistemas robóticos.

Desde su inicio, los honeypots se han enfocado principalmente en el dominio de informática tradicional, que busca monitorizar a los

atacantes que pretenden comprometer las estaciones de trabajo y

servidores de la empresa. La primera honeynet (una red de honeypots)

para CPS (Cyber Physical Systems) / SCADA (Control de supervisión y

adquisición de datos) fue creada por Venkat Pothamsetty y Matthew Franz del Grupo de garantía de infraestructura de Cisco (CIAG) en 2004. El objetivo era simular unos pocos servicios populares de PLC

(Controlador Lógico Programable) para ayudar a los investigadores a

comprender mejor los riesgos de los dispositivos del sistema de control

expuesto. Este trabajo ha sentado las bases para muchos otros honeypots

de CPS, ninguno de los cuales es directamente aplicable al dominio de la

robótica. Con la prevalencia de los sistemas robóticos en aumento, es

fundamental que las técnicas avanzadas de monitorización, como los

honeypots, se amplíen para defenderlos.

La evasión de Honeypot es, como en la mayoría de la ciberseguridad,

el juego del gato y el ratón. Casi siempre existen huellas de

configuración para cualquier honeypot, y se corrigen cuando los

atacantes las descubren y los defensores mejoran. Una forma de detectar

honeypots arbitrarios es observar el rol de una máquina en una red. Los

Honeypots son, por definición, solo interactuados por los atacantes. Si

las máquinas en una red no intercambian tráfico con los hosts que las

rodean, y parece que los usuarios normales no las utilizan, es obvio que

la máquina es un honeypot. El HoneyBot intenta

abordar estas preocupaciones para los sistemas robóticos. En primer

lugar, el sistema robótico existe y está en uso, lo que remedia la

tradicional falta de contexto. En segundo lugar, no está virtualizado,

sino implementado en hardware real. Finalmente, el sistema robótico

implementa por completo los servicios presentados, por lo que todas las

respuestas del sistema están en línea con los dispositivos HoneyBot.

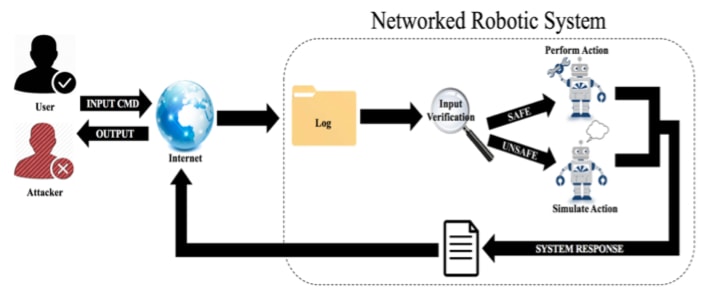

El HoneyBot es el primer honeypot de interacción híbrida de software específicamente diseñado para sistemas robóticos en red.

Al simular acciones inseguras y realizar acciones seguras físicamente

en el HoneyBot, tratamos de engañar a los atacantes para que crean que

sus hazañas son exitosas, al mismo tiempo que registramos todas las

comunicaciones para usarlas en la atribución y la creación del modelo de

amenaza.

Ciberseguridad en robótica

El campo de la robótica siempre está cambiando, pero los componentes

que unen a casi todas las clases de robots son sensores, actuadores y

controladores.

Los sensores son los ojos y oídos del robot. Permiten que el robot comprenda el mundo que lo rodea y juzgue las características del entorno. El HoneyBot debe ser capaz de "simular", a través de la simulación, cualquier valor de sensor que el robot produzca, de forma que un atacante no sepa que los comandos no se ejecutan en realidad. Para hacer esto, se han desarrollado modelos de dispositivos que proporcionan respuestas de sistema realistas con una entrada "insegura / indeterminada" por parte de un atacante.

Los sensores son los ojos y oídos del robot. Permiten que el robot comprenda el mundo que lo rodea y juzgue las características del entorno. El HoneyBot debe ser capaz de "simular", a través de la simulación, cualquier valor de sensor que el robot produzca, de forma que un atacante no sepa que los comandos no se ejecutan en realidad. Para hacer esto, se han desarrollado modelos de dispositivos que proporcionan respuestas de sistema realistas con una entrada "insegura / indeterminada" por parte de un atacante.

El siguiente componente común a cada clase de robots son los

actuadores. Los actuadores permiten que el robot modifique el entorno y

se mueva o actúe. La implementación de HoneyBot vive en un robot que

opera en entornos de red y los usuarios / atacantes no tienen acceso

físico o visual. En su lugar, enfatiza la simulación precisa del momento

de las respuestas del sistema y cómo los comandos del usuario cambiarán

el estado del sistema global.

El tercer componente de un robot, y posiblemente el más importante,

es el sistema de control o controlador. El controlador, también conocido

como el cerebro del robot, permite al robot analizar comandos, enviar

señales a diferentes dispositivos y comunicarse con otros robots además

del usuario.

El HoneyBot es un software que vivirá en el

controlador del robot para que pueda acceder fácilmente a todos los

comandos de datos y señales hacia y desde el cerebro del robot, lo que

le permite tomar decisiones de forma consecuente. Un usuario / atacante

se conecta de forma remota al sistema robótico en red a través de

Internet y puede enviar comandos. Todos los comandos recibidos por el

robot se registrarán y pasarán al módulo de verificación de entrada,

que, como se indicó anteriormente, es flexible en su estructura y puede

ser muy completo en la evaluación de comandos o relajar según las

necesidades de la aplicación. Si el módulo de verificación de entrada

considera que un comando es seguro, la acción se realizará de la forma

habitual y la respuesta del sistema se devolverá al usuario / atacante.

Si, por otro lado, el módulo de verificación de entrada considera que un

comando no es seguro, el comando se simulará en tiempo real y se

generará y se devolverá la respuesta del sistema "fake".

Honeypot para sistemas robóticos

Dada la creciente cantidad de programas maliciosos dirigidos a CPS

que se encuentran, algunos comienzan a señalar que los sistemas de

control industrial son la nueva frontera para los ciberataques. En el

pasado, los honeypots de CPS se diseñaron para imitar componentes de CPS

específicos en una red para proteger los recursos. Sin embargo, la

mayoría de los honeypots existentes de CPS descuidan ciertos aspectos de

estos sistemas que pueden alertar a un atacante sobre la naturaleza del

honeypot, es decir, la física de los dispositivos que interactúan con

el proceso. Es por eso que HoneyBot se basa en trabajos anteriores, como HoneyPhy. HoneyPhy

es un marco de honeypot sensible a la física que modela con precisión

las huellas dactilares de software y los protocolos que luego se

utilizan para simular el CPS y engañar a los atacantes que acceden al

honeypot. El framework HoneyPhy se compone de tres módulos principales:

- la interfaz de Internet

- Modelo de proceso

- módulos del modelo de dispositivo.

Tal como se aplica al HoneyBot, el Módulo de Interfaz de Internet se

utiliza para abrir puertos o interfaces en el sistema robótico de modo

que se pueda conectar a una red. En otras palabras, la interfaz de

Internet es la interfaz del usuario, la interfaz que el atacante puede

ver. El Modelo de proceso se activa con un comando "inseguro" o

"indeterminado", y la acción se simulará en tiempo real al consultar el

modelo de dispositivo apropiado en lugar de enviarse para que se realice

determinísticamente en el robot. El Modelo de Dispositivo es diferente

de los otros módulos ya que contiene un modelo representativo de cada

dispositivo que se encuentra dentro de un robot. Estos modelos están

construidos a partir de datos reales recopilados de un dispositivo

determinado.

Experimentación de los modelos

Para el desarrollo del modelo, se debe utilizar una combinación de

técnicas que incluyen experimentación y modelado de procesos físicos

para simular el comportamiento del dispositivo. Los modelos creados se

consultan en tiempo de ejecución para generar respuestas "falsas" que se

envían a los atacantes cuando realizan acciones maliciosas o inseguras.

Supongamos que el HoneyBot se implementó en un dron militar utilizado

para encontrar IED (dispositivos explosivos improvisados)

y recibió un comando que lo ordena pasar por una zona de exclusión

aérea. Claramente, hay algo sospechoso, por lo que el módulo de

verificación de entrada marca la acción como insegura. Luego, el dron

consulta su modelo de dispositivo GPS y devuelve las coordenadas falsas,

manteniendo su posición en un área no restringida, pero haciendo que el

usuario crea que está en otra parte. Los modelos de dispositivo no solo

deben proporcionar datos realistas con conciencia del estado, sino que

también deben reflejar la correlación entre los sensores. Por ejemplo,

un sensor de distancia debe corroborar los datos de velocidad

informados, y los datos de velocidad deben estar en línea con las

lecturas del codificador.

Conclusiones

HoneyBot es el primer honeypot para sistemas robóticos. Los honeypots

existentes no pueden engañar a los atacantes inteligentes porque no

modelan con precisión la física de los dispositivos. HoneyBot soluciona

esto aprovechando HoneyPhy y las técnicas de los honeypots

tradicionales. Los modelos de dispositivos se construyeron para sensores

robóticos comunes y se les solicitó que proporcionen actualizaciones y

respuestas convincentes del estado del sistema. Al simular acciones

inseguras y realizar físicamente acciones seguras en HonbeyBot, podemos

engañar a los atacantes para que crean que sus ataques son exitosos, al

mismo tiempo que registramos todas las comunicaciones que se utilizarán

para la atribución y la creación del modelo de amenaza. El HoneyBot es un honeypot de interacción híbrido específicamente diseñado para sistemas de robots y debería ser el estándar de facto para la seguridad de los robots a medida que la prevalencia de robots crezca en la sociedad.

Fuente: https://ciberseguridad.blog/

0 Comentarios