¿Por qué Usar Distribución de Código Abierto Linux?.

Por más obvia que parezca la respuesta para todas las personas que están inmersas en el mundo de la seguridad informática y las pruebas de penetración, es una pregunta válida que se puede realizar cualquier persona que este comenzando y que tenga poca noción del uso de Linux. A continuación tendrán algunas razones para preferir Linux de otras versiones de Sistema Operativo.

Caracteristicas

- Linux es un sistema operativo de código Abierto, lo que brinda una cantidad importante de ventajas sobre los sistemas propietarios, como podrían ser las siguientes.

- Transparencia en el Código: si se introducen vulnerabilidades o bugs en una versión, hay toda una comunidad de desarrolladores que pueden hacerse cargo.

- Gratuidad: Las licencias generalmente no tienen un costo asociado para los Usuarios Linux.

- Capacitación y Soporte de la Comunidad: Existe amplia información gratuita en interne cobre como utilizar, administrar Linux, así como también una cantidad significativa de foros de ayudas para resolver problemas.

La parte Medular de Linux, es el Kernel o núcleo, es común a todas las distribuciones lo que permite que no se pierda la compatibilidad y así mismo puedan existir una gran variedad de versiones especializadas, en una u otra área, esto enriquece a los usuarios a la hora de elegir.

Sin más preámbulos se presentaran una pequeña selección de 5 Distribuciones Linux para Pentesting, en base a una pequeña investigación y recomendaciones y consultas de colegas especializados en el tema.

KALI LINUX

De la empresa Offensive Security, es una distribución basada en debian, desarrollada en el año 2013 por Mati Anroni y Devon Keams.

¿Cuál es la Ventaja de Kali LInux?

Posee un grupo de desarrolladores pequeños y aplica estrictos controles de seguridad, lo que permite confiar en que los programas publicados son compatibles y están libres e malware. A su Vez Kali Linuz incluye más de 600 herramientas de software relacionadas a la seguridad informática. Posee una estrecha integración con el Framework Metasploit, el cual es un ambiente de pentesting muy popular entre la comunidad de Hackers.

PARROT SECURITY OS

Es una distribución Linux basada en Debían, desarollada y mantenida por el grupo Frozenbox desde el año 2013, el enfoque de Parrot es netamente seguridad informática, con énfasis en hacking, computo forense y navegación anónima. Parrot se destaca por incluir cerca de 1400 herramientas preinstaladas y por un entorno grafico muy significativo, posee una edición lite capaz de ejecutarse en equipos de bajos recursos de memoria.

BACKBOX LINUX

Es una distribución Linux, basada en Ubuntu, cuyo primeros paso se encuentran en el año 2010, comenzó como una iniciativa individual y posteriormente fue bien recibida por una comunidad amplia de la seguridad informática. Su fortaleza radica en ser una distribución ligera, lo que hace que la descarga e instalación incial sea sumamente rápida.

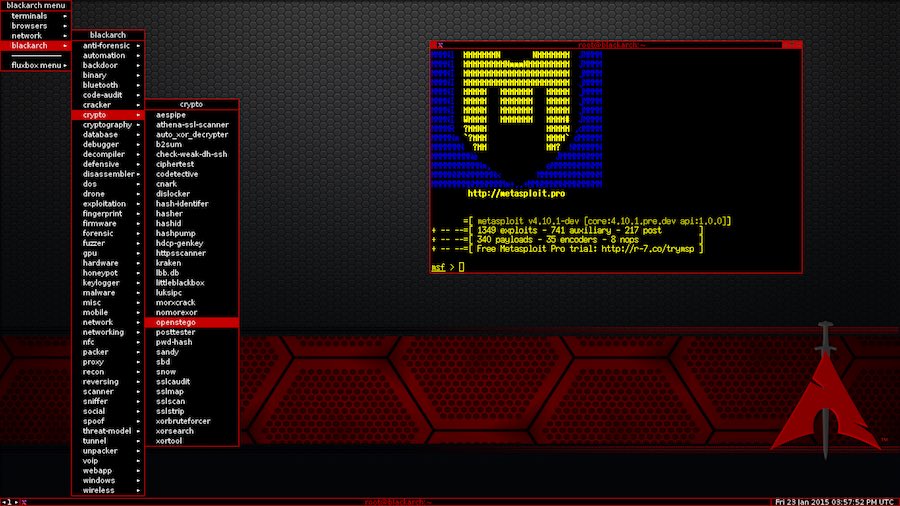

BLACK ARCH

Esta distribución fue desarrollada en el 2013 con base en Arch Linux, de las distribuciones evaluadas esta es la que más cuenta con herramientas de hacking, esto se debe a la intensa colaboración de la comunidad de Arch Linux, la que aporta constantemente nuevas aplicaciones en sus repositorios.

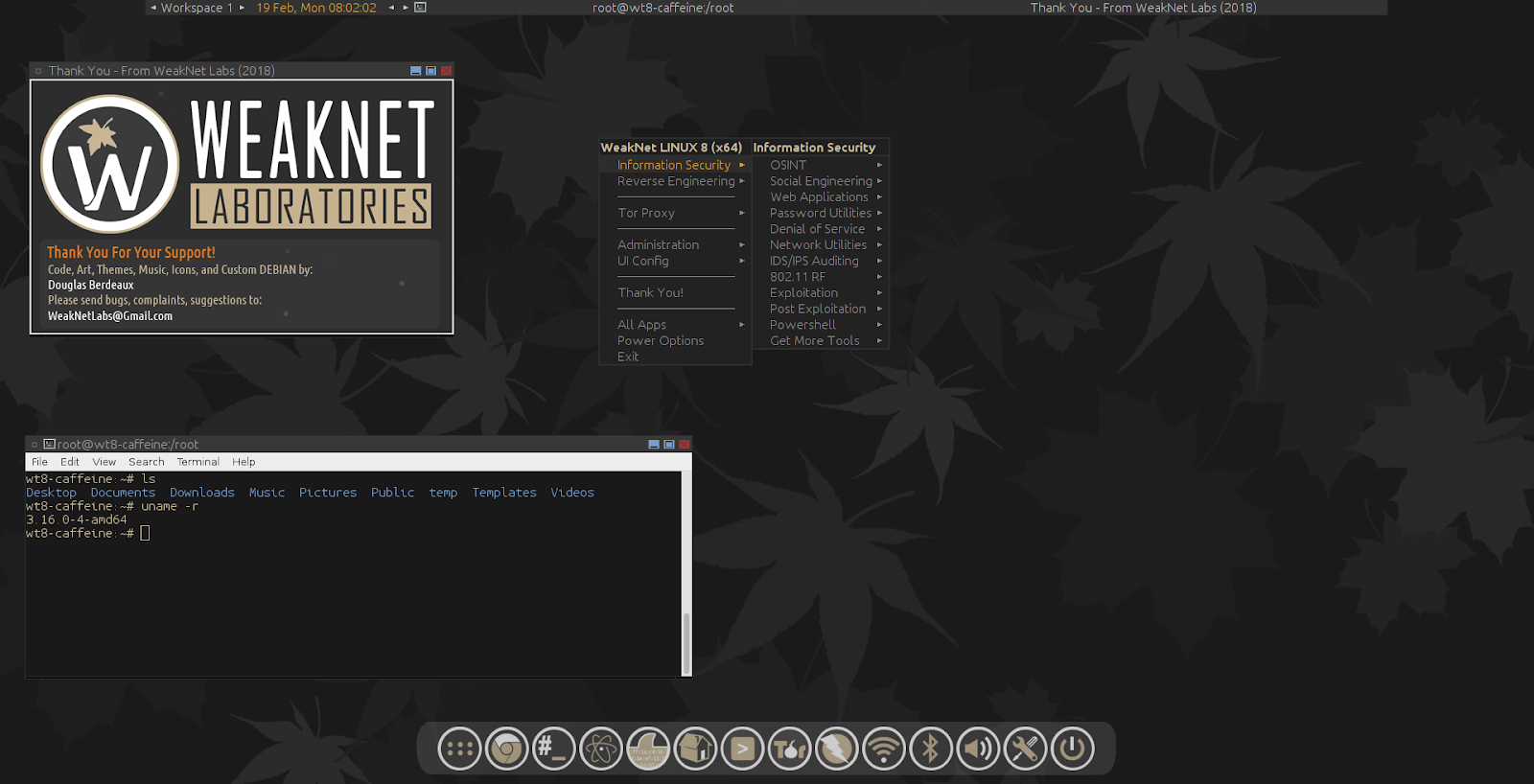

WEAKNET

Es una Distribución basada en Debían fue desarrollada en el año 2010, su orientación principal es hacia el pentesting e incluye más de 500 herramientas preinstaladas, aunque no existe mucha documentación exclusiva de esta distro, por ser basada en Debían cuenta con toda la documentación de esta distribución y la ayuda de sus foros.

Conclusión

El mundo de la seguridad informática está constantemente cambiando y en vista de ello se van realizando nuevos protocolos y aplicaciones , se crean nuevas tecnologías y surgen nuevos dispositivos conectados a la RED (Iot). En base a esto es de esperarse que surjan muchas distribuciones en base al código abierto para pruebas de penetración PENTESNTING o seguridad informática.

Fuente: https://backtrackacademy.com/

Compartir...

Siguenos en twitter: @disoftin

0 Comentarios