Garantizar la seguridad de todos los dispositivos puede suponer un

auténtico reto dada su cantidad, su ubicuidad en entornos dispersos

(diferentes sedes, trabajo en movilidad) y la entrada o salida constante

de dispositivos en las redes corporativas.

La situación empeora si tenemos en consideración lo que supone el BYOD

(tráete tu propio dispositivo) por el cual un empleado podría utilizar

su teléfono o portátil indistintamente para trabajar u ocio personal.

Sí, su propio terminal.

¿Qué sucedería si un dispositivo del empleado es infectado con

malware y después es conectado en algún punto de la red corporativa? ¿Y

si la seguridad perimetral no es capaz de detectar el fenómeno?

Dado que en nuestra empresa (ojo, y hasta en nuestro hogar) debería

existir una política de seguridad que establezca unos requisitos de

cumplimiento, ¿cómo asegurarnos de que nuestro parque tecnológico está

libre de vulnerabilidades o tiene los mecanismos de seguridad

apropiados?

MetaAccess de Opswat puede ser la solución

Opswat lleva años perfeccionando una herramienta denominada MetaAccess -antes denominada OESIS- que pretende dar una respuesta global a estas preguntas relacionadas con la ciberseguridad.

Hablamos de una infraestructura cliente-servidor (aunque no

necesariamente) en la cual el agente realiza chequeos periódicos del

dispositivo y reporta su estado a los servidores de Opswat.

Tenemos la opción de instalar un agente permanente o bien desplegar uno on demand, desechable.

Cruzando esos datos con las políticas definidas por nuestro equipo, se determina el grado de cumplimiento

de cada dispositivo (por ejemplo, vulnerabilidades encontradas,

ausencia de antivirus o definiciones actualizadas, etc) y en base a esto

se nos abren otras posibilidades.

Características principales

- Asegurar el cumplimiento (compliance) de los estándares de seguridad que dicta la empresa, en todos sus dispositivos

- Detectar infecciones en endpoints o servidores gracias un potente motor anti-malware múltiple

- Detección de vulnerabilidades en aplicaciones y sistemas operativos

- Monitorizar unidades de almacenamiento para asegurar que cumplen con estándares de cifrado seguro

- Detectar el uso apropiado de elementos como bloqueo de sesión o autenticación de usuarios apropiada

Se trata de un sistema bastante potente y muy flexible (por granular) que además puede ser visible al usuario o no serlo en absoluto, dependiendo de nuestros intereses.

Control de Acceso a aplicaciones corporativas en la nube

En base a lo anterior y entre otros aspectos a controlar, algo importante que nos ofrece MetaAccess es la potestad de aprobar o denegar el acceso a nuestra infraestructura corporativa: Cloud Access Control for Saas.

- El agente Opswat realiza el auditoría en el dispositivo final, enviando información periódica.

- El servidor de Control de Acceso de Red (NAC) que hayamos definido compara el resultado con las políticas definidas. Se detalla el estado de compliance del equipo.

- Para aprobar el acceso, los usuarios son conectados a un servidor IdP (para verificar la identidad del usuario). La respuesta se envía de vuelta al servidor de control de acceso y no a la aplicación SaaS.

- Finalmente el servidor de Control de Acceso de Red decide si debe (o no) permitir el acceso del dispositivo (según su grado de cumplimiento).

Licenciamiento

Opswat nos permite utilizar MetaAccess sin coste alguno en 25 dispositivos,

un número muy razonable para evaluar sus posibilidades. Lo mejor es que

no le han hecho ningún recorte respecto a la versión de pago.

Para licenciar más dispositivos deberéis poneros en contacto con la empresa dado que los precios no se conocen públicamente.

Requisitos

Hechas las presentaciones, si queréis desplegar el descubrimiento de

dispositivos en vuestra red debéis tener en cuenta los siguientes requisitos.

| Sistema operativo | Versión mínima | Requisitos de sistema |

| Windows | Windows 7 Windows Server 2003 | CPU: 1 GHz Espacio en disco: 500MB |

| macOS | OSX 10.8 | CPU: 1 GHz Espacio en disco: 500MB |

| Linux | Centos 7 Ubuntu 14.4 | |

| iOS | iOS 7.1 | |

| Android | Android 4.2 | Memoria: 1.5GB |

Para equipos Linux, si utilizamos distribuciones diferentes de las anteriores deberemos emplear los agentes denominados IoT. El soporte en estos casos no está del todo claro.

Primeros pasos con MetaAccess

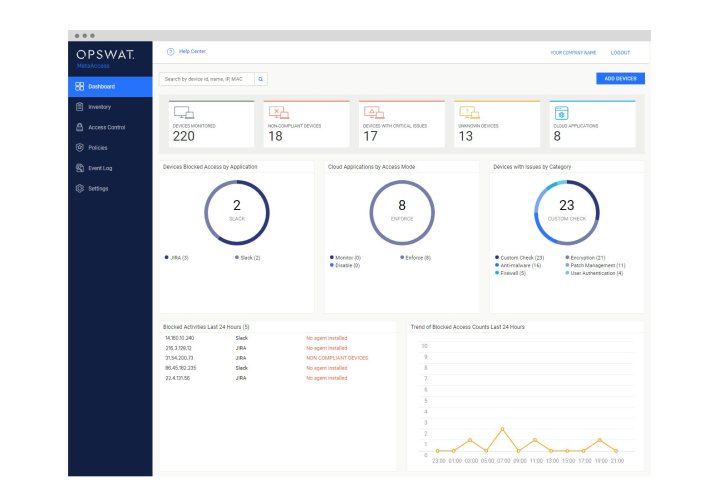

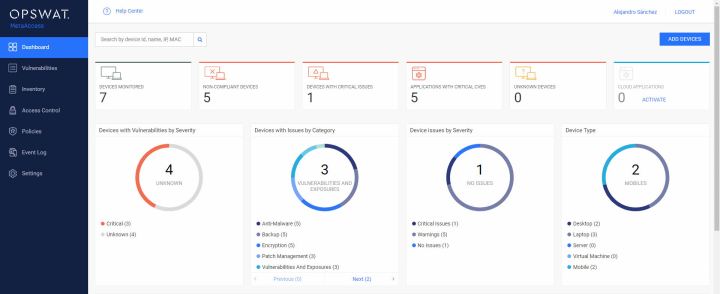

Una tengamos nuestra cuenta registrada accederemos al portal MetaAccess. Allí veremos el panel principal.

Panel principal

De un vistazo, tendremos acceso a una serie de elementos. En la parte superior:

- Dispositivos monitorizados

- Dispositivos que incumplen las políticas

- Dispositivos con problemas críticos

- Aplicaciones con CVEs (vulnerabilidades) críticas

- Dispositivos desconocidos (no tienen agente instalado)

- Aplicaciones cloud (se debe habilitar para el control de acceso)

En la parte inferior tendremos una vista resumida de los problemas

según severidad, problemas encontrados en base a su categoría (cifrado,

backup, antivirus, etcétera), problemas según su severidad y,

finalmente, los tipos de dispositivos monitorizados.

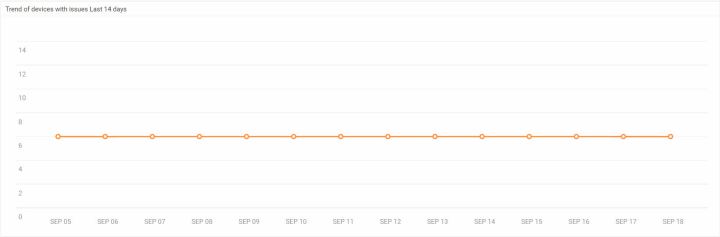

En la parte inferior podemos ver la cantidad de problemas detectados en las últimas dos semanas.

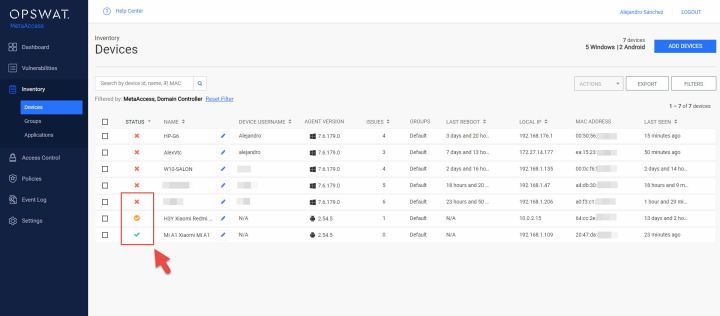

Desde el panel principal (haciendo clic sobre un dispositivo) o bien desde el panel lateral en Devices podemos acceder al listado completo de los mismos.

Como podemos ver existen 3 estados posibles para los mismos:

- Non compliant: este dispositivo incumple las políticas

- Compliant: este dispositivo cumple

- Exempted: un administrador ha excluído un dispositivo del cumplimiento

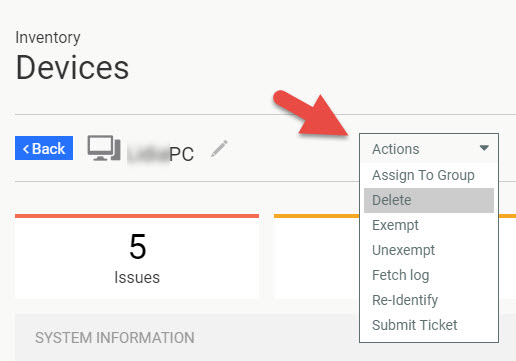

Asímismo, desde el inventario podemos acceder a los detalles del

dispositivo en cuestión (imagen inferior) y ver detalles como el

usuario, versión de agente, grupo al que pertenece, dirección IP, MAC,

etcétera.

Dispositivos

Desde este menú podemos eximirlo del cumplimiento, asignarlo a un

grupo concreto, realizar un nuevo descubrimiento del dispositivo y otras

acciones.

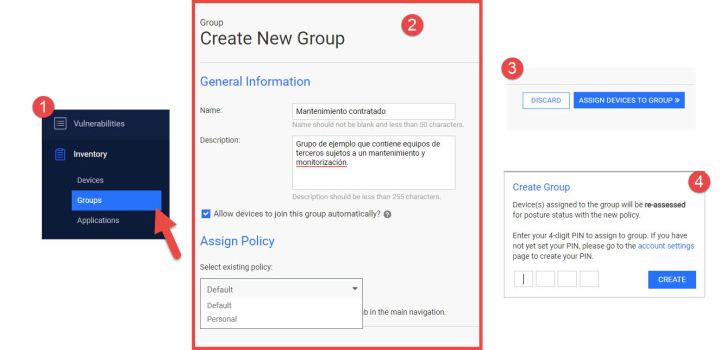

Grupos

Desde el menú Groups podemos crear nuevos grupos y asignarles políticas acorde.

Recordemos que MetaAccess nos permite establecer diferentes requisitos de acceso para diferentes aplicaciones.

Control de acceso

En este menú configuraremos lo referente al control de accesos. Este

apartado requiere algo más de lectura previa así que os recomiendo

consultar la documentación.

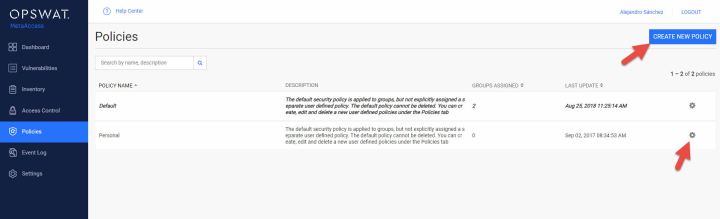

Políticas

Aquí es donde definiremos las políticas a las que están sujetos los

diferentes dispositivos. Es decir, el nivel de seguridad deseado /

exigible.

Podemos controlar todo de forma granular, de forma que los

dispositivos que pertenezcan a un grupo A puedan tener unos requisitos

más relajados que un grupo B, por ejemplo.

Por defecto -si no tocamos nada- estara activa la política Default, que también podemos modificar.

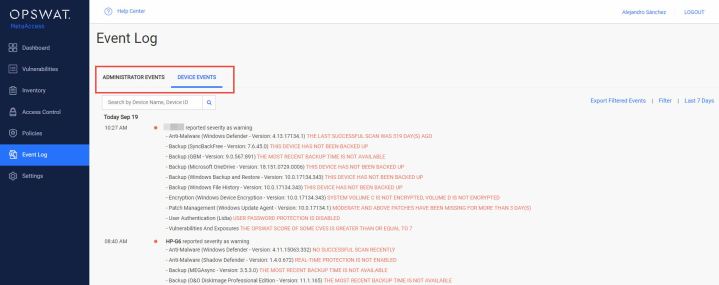

Registro de eventos

En el apartado Event Log podemos consultar los últimos mensajes

referentes a cada dispositivo, además de quedar registradol cualquier

cambio de configuración realizado por un administrador.

Palabras finales

Con esto hemos concluido el análisis de Opswat MetaAccess. Se trata

de una herramienta de monitorización para servidores y endpoints que

permite controlar todos los aspectos relativos a la seguridad y el

cumplimiento de políticas.

Podemos utilizarlo de forma gratuita en hasta 25 dispositivos de

cualquier tipo y, gracias al propio servicio Metadefender de Opswat,

asegurarnos de que nuestros equipos están siempre libres de virus.

Fuente: https://protegermipc.net/

0 Comentarios