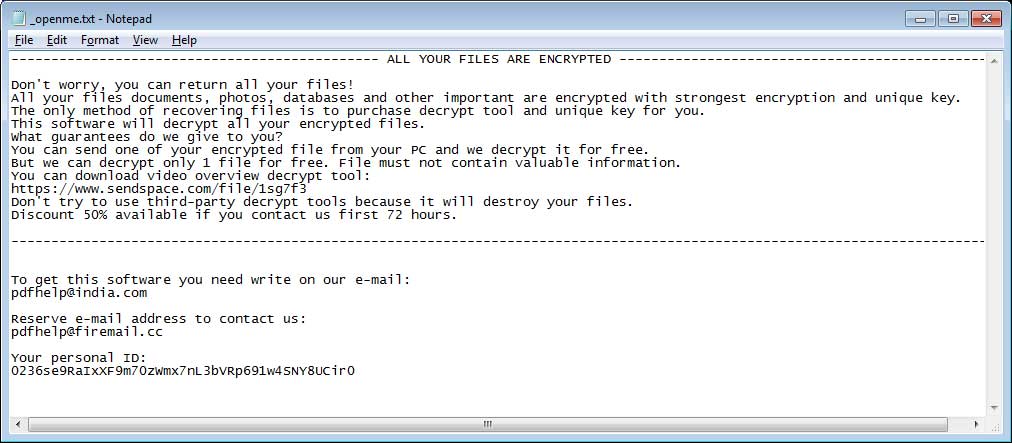

En diciembre de 2018, se lanzó un nuevo ransomware llamado Djvu, que podría ser una variante de STOP, que ha sido fuertemente promovido a través de descargas de crack y paquetes de adware. Originalmente, este ransomware agregaría una variación de la cadena .djvu como una extensión a los archivos cifrados, pero una variante reciente ha cambiado a la extensión .tro.

Cuando se lanzó por primera vez, no se sabía cómo se estaba distribuyendo el ransomware y no se pudo encontrar una muestra del instalador principal. Al analizar la infección con las numerosas víctimas que lo informaron en nuestros foros y en otros lugares, se notó un tema común; la mayoría de las víctimas declararon que se infectaron después de descargar un software crack.

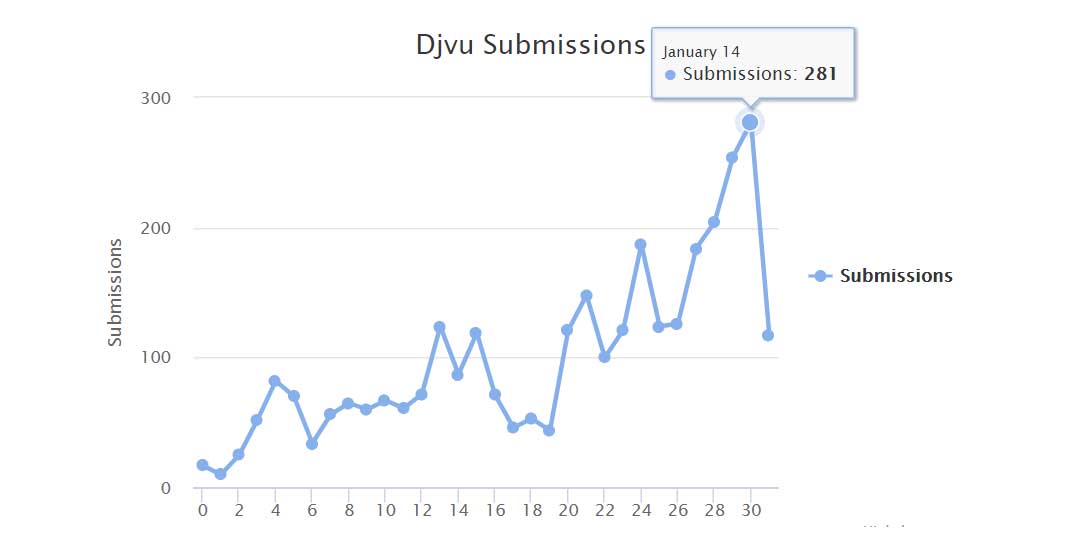

Esta campaña ha sido muy exitosa, ya que ID-Ransomware informa que numerosas víctimas envían archivos a su sistema diariamente.

Si tiene alguna pregunta o necesita ayuda, no dude en preguntar aquí o en nuestro tema dedicado de Soporte y Ayuda de Djvu.

Cómo el Djvu Ransomware encripta una computadora

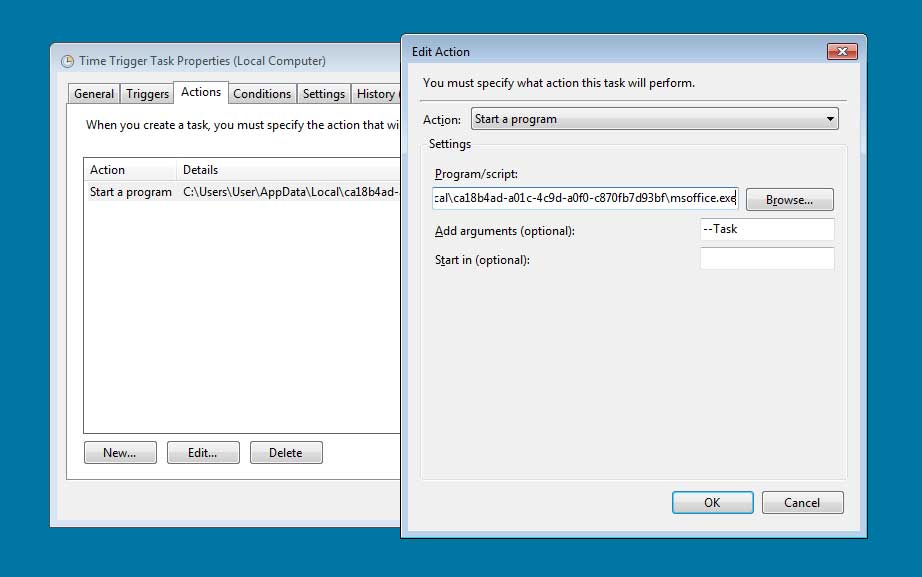

Ciertas grietas y paquetes de adware están instalando este ransomware en las computadoras de la víctima. Cuando se instalen estas grietas, el instalador principal se instalará como% LocalAppData% \ [guid] \ [random] .exe y se ejecutará. Este programa es el componente principal de ransomware y primero descargará los siguientes archivos en la misma carpeta:

% LocalAppData% \ [guid] \ 1.exe

% LocalAppData% \ [guid] \ 2.exe

% LocalAppData% \ [guid] \ 3.exe

% LocalAppData% \ [guid] \ updatewin.exe

Cuando se ejecuta, 1.exe ejecutará varios comandos que eliminan las definiciones de Windows Defender y deshabilitan varias funcionalidades. Este ejecutable también ejecutará un script de PowerShell llamado Script.ps1, que deshabilitó la supervisión en tiempo real de Windows Defender con este comando:

Set-MpPreference -DisableRealtimeMonitoring $ true

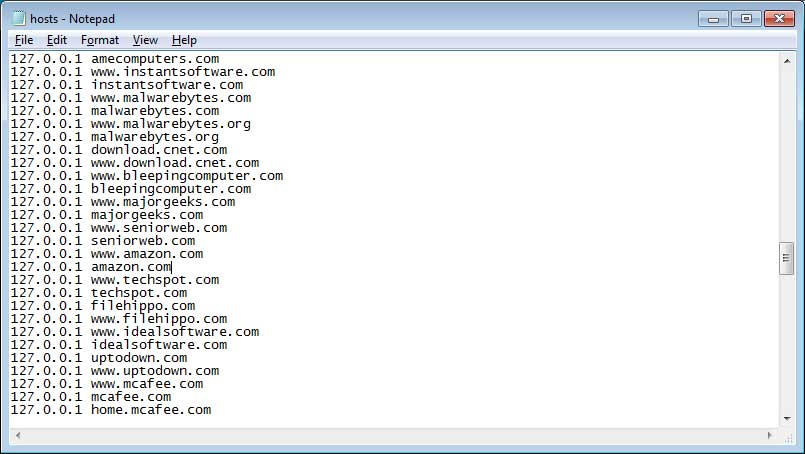

El ransomware luego ejecutará 2.exe, que agrega numerosos sitios de seguridad y sitios de descarga al archivo HOSTS de Windows para que las víctimas no puedan conectarse a ellos para obtener ayuda. BleepingComputer es uno de los sitios agregados al archivo HOSTS como se muestra a continuación.

Durante este proceso, el ransomware generará una ID única para la máquina, que según Michael Gillespie es un MD5 de la dirección MAC del sistema, y se conecta a su servidor Command & Control en la url http: // morgem [.] Ru / prueba / get.php? pid = [machine_id]. El servidor luego respondería con la clave de cifrado que debería usarse para cifrar los archivos de la víctima.

Si está utilizando sflow, netflow o sniffing traffic en su red, es posible que pueda recuperar su clave de cifrado cuando el servidor C2 la envíe a la computadora de la víctima.

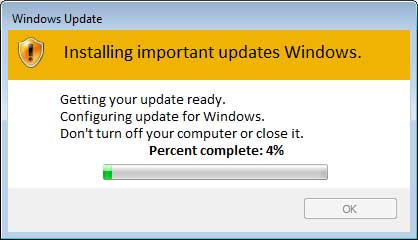

El ransomware ahora comenzará a cifrar los archivos en la computadora y al mismo tiempo ejecutará el updatewin.exe. Updatewin.exe mostrará una pantalla falsa de Windows Update para distraer al usuario mientras se cifran sus archivos y para que parezca normal que la actividad del disco haya aumentado.

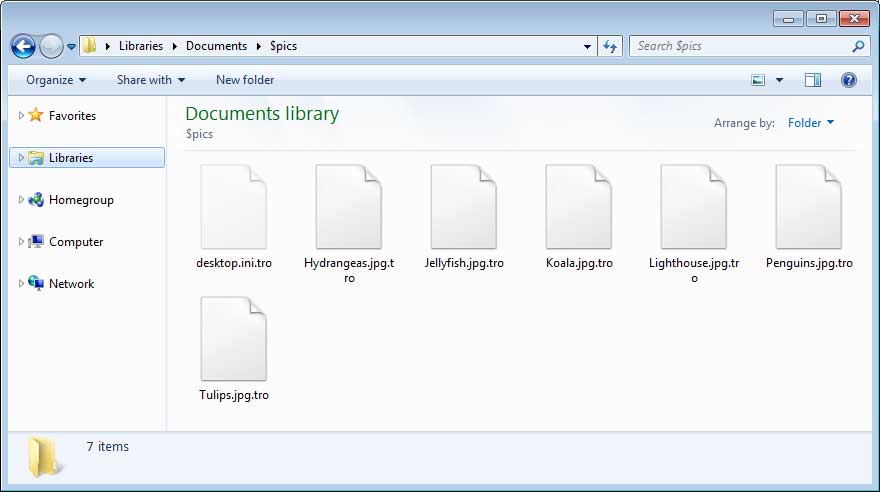

En su lugar, las variantes más nuevas están agregando la extensión .tro a los nombres de archivos cifrados, como se muestra en la imagen a continuación.

Fuente: https://www.bleepingcomputer.com/

0 Comentarios