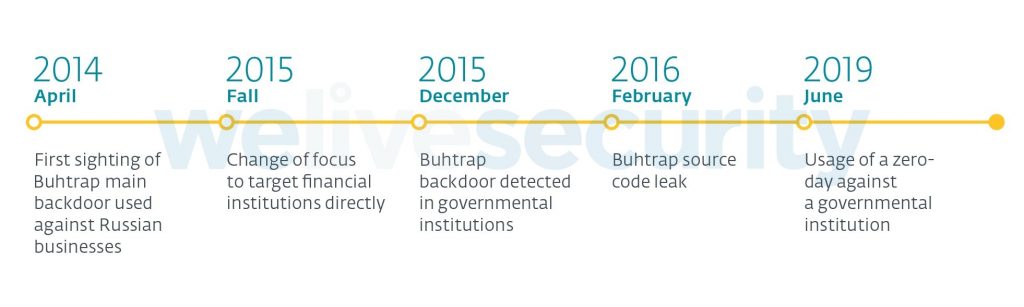

El grupo Buhtrap cambió sus objetivos de las empresas e instituciones financieras rusas desde diciembre de 2015, cuando entró en operaciones de espionaje cibernético, lo que culminó con el uso de un zero-day de Windows parcheado durante junio de 2019.

La vulnerabilidad de 0Day escalada de privilegios locales de Windows rastreada como CVE-2019-1132 y abusada por Buhtrap como parte de sus ataques fue reparada por Microsoft durante el martes de este mes y permitió que el grupo de ciberdelitos ejecutara código arbitrario en modo kernel después Explotación exitosa.

Aunque los ataques de Buhtrap se dirigieron a clientes bancarios desde 2014, solo se detectaron un año más tarde, en 2015, cuando comenzaron a perseguir a más víctimas de alto perfil, como instituciones financieras, según los investigadores del Grupo-IB y ESET.

"Desde agosto de 2015 hasta febrero de 2016, Buhtrap logró realizar 13 ataques exitosos contra bancos rusos por un monto total de 1.8 mil millones de rublos ($ 25.7 millones)", dice un informe del Grupo-IB.

El día cero de Windows explotado por Buhtrap.

Los investigadores de ESET pudieron observar cómo el "conjunto de herramientas del grupo de hackers se ha ampliado con el malware utilizado para llevar a cabo el espionaje en Europa del Este y Asia Central" en múltiples campañas dirigidas.

La explotación de vulnerabilidad de día cero de Buhtrap se utilizó durante un ataque contra una institución gubernamental en junio de 2019 y está diseñada para abusar de "una diferencia de puntero NULO en el componente win32k.sys" en computadoras que ejecutan versiones anteriores de Windows .

El CVE-2019-1132 explota Buhtrap empleado para comprometer los sistemas de computación gubernamentales durante junio y afecta las siguientes versiones de Windows:

• Windows 7 for 32-bit Systems Service Pack 1

• Windows 7 for x64-based Systems Service Pack 1

• Windows Server 2008 for 32-bit Systems Service Pack 2

• Windows Server 2008 for Itanium-Based Systems Service Pack 2

• Windows Server 2008 for x64-based Systems Service Pack 2

• Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

• Windows Server 2008 R2 for x64-based Systems Service Pack 1

• Windows Server 2008 for Itanium-Based Systems Service Pack 2

• Windows Server 2008 for x64-based Systems Service Pack 2

• Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

• Windows Server 2008 R2 for x64-based Systems Service Pack 1

Esta vulnerabilidad solo era explotable solo en versiones anteriores de Windows porque los procesos de usuario ya no pueden asignar la página NULA desde Windows 8.

Entrar en el ciberespionaje.

Si bien Buhtrap siempre ha sido conocido por sus operaciones sigilosas, en febrero de 2016, el código fuente de su puerta trasera que se utilizó en ataques anteriores se filtró en línea, lo que llevó a una amplia distribución entre los actores de amenazas y su posterior adopción por parte de otros grupos y actores.

Sin embargo, como lo descubrió el equipo de investigación de ESET, el grupo de delitos cibernéticos avanzó y agregó nuevas herramientas a su conjunto de herramientas y, como se mencionó al principio, también se dedicó al espionaje cibernético.

No olvides Compartir...

0 Comentarios