En esta era digital, el éxito de casi todas las empresas de marketing, publicidad y análisis impulsa el seguimiento de los usuarios en Internet para identificarlos y conocer sus intereses para proporcionar anuncios dirigidos.

La mayoría de estas soluciones se basan en cookies de terceros, un conjunto de cookies en un dominio distinto del que está navegando, lo que permite a las empresas, incluidas Google y Facebook, tomarle las huellas digitales para realizar un seguimiento de cada movimiento en varios sitios.

Sin embargo, si está utilizando Kaspersky Antivirus, una vulnerabilidad en el software de seguridad había expuesto un identificador único asociado con usted a cada sitio web que visitó en los últimos 4 años, lo que podría haber permitido que esos sitios y otros servicios de terceros lo rastreen. en toda la web, incluso si ha bloqueado o borrado las cookies de terceros a tiempo.

La vulnerabilidad, identificada como CVE-2019-8286 y descubierta por el investigador de seguridad independiente Ronald Eikenberg, reside en la forma en que funciona un módulo de escaneo de URL integrado en el software antivirus, llamado Kaspersky URL Advisor.

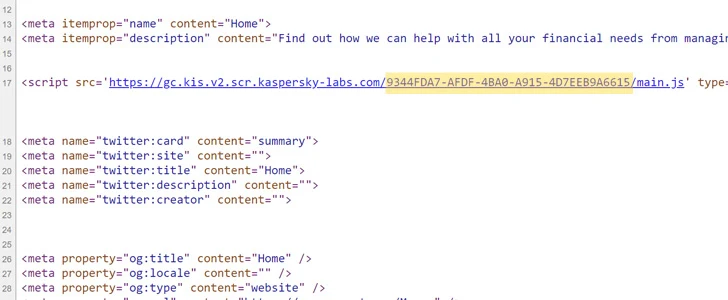

De manera predeterminada, la solución de seguridad de Internet de Kaspersky inyecta un archivo JavaScript alojado de forma remota directamente en el código HTML de cada página web que visita, para todos los navegadores web, incluso en modo de incógnito, en un intento de verificar si la página pertenece a la lista de sospechosos y direcciones web de phishing.

La mayoría de estas soluciones se basan en cookies de terceros, un conjunto de cookies en un dominio distinto del que está navegando, lo que permite a las empresas, incluidas Google y Facebook, tomarle las huellas digitales para realizar un seguimiento de cada movimiento en varios sitios.

Sin embargo, si está utilizando Kaspersky Antivirus, una vulnerabilidad en el software de seguridad había expuesto un identificador único asociado con usted a cada sitio web que visitó en los últimos 4 años, lo que podría haber permitido que esos sitios y otros servicios de terceros lo rastreen. en toda la web, incluso si ha bloqueado o borrado las cookies de terceros a tiempo.

La vulnerabilidad, identificada como CVE-2019-8286 y descubierta por el investigador de seguridad independiente Ronald Eikenberg, reside en la forma en que funciona un módulo de escaneo de URL integrado en el software antivirus, llamado Kaspersky URL Advisor.

De manera predeterminada, la solución de seguridad de Internet de Kaspersky inyecta un archivo JavaScript alojado de forma remota directamente en el código HTML de cada página web que visita, para todos los navegadores web, incluso en modo de incógnito, en un intento de verificar si la página pertenece a la lista de sospechosos y direcciones web de phishing.

Bueno, no es sorprendente, ya que la mayoría de las soluciones de seguridad de Internet funcionan de la misma manera para monitorear páginas web en busca de contenido malicioso.

Sin embargo, Eikenberg descubre que la URL de este archivo JavaScript contiene una cadena que es única para cada usuario de Kaspersky, una especie de UUID (Identificador Universalmente Único) que puede ser fácilmente capturado por sitios web, otros servicios de análisis y publicidad de terceros, poniendo su privacidad de los usuarios en riesgo.

"Esa es una mala idea porque otros scripts que se ejecutan en el contexto del dominio del sitio web pueden acceder al código HTML en cualquier momento y, por lo tanto, a la ID de Kaspersky inyectada. Esto significa en un lenguaje sencillo que cualquier sitio web simplemente puede leer la ID de Kaspersky del usuario y usarlo mal para rastrear ", dice el investigador.

"Las ID fueron persistentes y no cambiaron después de varios días. Esto dejó en claro que una ID puede asignarse permanentemente a una computadora específica".

Eikenberg informó sus hallazgos a Kaspersky, quien reconoció el problema y lo parchó el mes pasado al asignar un valor constante (FD126C42-EBFA-4E12-B309-BB3FDD723AC1) para todos los usuarios en lugar de usar UUID en la URL de JavaScript.

"Kaspersky ha solucionado un problema de seguridad (CVE-2019-8286) en sus productos que podría comprometer la privacidad del usuario al usar una identificación única del producto que era accesible a terceros", dice la compañía en su aviso.

"Este problema se clasificó como divulgación de datos de usuario. El atacante debe preparar e implementar un script malicioso en los servidores web desde donde rastreará al usuario".

Sin embargo, Eikenberg descubre que la URL de este archivo JavaScript contiene una cadena que es única para cada usuario de Kaspersky, una especie de UUID (Identificador Universalmente Único) que puede ser fácilmente capturado por sitios web, otros servicios de análisis y publicidad de terceros, poniendo su privacidad de los usuarios en riesgo.

"Esa es una mala idea porque otros scripts que se ejecutan en el contexto del dominio del sitio web pueden acceder al código HTML en cualquier momento y, por lo tanto, a la ID de Kaspersky inyectada. Esto significa en un lenguaje sencillo que cualquier sitio web simplemente puede leer la ID de Kaspersky del usuario y usarlo mal para rastrear ", dice el investigador.

"Las ID fueron persistentes y no cambiaron después de varios días. Esto dejó en claro que una ID puede asignarse permanentemente a una computadora específica".

Eikenberg informó sus hallazgos a Kaspersky, quien reconoció el problema y lo parchó el mes pasado al asignar un valor constante (FD126C42-EBFA-4E12-B309-BB3FDD723AC1) para todos los usuarios en lugar de usar UUID en la URL de JavaScript.

"Kaspersky ha solucionado un problema de seguridad (CVE-2019-8286) en sus productos que podría comprometer la privacidad del usuario al usar una identificación única del producto que era accesible a terceros", dice la compañía en su aviso.

"Este problema se clasificó como divulgación de datos de usuario. El atacante debe preparar e implementar un script malicioso en los servidores web desde donde rastreará al usuario".

Sin embargo, la función Kaspersky URL Advisor todavía permite que los sitios web y servicios de terceros descubran si un visitante tiene instalado el software Kaspersky en su sistema, lo que el investigador cree que los estafadores y los cibercriminales pueden abusar de él indirectamente.

"Un atacante podría usar esta información para redistribuir una plaga adaptada al software de protección o redirigirla a una página de estafa adecuada, con el eslogan: su licencia de Kaspersky ha caducado. Ingrese su número de tarjeta de crédito para renovar la suscripción", advirtió Eikenberg.

Las versiones actualizadas de los productos Kaspersky Antivirus, Internet Security, Total Security, Free Antivirus y Small Office Security ya se han entregado a los usuarios afectados.

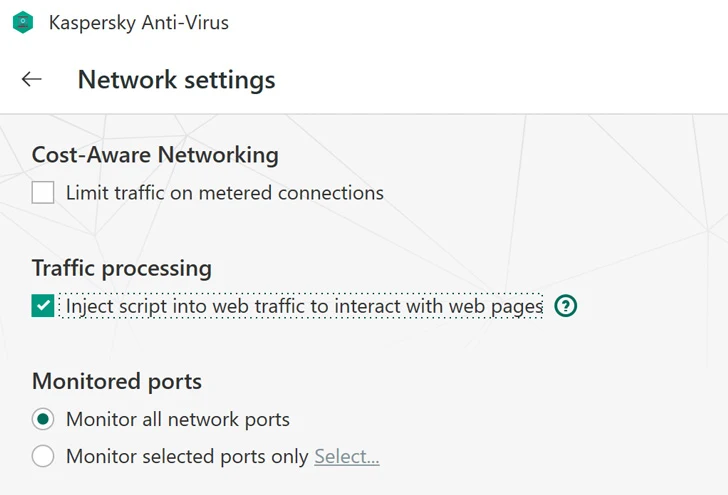

Pero, los usuarios que deseen deshabilitar este seguimiento por completo pueden deshabilitar manualmente la función del Asesor de URL desde la configuración → adicional → red → desmarcar el cuadro de procesamiento de tráfico, como se muestra en la captura de pantalla anterior.

"Un atacante podría usar esta información para redistribuir una plaga adaptada al software de protección o redirigirla a una página de estafa adecuada, con el eslogan: su licencia de Kaspersky ha caducado. Ingrese su número de tarjeta de crédito para renovar la suscripción", advirtió Eikenberg.

Las versiones actualizadas de los productos Kaspersky Antivirus, Internet Security, Total Security, Free Antivirus y Small Office Security ya se han entregado a los usuarios afectados.

Pero, los usuarios que deseen deshabilitar este seguimiento por completo pueden deshabilitar manualmente la función del Asesor de URL desde la configuración → adicional → red → desmarcar el cuadro de procesamiento de tráfico, como se muestra en la captura de pantalla anterior.

0 Comentarios