Microsoft ha corregido la vulnerabilidad CVE-2020-0688, que afecta a los servidores de Microsoft Exchange.

Este problema está relacionado con el funcionamiento del componente del Panel de control de Exchange (ECP) y con la incapacidad de Exchange para crear claves criptográficas únicas durante la instalación. El error permite a los atacantes autenticados ejecutar de forma remota código arbitrario con privilegios de SYSTEM y comprometer completamente al servidor vulnerable.

Al mismo tiempo, la autenticación en los servidores de destino no es un problema para los atacantes. Por ejemplo, lo pasan a través de herramientas para recopilar información sobre los empleados de la compañía a través de LinkedIn, y luego usan estos datos, combinados con el relleno de credenciales, contra Outlook Web Access (OWA) y ECP.

A fines de febrero, los expertos de Zero Day Initiative demostraron una vulnerabilidad para este error y advirtieron que cualquier atacante remoto que pusiera en peligro el dispositivo o las credenciales de un empleado de la compañía podría ir al servidor de Exchange y leer y falsificar el correo corporativo. En ese momento, muchos expertos en seguridad de la información informaron que los piratas informáticos ya estaban escaneando la red en busca de servidores vulnerables, e instaron a todos a instalar parches lo antes posible.

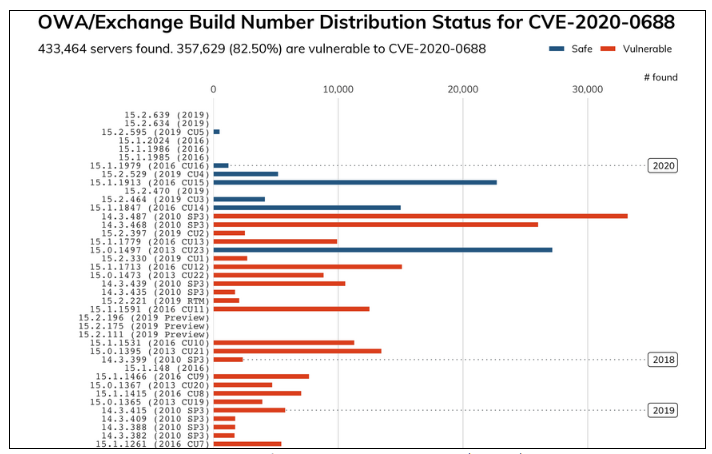

Ahora, un mes después de estos eventos, los analistas de Rapid7 lamentablemente informan que, a pesar del peligro, 357,629 servidores de Microsoft Exchange todavía funcionan sin parches. Esto es el 82.5% del número total (433,464) de servidores que se pueden encontrar en la red.

Además, los investigadores señalan que más de 31,000 servidores de Exchange 2010 no se han actualizado desde 2012, y otros 800 nunca se han actualizado.

Dado el alto valor de los servidores de Exchange para los atacantes, los expertos temen que la vulnerabilidad pueda ser un favorito entre el ransomware, así como un objetivo atractivo para los grupos APT que podrían usar el problema para leer el correo de la empresa.

Los expertos de Rapid7 instan a los administradores no solo a instalar parches, sino también a tratar de determinar si los atacantes intentaron usar la vulnerabilidad. Dado que para esto los atacantes deben establecer el control de al menos una cuenta, cualquier cuenta asociada con un intento de explotación debe considerarse pirateada.

Los expertos de Kenna Security , que también estudiaron el tema de la instalación de parches, también se unen a las advertencias de Rapid7 . Según ellos, más recientemente, los parches se instalaron en solo el 15% de los servidores, y un estudio de 22,000 servidores Outlook Web Access (OWA) conectados a Internet mostró que el 74% de ellos son vulnerables a CVE-2020-0688, y otro 26% potencialmente vulnerable

“Deje todo de inmediato y corrija esta vulnerabilidad. Actualmente, este problema conlleva un riesgo mucho mayor que la mayoría de las otras vulnerabilidades en el entorno corporativo, dicen los analistas de Kenna Security. - Si la corrección no es posible, bloquee el acceso a ECP. De hecho, estas vulnerabilidades proporcionan una buena razón para actualizar a Office 365 ".

0 Comentarios