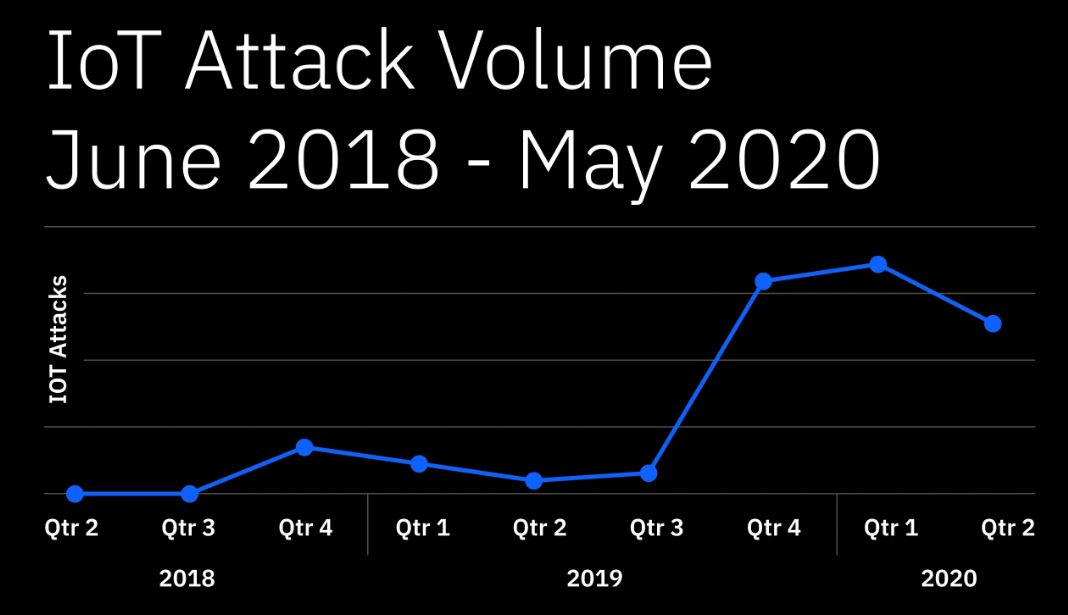

Los expertos de IBM han descubierto la botnet Mozi , basada en el código Mirai y Gafgyt. Los investigadores afirman que esta botnet generó el 90% de todo el tráfico de IoT entre octubre de 2019 y junio de 2020. Al mismo tiempo, la cantidad de ataques de IoT registrados durante este período de tiempo fue un 400% más alta que la cantidad total de ataques de IoT en los últimos dos años.

Los investigadores señalan que el aumento significativo de los ataques de IoT también podría atribuirse a la gran cantidad de dispositivos de IoT, de los cuales ya hay aproximadamente 31 mil millones en todo el mundo. Además, Mozi no intentó eliminar otras redes de bots de la competencia de este "mercado", simplemente fue tan activo que las eclipsó.

Los analistas de Mozi han estado observando a Mozi durante cuatro años y lo describen como una botnet P2P basada en Distributed Hash Table (DHT) que se propaga a través de exploits y contraseñas débiles (a través de Telnet). El éxito de los especialistas de Mozi se explica por el hecho de que explota la inyección de comandos y las configuraciones incorrectas de los dispositivos IoT. Por lo tanto, casi todos los ataques estudiados comenzaron con la inyección de comandos y wget, y luego el malware cambió los derechos para facilitar la interacción entre los piratas informáticos y el sistema afectado.

Los ataques de los atacantes se dirigieron principalmente a la arquitectura MIPS: el archivo mozi.a se cargó y luego se lanzó en dispositivos vulnerables.

Para infectar dispositivos, Mozi explota muchas vulnerabilidades diferentes: CVE-2017-17215 (Huawei HG532), CVE-2018-10561 y CVE-2018-10562 (enrutadores GPON), CVE-2014-8361 (Realtek SDK), CVE-2008-4873 (Sepal SPBOARD), CVE-2016-6277 (Netgear R7000 / R6400), CVE-2015-2051 (dispositivos D-Link), inyección de comandos en enrutadores inalámbricos Eir D1000, RCE sin autenticación en Netgear setup.cgi, ejecución de comandos en MVPower DVR, ejecución del comando DLink UPnP SOAP y error de RCE que afecta a varios proveedores de CCTV-DVR. Además, como se mencionó anteriormente, para descifrar, las credenciales de fuerza bruta a través de Telnet se utilizan de acuerdo con una lista preparada previamente.

Como resultado, Mozi puede usar dispositivos infectados para lanzar ataques DDoS (HTTP, TCP, UDP), ataques de ejecución de comandos, puede descargar y ejecutar cargas útiles adicionales y también puede recopilar información sobre sus bots.

Los investigadores escriben que se enfrentan cada vez más a ataques de piratas informáticos en dispositivos IoT corporativos y se les recuerda que deben cambiar la configuración predeterminada del dispositivo.

Fuente: https://xakep.ru/

0 Comentarios