Este es un script simple destinado a realizar un reconocimiento completo en un objetivo con múltiples subdominios

Instalación: Ejecute ./install.sh antes de la primera ejecución (apto, rpm, compatible con pacman)

git clone https://github.com/six2dez/reconftw

cd reconftw

chmod +x *.sh

./install.sh

./reconftw.sh -d target.com -a- Comprobador de herramientas

- Google Dorks (basado en deggogle_hunter)

- Enumeración de subdominios (pasivo, resolución, fuerza bruta y permutaciones)

- Sub TKO (subjack y núcleos)

- Probador web (httpx)

- Captura de pantalla web (aquatone)

- Escáner de plantilla (núcleos)

- Escáner de puertos (naabu)

- Extracción de URL (waybackurls, gau, hakrawler, github-endpoints)

- Búsqueda de patrones (patrones gf y gf)

- Param discovery (paramspider y arjun)

- XSS (Gxss y dalfox)

- Cheque de Github (git-hound)

- Favicon Real IP (favorito)

- Comprobaciones JS (LinkFinder, SecretFinder, scripts de JSFScan)

- Fuzzing (ffuf)

- Cors (Corsy)

- Comprobación de SSL (testssl)

- Integración entrelazada

- Carpeta de salida personalizada (predeterminada en Recon / target.com /)

- Ejecute pasos independientes (subdominios, subtko, web, gdorks ...)

- Instalador pulido compatible con la mayoría de las distribuciones

Mapa mental / flujo de trabajo

- Golang > 1.14 instalado y las variables env configuradas correctamente ($ GOPATH, $ GOROOT)

- Ejecute ./install.sh

El instalador se proporciona tal cual. Nadie conoce su sistema mejor que usted, por lo que nadie puede depurar su sistema mejor que usted. Si tiene algunos problemas con el script de instalación, puedo ayudarlo, pero tenga en cuenta que esa no es mi principal prioridad.

- Es muy recomendable, y en algunos casos esencial, configurar sus claves de API:

- amasar (~ / .config / amass / config.ini)

- subfinder (~ / .config / subfinder / config.yaml)

- git-hound (~ / .githound / config.yml)

- github-endpoints.py (GITHUB_TOKEN env var)

- favup (shodan init SHODANPAIDAPIKEY)

- Este script usa dalfox con la opción blind-xss, debe cambiar a su propio servidor, marque xsshunter . com .

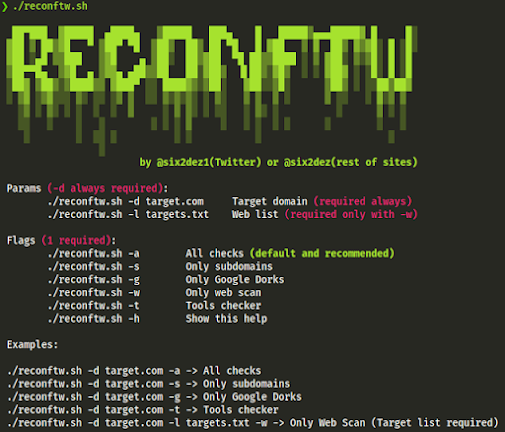

Ejemplos de uso

Análisis completo:

./reconftw.sh -d target.com -aEscaneo de subdominios:

./reconftw.sh -d target.com -sExploración web (se requiere una lista de objetivos):

./reconftw.sh -d target.com -l targets.txt -wDorks:

./reconftw.sh -d target.com -gPlan de mejora:

- Soporte de notificaciones (Slack, Discord y Telegram)

- Herramientas CMS (wpscan, drupwn / droopescan, joomscan)

- Agregar opción de menú para cada función

- Cualquier otra sugerencia interesante

- Redireccionamiento abierto con Oralyzer

- Mejora este archivo Léame

- Personalizar carpeta de salida

- Uso de entrelazado

- Tractor

- Subdominio

- Instalar script

- Instalador apto, rpm, compatible con pacman

Gracias

Por sus excelentes comentarios, apoyo, ayuda o por nada especial pero bien merecido:

Fuente: https://www.kitploit.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios