Se han descubierto múltiples vulnerabilidades sin parchear en SHAREit , una aplicación popular con más de mil millones de descargas, que podrían abusarse para filtrar datos confidenciales de un usuario, ejecutar código arbitrario y posiblemente conducir a la ejecución remota de código.

Los hallazgos provienen del análisis de la empresa de ciberseguridad Trend Micro de la versión de Android de la aplicación, que permite a los usuarios compartir o transferir archivos entre dispositivos.

Pero en un giro preocupante, las fallas aún deben ser reparadas por Smart Media4U Technology Pte. Ltd., el desarrollador de la aplicación con sede en Singapur, a pesar de la divulgación responsable hace tres meses.

"Decidimos dar a conocer nuestra investigación de tres meses después de informar de esto ya que muchos usuarios pueden verse afectados por este ataque debido a que el atacante puede robar datos sensibles y hacer cualquier cosa con el permiso de las aplicaciones," Trend Micro investigador Echo Duan dijo en un artículo. "Tampoco es fácilmente detectable".

Una de las fallas surge de la forma en que la aplicación facilita el intercambio de archivos (a través de FileProvider de Android ), lo que potencialmente permite que cualquier tercero obtenga permisos temporales de acceso de lectura / escritura y los explote para sobrescribir archivos existentes en la carpeta de datos de la aplicación.

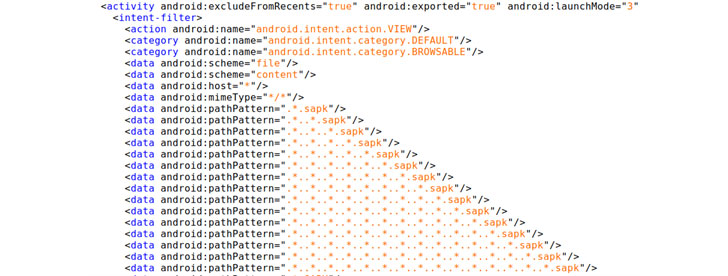

Por separado, el uso de enlaces profundos para iniciar funciones específicas en la aplicación, incluida la descarga de archivos APK divididos (SAPK) desde una URL que tiene el esquema de HTTP / HTTPS y el host de dominio que coincide con * .wshareit.com o gshare.cdn.shareitgames .com: se puede aprovechar para instalar una aplicación maliciosa, lo que resulta en una posible ejecución remota de código cuando un usuario hace clic en una URL.

"Cuando el usuario hace clic en esta URL de descarga, Chrome llamará a SHAREit para descargar el SAPK de https://gshare.cdn.shareitgames.com", explicó Duan. "Dado que es compatible con el protocolo HTTP, este SAPK se puede reemplazar simulando un ataque man-in-the-middle (MitM)".

Por último, la aplicación también es susceptible a lo que se llama un ataque de hombre en el disco (MitD), que surge cuando el uso descuidado de los permisos de "almacenamiento externo" abre la puerta a la instalación de aplicaciones fraudulentas e incluso provoca una denegación de servicio. condición.

SHAREit ha cortejado una serie de deficiencias de seguridad en el pasado. En febrero de 2019, se detectaron dos vulnerabilidades en la aplicación que podrían permitir a los atacantes eludir la autenticación, descargar archivos arbitrarios y robar archivos de dispositivos Android.

Luego, el 29 de junio de 2020, el gobierno indio prohibió SHAREit junto con otras 58 aplicaciones chinas por la preocupación de que estas aplicaciones estuvieran involucradas en actividades que amenazaban "la seguridad nacional y la defensa de India, lo que en última instancia afecta la soberanía e integridad de India".

Fuente: https://thehackernews.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios