Los operadores del ransomware Conti sufrieron una fuga de datos: la empresa suiza de ciberseguridad Prodaft pudo determinar la dirección IP real de uno de los servidores del grupo y permaneció en el sistema durante más de un mes.

El servidor afectado era el portal de pagos del grupo (o el llamado "servidor de recuperación"), al que los piratas informáticos invitaban a sus víctimas a negociar un rescate. El servidor fue alojado por el hotser ucraniano ITL LLC y ubicado en la dirección IP 217.12.204.135.

“Nuestro equipo descubrió una vulnerabilidad en los servidores de recuperación que utiliza Conti y aprovechó la vulnerabilidad para descubrir las direcciones IP reales del servicio oculto donde estaba alojado el sitio”, dice el informe de Prodaft.

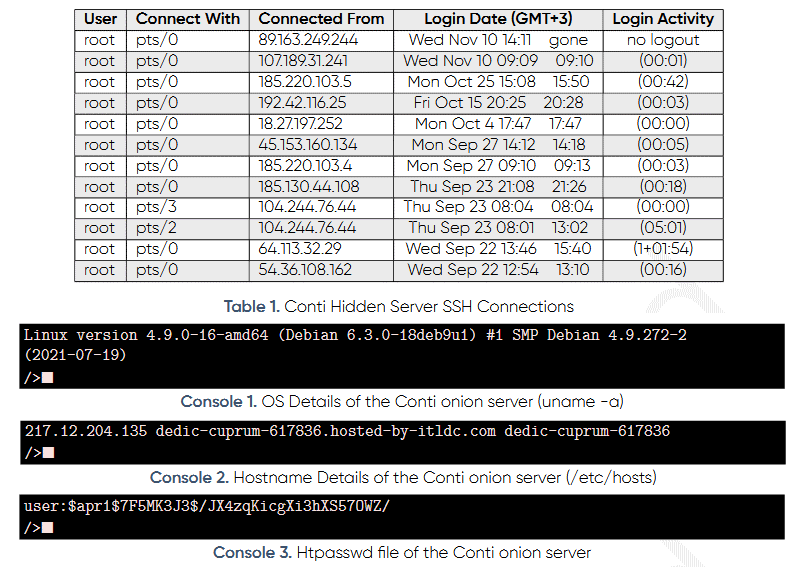

Los investigadores mantuvieron el acceso al servidor durante varias semanas y monitorearon todo el tráfico de la red y las direcciones IP. Si bien algunas de las direcciones pertenecían a las víctimas y sus intermediarios, Prodaft también rastreó las conexiones SSH que probablemente pertenecían a los propios piratas informáticos. Por desgracia, todas las direcciones IP SSH se asociaron con los nodos de salida de Tor, es decir, no fue posible usarlos para identificar a los miembros del grupo de piratería.

El informe de los investigadores también proporcionó otra información valiosa, incluida información sobre el sistema operativo del servidor Conti y el archivo htpasswd, que contenía una versión hash de la contraseña del servidor. Prodaft enfatiza que ha compartido todos sus hallazgos con las agencias de aplicación de la ley, y algunos detalles se mantienen en secreto para que las autoridades tengan tiempo de actuar.

La publicación del informe no pasó desapercibida no solo entre los expertos en seguridad de la información, sino también entre los propios piratas informáticos. El punto es que filtrar la dirección IP del servidor y la contraseña hash podría abrir el servidor a grupos de piratería competidores. Como resultado, a las pocas horas después de la publicación del informe, los investigadores notaron MalwareHunterTeam , que Conti corte fuera de su portal de pago. El repentino tiempo de inactividad del servidor hizo imposible que las víctimas recientes de Conti contactaran a los piratas informáticos y pagaran un rescate cada vez mayor.

Como resultado, el portal de pagos Conti volvió a estar en línea más de 24 horas después del cierre, y apareció un mensaje enojado en el blog del grupo de piratas informáticos, que dice que "los europeos parecen haber decidido olvidarse de sus modales y comportarse como gopniks tratando de hackear nuestros sistemas "...

Los piratas informáticos también negaron la afirmación de Prodaft hecha la semana pasada : los investigadores escribieron que desde julio de 2021, el ransomware "ganó" alrededor de $ 25,5 millones. Los operadores de Conti dijeron que en realidad obtuvieron más de $ 300,000,000 en ganancias. Sin embargo, lo más probable es que se trate de fanfarronear, que el ransomware utiliza para publicitar y aumentar la rentabilidad de sus ataques.

Curiosamente, algunos expertos ya han criticado a Prodaft por divulgar información públicamente, lo que solo llevó al hecho de que Conti ha aumentado la seguridad de sus servidores.

Fuente: https://xakep.ru/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios