Se está gestando una actividad inusual en los foros de ciberdelincuencia de habla rusa, donde los piratas informáticos parecen estar contactando a sus homólogos chinos en busca de colaboración.

Estos intentos de reclutar actores de amenazas chinos se ven principalmente en el foro de piratería RAMP, que alienta a los actores de habla mandarín a participar en conversaciones, compartir consejos y colaborar en los ataques.

Usuarios chinos en foros rusos

Según un nuevo informe de Flashpoint, los usuarios de alto rango y los administradores de RAMP ahora están intentando activamente comunicarse con los nuevos miembros del foro en chino traducido automáticamente.

Según los informes, el foro ha tenido al menos treinta nuevos registros de usuarios que parecen provenir de China, por lo que este podría ser el comienzo de algo notable.

Los investigadores sugieren que la causa más probable es que las bandas de ransomware rusas buscan construir alianzas con actores chinos para lanzar ataques cibernéticos contra objetivos estadounidenses, vulnerabilidades comerciales o incluso reclutar nuevos talentos para sus operaciones de Ransomware-as-a-Service (RaaS). .

Un analista de amenazas le dijo a BleepingComputer a principios de este mes que esta iniciativa fue iniciada por un administrador de RAMP conocido como Kajit, quien afirma haber pasado recientemente un tiempo en China y puede hablar el idioma.

En la versión anterior de RAMP, había insinuado que invitaría a los actores de amenazas chinos al foro, que parece estar ocurriendo ahora.

Sin embargo, los piratas informáticos rusos que intentan colaborar con los actores de amenazas chinos no se limitan al foro de piratería RAMP, ya que Flashpoint también ha visto una colaboración similar en el foro de piratería XSS.

"En la captura de pantalla siguiente, el usuario de XSS" hoffman "saluda a dos miembros del foro que se revelaron como chinos", explica la nueva investigación de Flashpoint.

"El actor de amenazas les pregunta si pueden proporcionar información sobre ransomware y la compra de varios tipos de vulnerabilidades del sistema. El idioma parece ser chino traducido automáticamente".

.png)

Fuente: Flashpoint

Basado en el historial anterior relacionado con los administradores de RAMP, Flashpoint subraya que siempre existe la posibilidad de que esto sea simplemente una cortina de humo, sin que ningún usuario chino real se haya unido a RAMP.

El mes pasado, un administrador de RAMP conocido como 'Orange' o 'boriselcin' y que dirigía el sitio "Groove", publicó una publicación en la que pedía a los actores de amenazas que atacaran a los EE . UU .

Después de que los medios cubrieran esta publicación, incluido BleepingComputer, el actor de Groove afirmó que la operación era falsa desde el principio y fue creada para trolear y manipular a los medios y a los investigadores de seguridad.

Los investigadores de seguridad de McAfee e Intel 471 creen que probablemente este sea solo el actor de amenazas que intenta encubrir el hecho de que el intento de ransomware como servicio del actor no funcionó según lo planeado.

Engañe o no la infraestructura vinculada a los datos alojados en Groove vinculados al menos a un departamento de policía de EE. UU. Y un equipo de béisbol de la NBA, por lo que las víctimas son reales. A medida que aumenta la presión sobre los actores de Ransomware, podemos esperar excusas más elaboradas, pero al final la evidencia permanece.

- John Fokker (@John_Fokker) 3 de noviembre de 2021

Debido a esto, las acciones previas del administrador de RAMP requieren que tratemos todo lo que digan con cierto escepticismo.

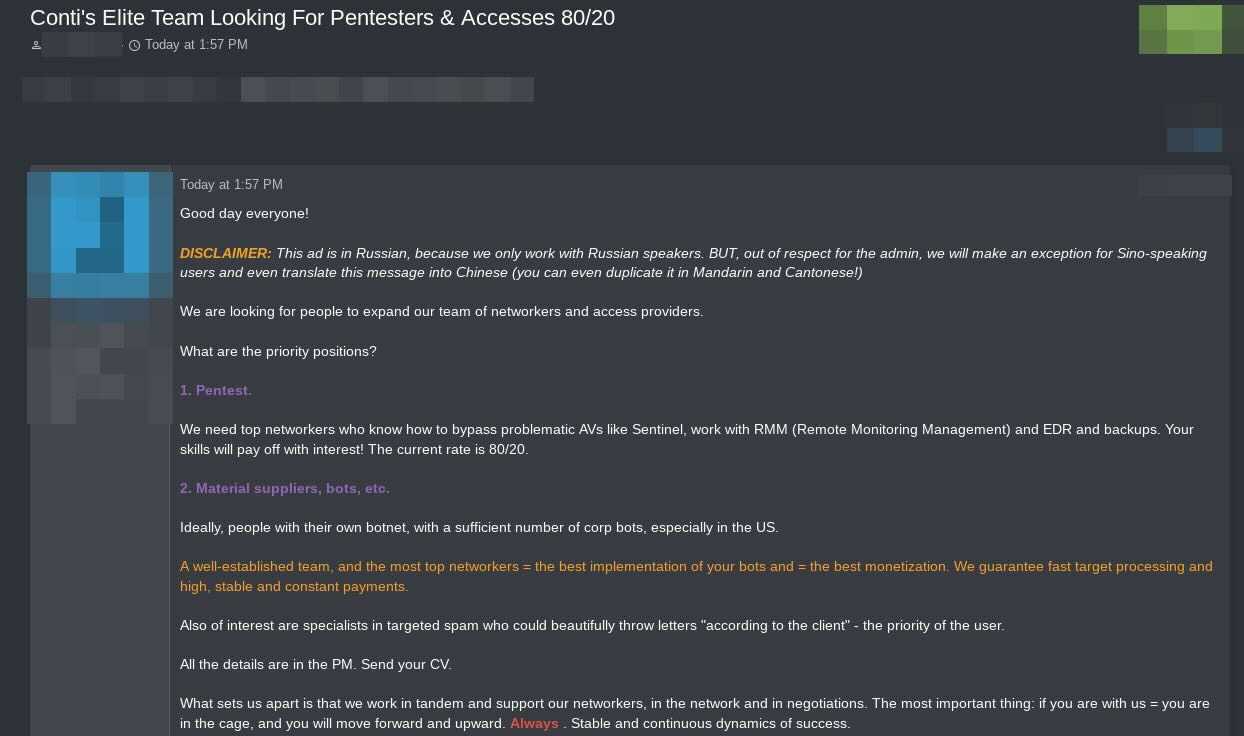

Sin embargo, la operación de ransomware Conti se publicó recientemente en el foro RAMP para reclutar afiliados y comprar acceso inicial a las redes. En una captura de pantalla compartida con BleepingComputer, la pandilla dice que normalmente solo trabajan con piratas informáticos de habla rusa, pero están haciendo una excepción para los actores de amenazas de habla china por respeto al administrador de RAMP.

"Este anuncio está en ruso, porque solo trabajamos con hablantes de ruso. PERO, por respeto al administrador, haremos una excepción para los usuarios de habla chino e incluso traduciremos este mensaje en chino (incluso puede duplicarlo en mandarín y Canotonese!) "- Operación de ransomware Conti.

Fuente: BleepingComputer a través de un analista de amenazas anónimo

Como tal, parece que el foro RAMP está invitando activamente a los actores de amenazas de habla china a participar en conversaciones y ataques.

RAMP sigue creciendo

Ahora que RAMP está nuevamente en línea, parece estar creciendo constantemente, a pesar de las olas de DDOS que había sufrido poco después de su lanzamiento.

RAMP fue creado el verano pasado por un miembro central de la banda original de ransomware Babuk, con el objetivo de servir como un nuevo lugar para filtrar datos valiosos robados de ciberataques y reclutar afiliados de ransomware.

Un caso notable de tal filtración se produjo en septiembre cuando un administrador de RAMP publicó 498,908 credenciales de VPN de Fortinet para acceder a 12,856 dispositivos en varias redes corporativas.

Si bien muchas de estas credenciales eran antiguas, los investigadores de seguridad afirmaron que muchas de las credenciales aún eran válidas y permitieron que el foro RAMP se construyera una reputación en el campo.

Flashpoint informa que RAMP ha alcanzado su tercera iteración, utilizando un nuevo dominio .onion y requiere que todos los usuarios anteriores se vuelvan a registrar.

Actualización 17/11/21: Este artículo originalmente decía que los miembros no necesitan verificarse a sí mismos. Esta fue una situación temporal y aún necesitan verificación.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios