Se ha detectado al grupo APT (amenaza persistente avanzada) de ciberespionaje BlackTech apuntando a empresas japonesas que utilizan un malware novedoso que los investigadores denominan 'Flagpro'.

El actor de amenazas usa Flagpro en la etapa inicial de un ataque para el reconocimiento de la red, para evaluar el entorno del objetivo y para descargar malware de segunda etapa y ejecutarlo.

Rompiendo redes corporativas

La cadena de infección comienza con un correo electrónico de phishing diseñado para la organización de destino, que pretende ser un mensaje de un socio de confianza.

El correo electrónico incluye un archivo adjunto ZIP o RAR protegido con contraseña que contiene un archivo de Microsoft Excel (.XLSM) con una macro maliciosa. La ejecución de este código crea un ejecutable en el directorio de inicio, Flagpro.

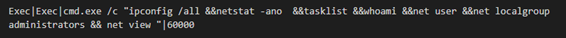

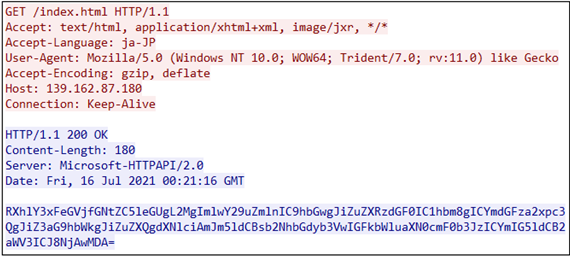

En su primera ejecución, Flagpro se conecta al servidor C2 a través de HTTP y envía los detalles de identificación del sistema obtenidos mediante la ejecución de comandos del sistema operativo codificados.

En respuesta, el C2 puede enviar comandos adicionales o una carga útil de segunda etapa que Flagpro puede ejecutar.

Fuente: NTT Security

La comunicación entre los dos está codificada con Base64, y también hay un retardo de tiempo configurable entre conexiones para evitar crear un patrón de operaciones identificables.

Fuente: NTT Security

Según un informe de NTT Security, Flagpro se ha implementado contra empresas japonesas durante más de un año, desde al menos octubre de 2020. La muestra más reciente que los investigadores pudieron recuperar es de julio de 2021.

Las entidades objetivo son de varios sectores, incluidas las tecnologías de defensa, los medios y las comunicaciones.

Flagpro v2.0

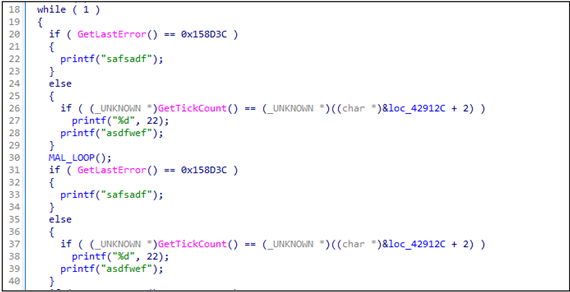

En algún momento de su análisis, los investigadores de NTT notaron una nueva versión de Flagpro, que puede cerrar automáticamente los diálogos relevantes para establecer conexiones externas que podrían revelar su presencia a la víctima.

“En la implementación de Flagpro v1.0, si se muestra un cuadro de diálogo titulado“ Windows セ キ ュ リ テ ィ ”cuando Flagpro accede a un sitio externo, Flagpro automáticamente hace clic en el botón Aceptar para cerrar el cuadro de diálogo”, explica el informe de seguridad de NTT .

“Este manejo también funciona cuando el diálogo está escrito en chino o inglés. Indica que los objetivos están en Japón, Taiwán y países de habla inglesa ".

Fuente: NTT Security

Probablemente un actor chino

BlackTech APT es un actor menos conocido que los investigadores de TrendMicro vieron por primera vez en el verano de 2017 y está asociado con China.

Sus objetivos típicos están en Taiwán, aunque ocasionalmente ataca a empresas en Japón y Hong Kong para robar tecnología.

En febrero de 2021, un informe de la Unidad 42 conectó BlackTech con WaterBear ; otro grupo de ciberespionaje que se cree está respaldado por el gobierno chino.

Como APT, BlackTech posee el conocimiento y la sofisticación para ajustar sus herramientas a nuevos informes como este, por lo que es probable que Flagpro ahora se modifique para una implementación más sigilosa.

Como concluye el informe de NTT: “Recientemente, ellos (BlackTech) han comenzado a usar otro malware nuevo llamado“ SelfMake Loader ”y“ Spider RAT ”. Significa que están desarrollando activamente nuevo malware ".

Los defensores deben tomar nota de los nuevos indicadores de compromiso relacionados con el nuevo malware y seguir todas las mejores prácticas de seguridad para mantener defensas sólidas contra amenazas sofisticadas como BlackTech.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios