Las noticias sobre estas vulnerabilidades comenzaron a desplegarse a través de sitios web frecuentados por jugadores de Minecraft. En estas plataformas se advertía a los usuarios del juego que los actores de amenazas podrían ejecutar código malicioso en servidores ejecutando la versión Java de Minecraft, manipulando los mensajes de registro.

Los expertos señalan que este es un gran problema de seguridad para los entornos vinculados a tiempos de ejecución de Java más antiguos, incluyendo interfaces web para múltiples dispositivos de red, entornos de aplicaciones que utilizan API heredadas y servidores de Minecraft, debido a su dependencia de versiones anteriores para la compatibilidad de mod.

Algunos usuarios ya reportan servidores que realizan análisis en todo Internet en un intento por localizar servidores potencialmente vulnerables.

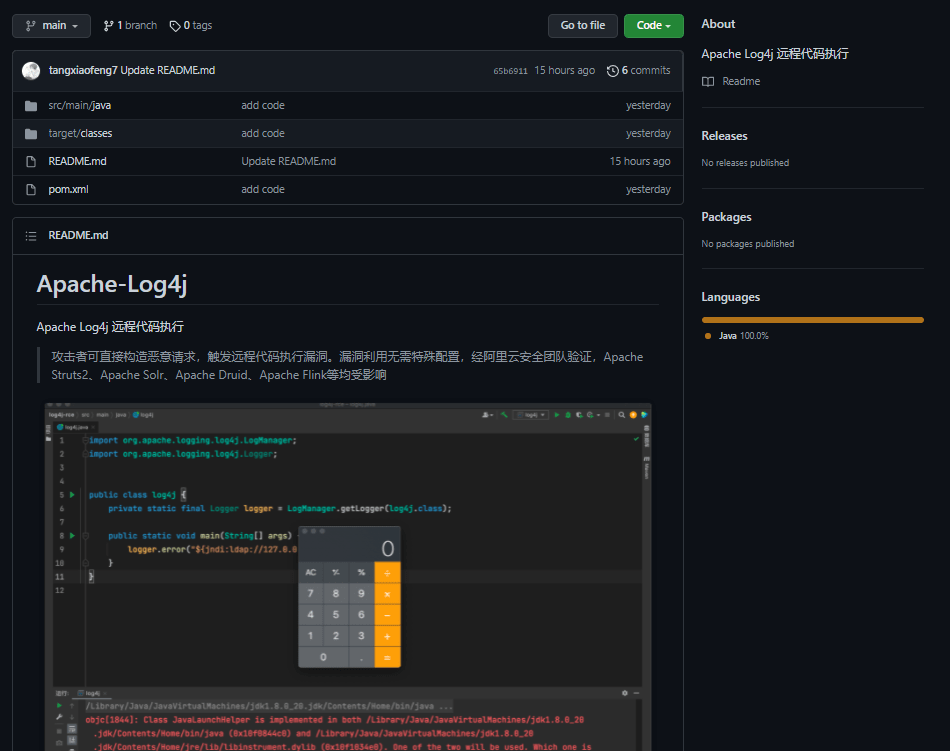

Log4j está incorporado en múltiples marcos, incluyendo Apache Struts2, Apache Solr, Apache Druid y Apache Flink, por lo que una gran cantidad de aplicaciones de terceros también podrían verse afectadas por exploits de la misma severidad que los que afectan a Minecraft.

Aunque se conoce acerca de la falla, no hay grandes detalles técnicos disponibles; por el momento solo se sabe que la vulnerabilidad recibió el identificador CVE-2021-44228 y que muchos sistemas populares actualmente podrían verse afectados.

Por otra parte, Apache Foundation aún no ha revelado oficialmente la vulnerabilidad y sus representantes no han respondido solicitud de información alguna. Un grupo de investigadores ha analizado los reportes y concluido que esta es una falla de deserialización de Java se debe a que Log4j realiza solicitudes de red a través del JNDI a un servidor LDAP y ejecuta cualquier código que se devuelve. El error se activa dentro de los mensajes de registro con el uso de la sintaxis $ {}.

Otro reportes aseguran que las versiones de Java superiores a 6u211, 7u201, 8u191 y 11.0.1 podrían mostrar mejor resistencia a la explotación de la falla, ya que el JNDI no puede cargar código remoto usando LDAP. No obstante, los actores de amenazas aún podrían explotar estos errores abusando de las clases que están presentes en las aplicaciones vulnerables, aunque el éxito de estos ataques dependería del uso de dispositivos expuestos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Fuente: https://noticiasseguridad.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios