Una estafa de suscripción de servicios premium para Android ha estado operando durante cerca de dos años. Llamada 'Dark Herring', la operación utilizó 470 aplicaciones de Google Play Store y afectó a más de 100 millones de usuarios en todo el mundo, causando pérdidas totales de cientos de millones de dólares.

'Dark Herring' estuvo presente en 470 aplicaciones en Google Play Store, la fuente de aplicaciones oficial y más confiable de Android, y la primera presentación data de marzo de 2020.

En total, las aplicaciones fraudulentas fueron instaladas por 105 millones de usuarios en 70 países, suscribiéndolos a servicios premium que cobraban $15 por mes a través de Direct Carrier Billing (DCB).

DCB es una opción de pago móvil que permite a las personas comprar contenido digital de Play Store, cargándolo a su saldo de prepago o factura de pospago.

Los operadores de 'Dark Herring' cobraron las suscripciones mientras que los usuarios se dieron cuenta de los cargos fraudulentos mucho más tarde, a veces varios meses después de la infección.

El descubrimiento de 'Dark Herring' proviene de Zimperium zLabs , un socio de Google y miembro de Google App Defense Alliance, cuyo objetivo es abordar el problema del malware en Play Store.

Cómo funciona el malware

El éxito a largo plazo de Dark Herring se basó en las capacidades antidetección de AV, la propagación a través de una gran cantidad de aplicaciones, la ofuscación de código y el uso de proxies como URL de primera etapa.

Si bien ninguno de los anteriores es nuevo o innovador, verlos combinados en una sola pieza de software es raro para el fraude de Android.

Además, los actores utilizaron una infraestructura sofisticada que recibió comunicaciones de todos los usuarios de las 470 aplicaciones, pero manejó cada una por separado en función de un identificador único.

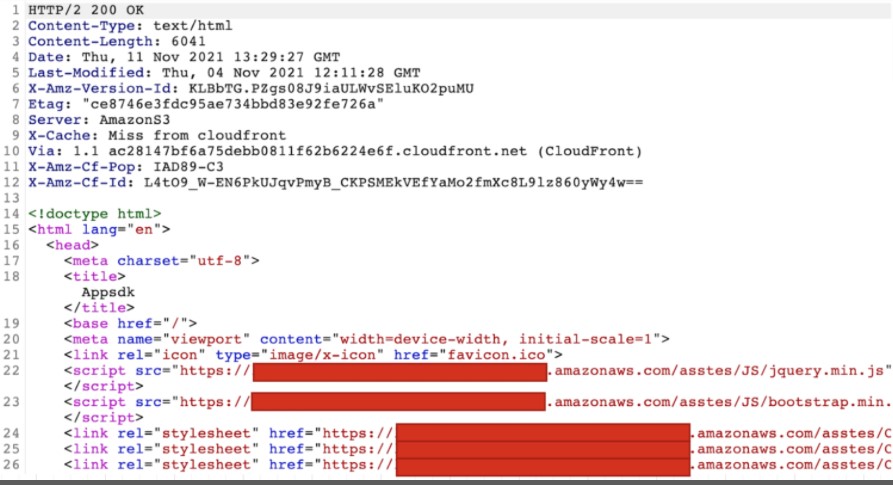

La aplicación instalada no contiene ningún código malicioso, pero presenta una cadena cifrada codificada que apunta a una URL de primera etapa alojada en CloudFront de Amazon.

La respuesta del servidor contiene enlaces a archivos JavaScript adicionales alojados en instancias de AWS, que se descargan en el dispositivo infectado.

Fuente: Zimperium

Estos scripts preparan la aplicación para adquirir su configuración en relación con la víctima, generar los identificadores únicos, obtener los detalles del idioma y el país y determinar qué plataforma DCB es aplicable en cada caso.

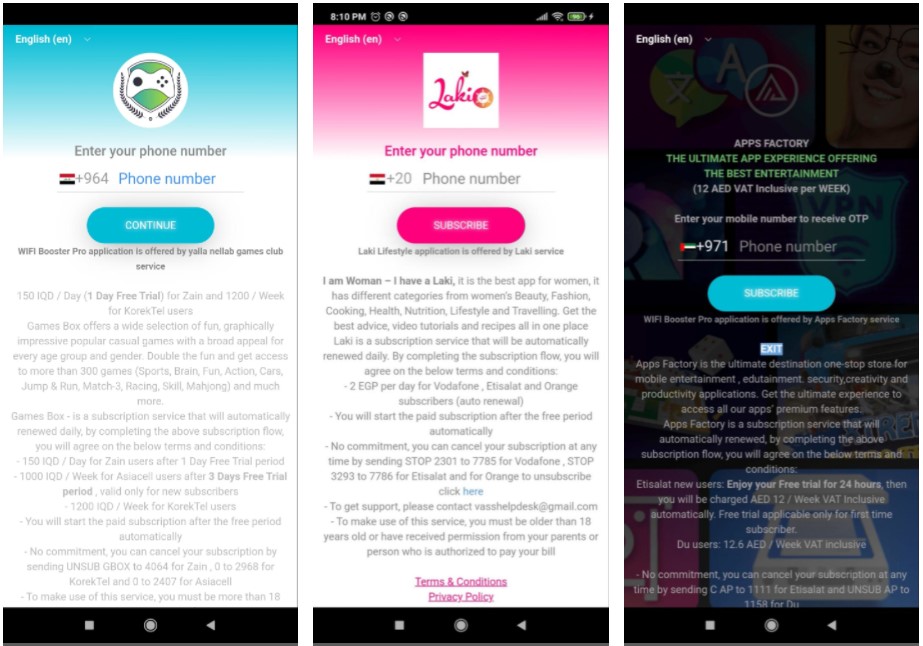

Finalmente, la aplicación sirve una página WebView personalizada que solicita a la víctima que ingrese su número de teléfono, supuestamente recibe un código OTP (código de acceso de un solo uso) temporal para activar la cuenta en la aplicación.

Fuente: Zimperium

Aplicaciones y objetivos

Con 470 aplicaciones para distribuir el malware, la demografía objetivo era bastante diversa. La mayoría de estas aplicaciones caían en la categoría más amplia y popular de "Entretenimiento".

Otras aplicaciones predominantes de Dark Herring fueron herramientas de fotografía, juegos casuales, utilidades y aplicaciones de productividad.

Un factor clave en las consecuencias de la operación Dark Herring es la ausencia de leyes de protección al consumidor de DCB, por lo que algunos países fueron atacados con más entusiasmo que otros.

Los que corrían mayor riesgo eran India, Pakistán, Arabia Saudita, Egipto, Grecia, Finlandia, Suecia, Noruega, Bulgaria, Irak y Túnez.

Fuente: Zimperium

Incluso en países donde se aplican reglas estrictas de protección de DCB, si las víctimas tardan en darse cuenta del fraude, puede ser imposible revertir las transacciones.

Las aplicaciones de Dark Herring más populares, cada una con varios millones de descargas, son:

- Smashex

- Actualizar

- Transmitir HD

- Vibra Vidly

- Echarlo

- Mi Traductor Pro

- Nuevos juegos móviles

- StreamCast Pro

- Ultra corriente

- Laboratorios de fotografía Pro

- Laboratorio de proyectos de video

- Simulador de conducción

- Coches veloces: última vuelta

- Leyendas del fútbol

- Fútbol HÉROE 2021

- gran mafia auto

- Simulador de jeep todoterreno

- Smashex Pro

- ciudad de carreras

- Conectar

- simulador de autobús urbano 2

Para acceder a la lista completa de las 470 aplicaciones maliciosas de Android, consulte esta página de GitHub.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios