El análisis más reciente sobre el malware de WIPER que apuntó a docenas de agencias ucranianas a principios de este mes ha revelado "similitudes estratégicas" con el malware NotPetya que se desató contra la infraestructura del país y en otros lugares en 2017.

El malware, denominado WhisperGate , fue descubierto por Microsoft la semana pasada, que dijo que observó la campaña cibernética destructiva dirigida a entidades gubernamentales, sin fines de lucro y de tecnología de la información en la nación, atribuyendo las intrusiones a un grupo de amenazas emergentes con nombre en código "DEV-0586". "

"Si bien WhisperGate tiene algunas similitudes estratégicas con el notorio NotPetya que atacó a entidades ucranianas en 2017, incluido el disfrazarse de ransomware y apuntar y destruir el registro de arranque maestro (MBR) en lugar de encriptarlo, en particular tiene más componentes diseñados para infligir daño adicional, Cisco Talos dijo en un informe que detalla sus esfuerzos de respuesta.

Al afirmar que las credenciales robadas probablemente se usaron en el ataque, la compañía de seguridad cibernética también señaló que el actor de amenazas tuvo acceso a algunas de las redes de las víctimas meses antes de que ocurrieran las infiltraciones, un signo clásico de ataques APT sofisticados.

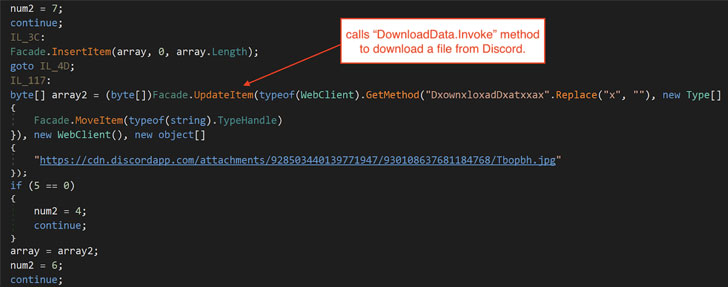

La cadena de infección de WhisperGate está diseñada como un proceso de varias etapas que descarga una carga útil que borra el registro de arranque maestro ( MBR ), luego descarga un archivo DLL malicioso alojado en un servidor de Discord, que descarga y ejecuta otra carga útil que destruye los archivos de forma irrevocable. sobrescribiendo su contenido con datos fijos en los hosts infectados.

Los hallazgos se producen una semana después de que aproximadamente 80 sitios web de agencias gubernamentales ucranianas fueran desfigurados, y las agencias de inteligencia ucranianas confirmaron que los incidentes gemelos son parte de una ola de actividades maliciosas dirigidas a su infraestructura crítica, al tiempo que señalaron que los ataques aprovecharon el Log4j recientemente revelado. vulnerabilidades para obtener acceso a algunos de los sistemas comprometidos.

"Rusia está utilizando el país como un campo de pruebas de guerra cibernética, un laboratorio para perfeccionar nuevas formas de combate global en línea", señaló Andy Greenberg de Wired en una inmersión profunda de 2017 sobre los ataques que apuntaron a su red eléctrica a finales de 2015 y causaron daños sin precedentes. apagones

"Los sistemas en Ucrania enfrentan desafíos que pueden no aplicarse a los de otras regiones del mundo, y es necesario aplicar protecciones adicionales y medidas de precaución", dijeron los investigadores de Talos. "Asegurarse de que esos sistemas estén parcheados y reforzados es de suma importancia para ayudar a mitigar las amenazas que enfrenta la región".

Fuente: https://thehackernews.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios