Microsoft compartió el viernes más de las tácticas, técnicas y procedimientos (TTP) adoptados por el grupo de piratería Gamaredon con sede en Rusia para facilitar un aluvión de ataques de espionaje cibernético dirigidos a varias entidades en Ucrania durante los últimos seis meses.

Se dice que los ataques han apuntado a organizaciones gubernamentales, militares, no gubernamentales (ONG), judiciales, policiales y organizaciones sin fines de lucro con el objetivo principal de exfiltrar información confidencial, mantener el acceso y aprovecharla para moverse lateralmente en información relacionada. organizaciones

El Threat Intelligence Center (MSTIC) del fabricante de Windows está rastreando el grupo bajo el nombre de ACTINIUM (anteriormente como DEV-0157), siguiendo su tradición de identificar las actividades del estado-nación por los nombres de los elementos químicos.

El gobierno de Ucrania, en noviembre de 2021, atribuyó públicamente a Gamaredon al Servicio Federal de Seguridad de Rusia (FSB) y conectó sus operaciones con la Oficina del FSB de Rusia en la República de Crimea y la ciudad de Sebastopol.

"Desde octubre de 2021, ACTINIUM ha atacado o comprometido cuentas en organizaciones críticas para la respuesta de emergencia y garantizar la seguridad del territorio ucraniano, así como organizaciones que estarían involucradas en la coordinación de la distribución de ayuda internacional y humanitaria a Ucrania en una crisis", MSTIC dijeron los investigadores .

Vale la pena señalar que el grupo de amenazas Gamaredon representa un conjunto único de ataques divorciados de las ciberofensivas del mes pasado que eliminaron a varias agencias gubernamentales y entidades corporativas de Ucrania con malware destructivo de borrado de datos disfrazado de ransomware.

Los ataques aprovechan principalmente los correos electrónicos de spear-phishing como un vector de acceso inicial, con mensajes que contienen archivos adjuntos de macros con malware que emplean plantillas remotas que contienen código malicioso cuando los destinatarios abren los documentos manipulados.

En una táctica interesante, los operadores también incorporan un "error web" similar a un píxel de seguimiento dentro del cuerpo del mensaje de phishing para monitorear si se ha abierto un mensaje, luego de lo cual, la cadena de infección desencadena un proceso de múltiples etapas que culmina en el despliegue de varios binarios, incluidos:

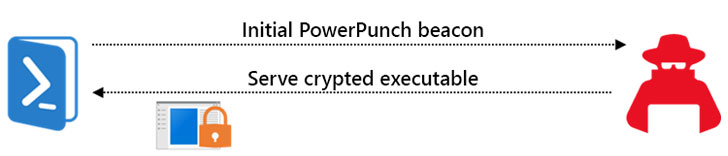

- PowerPunch : un cuentagotas y descargador basado en PowerShell que se utiliza para recuperar los ejecutables de la próxima etapa de forma remota

- Pterodo : una puerta trasera rica en funciones en constante evolución que también cuenta con una gama de capacidades destinadas a dificultar el análisis, y

- QuietSieve : un binario .NET muy ofuscado diseñado específicamente para la exfiltración y el reconocimiento de datos en el host de destino

Esta está lejos de ser la única intrusión organizada por el actor de amenazas, que también atacó a una organización gubernamental occidental no identificada en Ucrania el mes pasado a través de un currículum con malware para una lista de trabajo activa con la entidad publicada en un portal de empleo local. También apuntó al Servicio Estatal de Migración (SMS) del país en diciembre de 2021.

Los hallazgos también llegan cuando Cisco Talos, en su análisis continuo de los incidentes de enero, reveló detalles de una campaña de desinformación en curso que intenta atribuir los ataques de desfiguración y limpiaparabrisas a grupos ucranianos que datan de al menos nueve meses.

Fuente: https://thehackernews.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios