Los expertos en seguridad de Ahn Lab han descubierto una nueva ola de ataques en servidores vulnerables de Microsoft SQL (MS SQL), durante los cuales se instalan balizas Cobalt Strike en las máquinas, lo que conduce a una penetración más profunda en la red de la víctima y la posterior infección de malware.

Los ataques comienzan buscando servidores con el puerto TCP 1433 abierto, que probablemente sean servidores MS-SQL. Luego, los piratas realizan un ataque de fuerza bruta y descifran la contraseña del administrador (es decir, la contraseña de destino debe ser muy débil).

Después de obtener acceso a la cuenta del administrador e infiltrarse en el servidor, los atacantes despliegan mineros de criptomonedas allí, como Lemon Duck, KingMiner y Vollgar, y también crean una puerta trasera usando Cobalt Strike para afianzarse en el sistema y luego realizar un movimiento lateral.

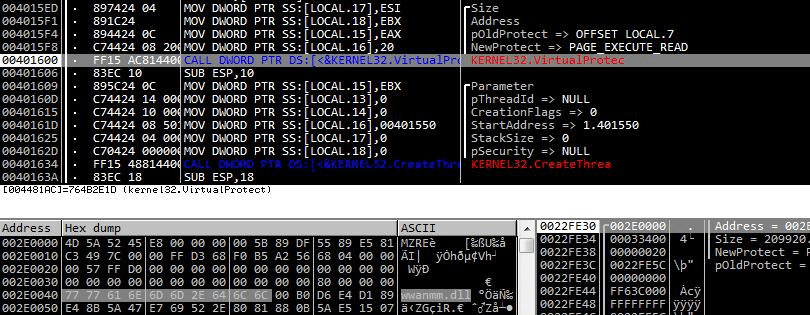

Las balizas Cobalt Strike se cargan a través de cmd.exe y powershell.exe y se integran y ejecutan en MSBuild.exe para evitar la detección. Después de la ejecución, la baliza se incrusta en el proceso legítimo wwanmm.dll, donde espera los comandos de sus operadores, permaneciendo oculto dentro del archivo del sistema.

Los expertos recuerdan que para protegerse contra tales ataques, vale la pena usar una contraseña segura, colocar el servidor detrás de un firewall, registrar y monitorear cualquier actividad sospechosa e instalar las actualizaciones de seguridad disponibles de manera oportuna.

Cobalt Strike es una herramienta comercial legítima creada para pentesters y equipos rojos y enfocada en operaciones y posoperaciones. Desafortunadamente, durante mucho tiempo ha sido amado por piratas informáticos que van desde grupos APT gubernamentales hasta operadores de ransomware.

Aunque la herramienta no está disponible para los usuarios comunes y la versión completa cuesta alrededor de $ 3,500 para instalarla, los atacantes aún encuentran formas de usarla (por ejemplo, confiar en versiones antiguas, pirateadas, pirateadas y no registradas).

Fuente: https://xakep.ru/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios