Sin una actualización crítica, los dispositivos Amazon Alexa podrían activarse y comenzar a ejecutar comandos de audio emitidos por un atacante remoto, según investigadores de seguridad de la información de Royal Holloway, Universidad de Londres.

Al explotar una vulnerabilidad ahora parcheada, una persona malintencionada con cierto acceso a un altavoz inteligente podría transmitir comandos a sí mismo o a otros altavoces inteligentes cercanos, lo que le permitiría a dicho malhechor iniciar "aparatos inteligentes dentro del hogar, comprar artículos no deseados, manipular [con] calendarios vinculados y escuchar a escondidas al usuario [legítimo]".

Estos fueron los hallazgos de los investigadores de RHUL Sergio Esposito y Daniele Sgandurra, en colaboración con Giampaolo Bella de la Universidad de Catania en Italia. Descubrieron la falla, apodada Alexa versus Alexa (AvA), y la describieron como "una vulnerabilidad de autoemisión de comando".

"La autoactivación del dispositivo Echo ocurre cuando un archivo de audio reproducido por el propio dispositivo contiene un comando de voz", dijeron los investigadores.

La pareja dijo que habían confirmado que AvA afectaba a los dispositivos Echo Dot de tercera y cuarta generación ( el último lanzamiento, enviado por primera vez en septiembre de 2020 ).

Desencadenar el ataque es tan simple como usar un dispositivo habilitado para Alexa para comenzar a reproducir archivos de audio creados a sí mismo, que los investigadores sugirieron en su artículo que podrían alojarse en una estación de radio por Internet sintonizable por Amazon Echo. En este escenario, una persona malintencionada simplemente necesitaría sintonizar la estación de radio de Internet (esencialmente un servidor de comando y control, en el argot de infosec) para lograr el control del dispositivo.

Ejecutar el ataque requiere la explotación de Amazon Alexa Skills. Estos, como explica Amazon, "son como aplicaciones que te ayudan a hacer más con Alexa. Puedes usarlos para jugar, escuchar podcasts, relajarte, meditar, pedir comida y más".

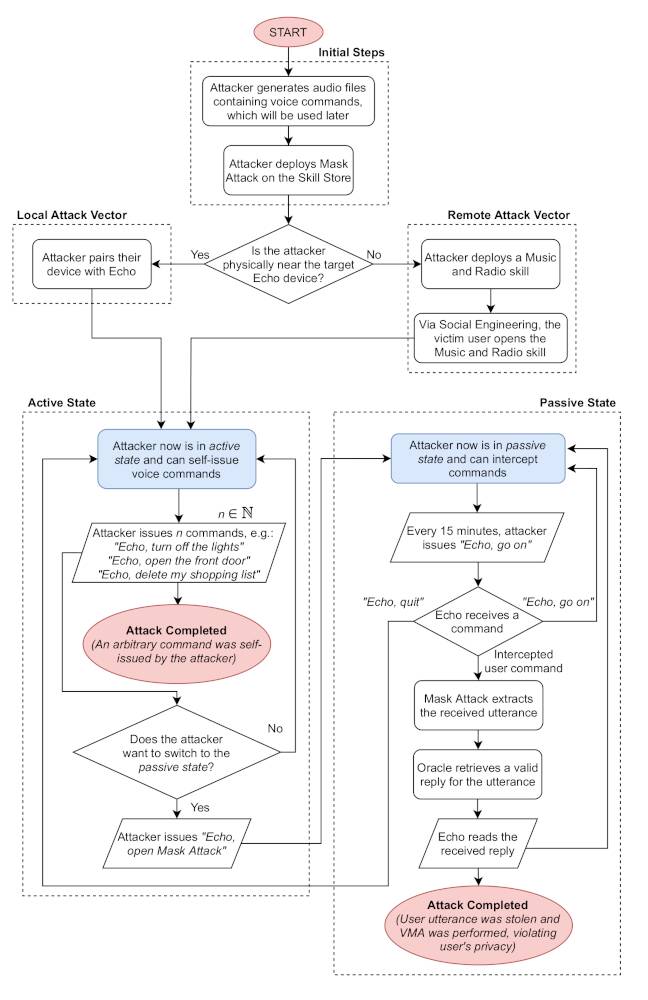

Aquí hay un diagrama de flujo del documento sobre cómo llevar a cabo la técnica AvA:

Cómo llevar a cabo un ataque de Alexa versus Alexa usando una estación de radio maliciosa y una habilidad... Haga clic para ampliar

Como puede ver, es una buena forma de sortear parte de la seguridad del dispositivo, dependiendo de la situación. Es un método novedoso para tomar el control de la caja de Alexa de una persona si, por ejemplo, engaña a su víctima para que ejecute una habilidad que reproduce una estación de radio de Internet maliciosa.

Sergio Esposito, uno del equipo de investigación, le dijo a The Register que el lenguaje de marcado de síntesis de voz (SSML) les dio otra ruta para la explotación con habilidades, separada del enfoque de transmisión de radio. Explicó: "Es un lenguaje que permite a los desarrolladores programar cómo hablará Alexa en ciertas situaciones, por ejemplo. Una etiqueta SSML podría decir que Alexa susurraría o tal vez hablaría con un estado de ánimo feliz".

Nos dijo que una etiqueta de interrupción de SSML permitía que las pausas de sonido natural en los scripts leídos por Alexa se extendieran a una hora de duración, lo que significaba que Alexa ya no escuchaba las entradas del usuario: "Entonces, un atacante podría usar esta función de escucha para configure un escenario de ingeniería social en el que la habilidad pretende ser Alexa y responde a las declaraciones del usuario como si fuera Alexa".

Cualquiera puede crear una nueva habilidad de Alexa y publicarla en la tienda de habilidades de Alexa; como ejemplo, mientras revisaba brevemente la tienda Skill de Amazon Reino Unido, The Register encontró una Skill en la primera página que lee el menú del almuerzo en una escuela secundaria en el norte de India. Las habilidades no necesitan ningún privilegio especial para ejecutarse en un dispositivo habilitado para Alexa, aunque Amazon dice que las examina antes de permitir que se activen.

Amazon parchó la mayoría de las vulnerabilidades, excepto una en la que un dispositivo emparejado con Bluetooth podía reproducir archivos de audio creados a través de un altavoz vulnerable de Amazon Echo, nos dijo Esposito. El modelo de amenaza implica que una persona malintencionada esté lo suficientemente cerca como para conectarse al altavoz (el rango de Bluetooth es de unos 10 m); en ese caso, es posible que tenga problemas mayores que alguien que pueda encender su lavavajillas de forma remota.

A una vulnerabilidad en particular, rastreada como CVE-2022-25809 , se le asignó una gravedad media según los investigadores. Una entrada de la base de datos nacional de vulnerabilidades de EE. UU. lo describió como una "neutralización inadecuada de la salida de audio" y dijo que afectó a "dispositivos Amazon Echo Dot de tercera y cuarta generación", lo que permitió "la ejecución arbitraria de comandos de voz en estos dispositivos a través de una 'habilidad' maliciosa (en el caso de atacantes remotos) o emparejando un dispositivo Bluetooth malicioso (en el caso de atacantes físicamente próximos), también conocido como un ataque 'Alexa contra Alexa (AvA)'".

Los dispositivos habilitados para Alexa reciben actualizaciones de software automáticamente cuando se conectan a Internet. También puede usar Alexa para actualizar a la última versión de software para un dispositivo Echo, según Amazon.

"Diga, 'Buscar actualizaciones de software' para instalar software en su dispositivo Echo", sugiere el proveedor .

Los investigadores deben presentar sus hallazgos en mayo en la conferencia AsiaCCS, pero los lectores curiosos pueden leerlo todo en su sitio web .

Le hemos pedido a Amazon un comentario y actualizaremos este artículo si responde. ®

Actualizado para agregar

Una portavoz de Amazon le dijo a The Register : "En Amazon, la privacidad y la seguridad son fundamentales para la forma en que diseñamos y entregamos cada dispositivo, función y experiencia. Apreciamos el trabajo de los investigadores de seguridad independientes que ayudan a llamar nuestra atención sobre posibles problemas y están comprometidos". a trabajar con ellos para proteger nuestros dispositivos. Solucionamos el problema de activación automática remota con Alexa Skills causado por períodos prolongados de silencio resultantes de etiquetas rotas, como lo demostraron los investigadores. También contamos con sistemas para monitorear continuamente las habilidades en vivo en busca de habilidades potencialmente maliciosas. comportamiento, incluidas las nuevas indicaciones silenciosas. Cualquier habilidad ofensiva que identifiquemos se bloquea durante la certificación o se desactiva rápidamente, y estamos mejorando constantemente estos mecanismos para proteger aún más a nuestros clientes".

Fuente: https://www.theregister.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios