Hoy, el investigador de seguridad Max Kellermann reveló responsablemente la vulnerabilidad 'Dirty Pipe' y afirmó que afecta a Linux Kernel 5.8 y versiones posteriores, incluso en dispositivos Android.

La vulnerabilidad se rastrea como CVE-2022-0847 y permite que un usuario sin privilegios inyecte y sobrescriba datos en archivos de solo lectura, incluidos los procesos SUID que se ejecutan como root.

Kellerman descubrió el error después de rastrear un error que estaba corrompiendo los registros de acceso al servidor web de uno de sus clientes.

Kellerman afirma que la vulnerabilidad es similar a la vulnerabilidad Dirty COW (CVE-2016-5195) corregida en 2016.

Exploits públicos dan privilegios de root

Como parte de la divulgación de Dirty Pipe , Kellerman lanzó un exploit de prueba de concepto (PoC) que permite a los usuarios locales inyectar sus propios datos en archivos confidenciales de solo lectura, eliminando restricciones o modificando configuraciones para proporcionar un mayor acceso del que normalmente tendrían.

Por ejemplo, el investigador de seguridad Phith0n ilustró cómo podrían usar el exploit para modificar el archivo /etc/passwd para que el usuario raíz no tenga una contraseña. Una vez realizado este cambio, el usuario sin privilegios podría simplemente ejecutar el comando 'su root' para obtener acceso a la cuenta raíz.

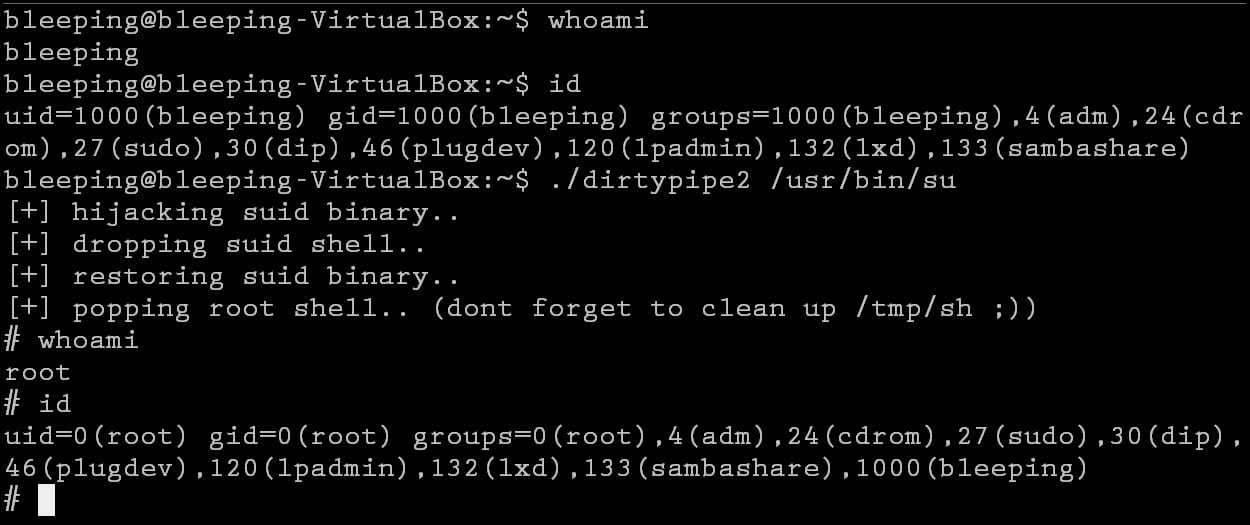

Sin embargo, hoy también se lanzó públicamente un exploit actualizado por el investigador de seguridad BLASTY que hace que sea aún más fácil obtener privilegios de root al parchear el comando /usr/bin/su para colocar un shell de root en /tmp/sh y luego ejecutar el script.

Una vez ejecutado, el usuario obtiene privilegios de root, como lo demuestra BleepingComputer a continuación en Ubuntu 20.04.3 LTS que ejecuta el kernel genérico 5.13.0-27.

Fuente: BleepingComputer

La vulnerabilidad se reveló responsablemente a varios mantenedores de Linux a partir del 20 de febrero de 2022, incluido el equipo de seguridad del kernel de Linux y el equipo de seguridad de Android.

Si bien el error se solucionó en los kernels de Linux 5.16.11, 5.15.25 y 5.10.102, muchos servidores continúan ejecutando kernels obsoletos, lo que hace que el lanzamiento de este exploit sea un problema importante para los administradores de servidores.

Además, debido a la facilidad de obtener privilegios de root usando estos exploits, es solo cuestión de tiempo antes de que los actores de amenazas comiencen a usar la vulnerabilidad al realizar ataques. La vulnerabilidad similar Dirty COW fue utilizada anteriormente por malware , aunque era más difícil de explotar.

Este error es especialmente preocupante para los proveedores de alojamiento web que ofrecen acceso de shell de Linux o universidades que comúnmente brindan acceso de shell a sistemas Linux multiusuario.

Han sido doce meses difíciles para Linux, con numerosas vulnerabilidades de elevación de privilegios de alto perfil reveladas.

Estos incluyen vulnerabilidades de elevación de privilegios en el subsistema iSCSI de Linux , otro error del kernel , el filtro de paquetes de Berkeley extendido (eBPF) y el componente pkexec de Polkit .

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

1 Comentarios

pasarán el código

ResponderEliminar