Una plataforma de criptomonedas estuvo recientemente en el extremo receptor de uno de los mayores ataques distribuidos de denegación de servicio de la historia después de que los actores de amenazas la bombardearan con 15,3 millones de solicitudes, dijo la red de entrega de contenido Cloudflare.

Los ataques DDoS se pueden medir de varias maneras, incluso por el volumen de datos, la cantidad de paquetes o la cantidad de solicitudes enviadas cada segundo. Los registros actuales son 3,4 terabits por segundo para DDoS volumétricos, que intentan consumir todo el ancho de banda disponible para el objetivo , 809 millones de paquetes por segundo y 17,2 millones de solicitudes por segundo . Los últimos dos registros miden el poder de los ataques a la capa de aplicación, que intentan agotar los recursos informáticos de la infraestructura de un objetivo.

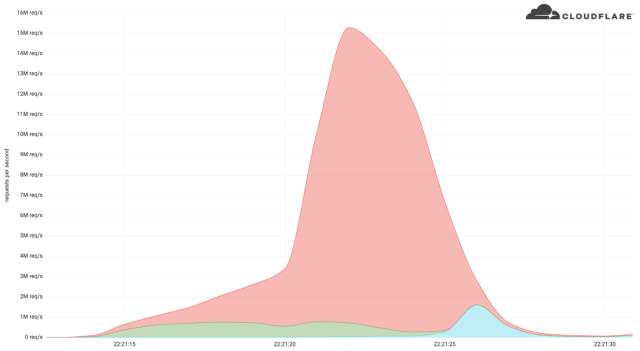

La mitigación DDoS reciente de Cloudflare alcanzó un máximo de 15,3 millones de solicitudes por segundo. Si bien aún es más pequeño que el registro, su poder fue más considerable porque el ataque se entregó a través de solicitudes HTTPS en lugar de las solicitudes HTTP utilizadas en el registro. Debido a que las solicitudes HTTPS son mucho más intensivas en cómputo que las solicitudes HTTP, el último ataque tenía el potencial de ejercer mucha más presión sobre el objetivo.

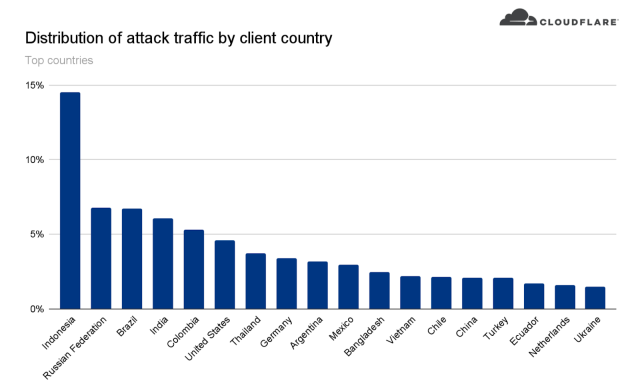

Los recursos necesarios para entregar la avalancha de solicitudes HTTPS también fueron mayores, lo que indica que los DDoSers son cada vez más poderosos. Cloudflare dijo que la botnet responsable, que comprende alrededor de 6,000 bots, ha entregado cargas útiles de hasta 10 millones de solicitudes por segundo. El ataque se originó en 112 países, con alrededor del 15 por ciento de la potencia de fuego de Indonesia, seguida de Rusia, Brasil, India, Colombia y Estados Unidos.

“Dentro de esos países, el ataque se originó en más de 1300 redes diferentes”, escribieron los investigadores de Cloudflare Omer Yoachimik y Julien Desgats . Dijeron que la avalancha de tráfico provino principalmente de los centros de datos, ya que los DDoS se alejan de los ISP de red residencial a los ISP de computación en la nube. Las principales redes de centros de datos incluían al proveedor alemán Hetzner Online GmbH (número de sistema autónomo 24940), Azteca Comunicaciones Colombia (ASN 262186) y OVH en Francia (ASN 16276). Otras fuentes incluyeron enrutadores domésticos y de pequeñas oficinas.

"En este caso, el atacante estaba usando servidores comprometidos en proveedores de alojamiento en la nube, algunos de los cuales parecen estar ejecutando aplicaciones basadas en Java. Esto es notable debido al reciente descubrimiento de una vulnerabilidad ( CVE-2022-21449 ) que se puede usar para eludir la autenticación en una amplia gama de aplicaciones basadas en Java", escribió en un correo electrónico el vicepresidente de productos de Cloudflare, Patrick Donahue. "También vimos una cantidad significativa de enrutadores MikroTik utilizados en el ataque, probablemente explotando la misma vulnerabilidad que la botnet Meris ".

El ataque duró unos 15 segundos. Cloudflare lo mitigó utilizando sistemas en su red de centros de datos que detectan automáticamente picos de tráfico y filtran rápidamente las fuentes. Cloudflare no identificó el objetivo, excepto que operaba una plataforma de lanzamiento criptográfico, una plataforma utilizada para ayudar a financiar proyectos financieros descentralizados.

Los números subrayan la carrera armamentista entre atacantes y defensores, ya que cada uno intenta superar al otro. No será sorprendente si se establece un nuevo récord en los próximos meses.

Fuente: https://arstechnica.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios