Un grupo de amenazas rastreado como 'Worok' oculta malware dentro de imágenes PNG para infectar las máquinas de las víctimas con malware que roba información sin generar alarmas.

Esto ha sido confirmado por investigadores de Avast, quienes se basaron en los hallazgos de ESET, el primero en detectar e informar sobre la actividad de Worok a principios de septiembre de 2022.

ESET advirtió que Worok se enfocó en víctimas de alto perfil , incluidas entidades gubernamentales en el Medio Oriente, el Sudeste Asiático y Sudáfrica, pero su visibilidad en la cadena de ataque del grupo era limitada.

El informe de Avast se basa en artefactos adicionales que la empresa capturó de los ataques de Worok, lo que confirma las suposiciones de ESET sobre la naturaleza de los archivos PNG y agrega nueva información sobre el tipo de carga útil de malware y el método de exfiltración de datos.

Ocultar malware en archivos PNG

Si bien se desconoce el método utilizado para violar las redes, Avast cree que es probable que Worok use la carga lateral de DLL para ejecutar el cargador de malware CLRLoader en la memoria.

Esto se basa en evidencia de máquinas comprometidas, donde los investigadores de Avast encontraron cuatro archivos DLL que contenían el código CLRLoader.

A continuación, CLRLoader carga la DLL de segunda etapa (PNGLoader), que extrae los bytes incrustados en los archivos PNG y los usa para ensamblar dos ejecutables.

.png)

Fuente: Avast

Ocultar carga útil en PNG

La esteganografía oculta código dentro de archivos de imagen que parecen normales cuando se abren en un visor de imágenes.

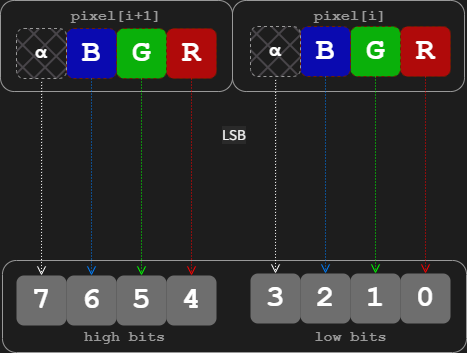

En el caso de Worok, Avast dice que los atacantes utilizaron una técnica llamada "codificación de bit menos significativo (LSB)", que incrusta pequeños fragmentos del código malicioso en los bits menos importantes de los píxeles de la imagen.

Fuente: Avast

El primer payload extraído de esos bits por PNGLoader es un script de PowerShell que ni ESET ni Avast pudieron recuperar.

La segunda carga útil que se esconde en los archivos PNG es un ladrón de información .NET C# personalizado (DropBoxControl) que abusa del servicio de alojamiento de archivos DropBox para la comunicación C2, la exfiltración de archivos y más.

La imagen PNG que contiene la segunda carga útil es la siguiente:

Fuente: Avast

Abuso de DropBox

El malware 'DropBoxControl' utiliza una cuenta de DropBox controlada por un actor para recibir datos y comandos o cargar archivos desde la máquina comprometida.

Los comandos se almacenan en archivos cifrados en el repositorio de DropBox del actor de amenazas al que el malware accede periódicamente para recuperar las acciones pendientes.

Fuente: Avast

Los comandos soportados son los siguientes:

- Ejecute "cmd /c" con los parámetros dados

- Lanzar un ejecutable con parámetros dados

- Descargar datos de DropBox al dispositivo

- Subir datos desde el dispositivo a DropBox

- Eliminar datos en el sistema de la víctima

- Cambiar el nombre de los datos en el sistema de la víctima

- Exfiltrar información de archivo de un directorio definido

- Establecer un nuevo directorio para la puerta trasera

- Exfiltrar información del sistema

- Actualizar la configuración de la puerta trasera

Estas funciones indican que Worok es un grupo de ciberespionaje interesado en la exfiltración sigilosa de datos, el movimiento lateral y el espionaje del dispositivo infectado.

Avast comenta que las herramientas muestreadas de los ataques de Worok no están circulando en la naturaleza, por lo que es probable que el grupo de amenazas las use exclusivamente.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir... Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios